什么是威胁情报

威胁情报是网络安全的关键组成部分,可为潜在的恶意来源提供有价值的见解,这些知识可帮助组织主动识别和防止网络攻击,通过利用 STIX/TAXII 等威胁源,组织可以检测其网络中的潜在攻击,从而促进快速检测和跟踪目标攻击。

威胁情报对于主动防御、有效事件响应、风险管理、态势感知、协作和合规性至关重要,它使组织能够领先于威胁,做出明智的决策,并加强其整体网络安全态势。

威胁情报类型

三种类型的威胁情报数据是:

- 战略情报:它通过提供对威胁参与者的长期趋势、动机和目标的高级见解,帮助组织进行战略规划和决策。

- 运营情报:它提供有关持续威胁、漏洞和主动攻击活动的实时信息,有助于快速检测和响应安全威胁。

- 战术情报:它侧重于威胁参与者使用的特定工具、技术和过程(TTP),帮助安全管理员制定有效的对策并增强防御能力。

威胁情报的阶段

威胁情报生命周期包括六个阶段:

- 规划和方向:定义威胁情报计划的目标、资源和范围。

- 收集:从各种来源收集相关数据,例如开源情报、供应商和威胁源。

- 加工:组织和分析收集的数据以获得有价值的见解。

- 分析:通过模式识别和指示器识别,了解威胁、其影响以及威胁参与者采用的策略。

- 传播:与相关利益相关者分发情报,以指导决策并促使采取适当行动。

- 反馈和改进:收集反馈,评估计划的有效性,并使用见解来改进未来的工作。

威胁情报平台

Log360威胁情报平台用于更快检测和解决安全威胁,借助内置的威胁检测模块和高级威胁分析插件,管理员可以阻止恶意来源、防止数据泄露、拦截恶意站点访问。该集成平台结合了开源和商业威胁源,可减少误报,加快威胁检测速度,并帮助对关键安全威胁进行分类。

发现和缓解

- 访问列入黑名单和有风险的 URL 和域的用户。

- 恶意 IP 试图访问企业的关键资源。

深入了解

- 试图入侵的恶意行为者的地理位置。

- 攻击技巧。

威胁情报解决方案可以解决的安全用例

- 尽早阻止攻击尝试

- 防止数据泄露

- 安全警报

- 减少误报

尽早阻止攻击尝试

利用面向公众的机器和已知漏洞仍然是黑客入侵网络的一种方法,借助 Log360 的预配置威胁警报,企业不仅可以阻止来自恶意来源的通信,还可以自动触发工作流以将列入黑名单的 IP 添加到防火墙并永久阻止它们。

防止数据泄露

如果攻击者使用被盗凭据或任何其他方式侵入网络并试图勒索敏感数据并将其发送到其命令和控制服务器,Log360 的威胁情报解决方案可以立即检测并停止此类通信,检查所有出站通信;提醒相关分析师与恶意 IP、域或 URL 的通信,并立即终止连接。

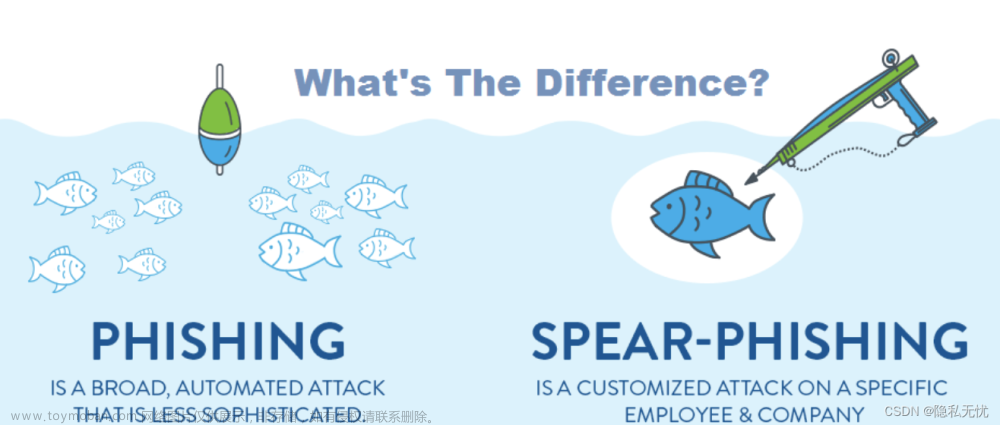

安全警报

检测哪个安全警报对企业构成的最大风险对于每个安全专业人员来说都是一项具有挑战性的任务,Log360 的高级威胁分析模块可识别威胁和攻击类型,包括恶意软件、网络钓鱼和其他已知攻击。还可以在事件调查模块中利用这些见解来更好地证实威胁并确定其解决的优先级。文章来源:https://www.toymoban.com/news/detail-682503.html

减少误报

Log360 时事件响应系统,例如尝试远程登录关键服务器的 IP 的信誉得分,或尝试远程连接到 VPN 的 IP 的地理位置。这样可以提高对网络行为的可见性,并有助于将可疑活动与合法活动区分开来。文章来源地址https://www.toymoban.com/news/detail-682503.html

到了这里,关于企业网络安全:威胁情报解决方案的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!