1、什么是SQL注入攻击,解释如何防范SQL注入攻击。

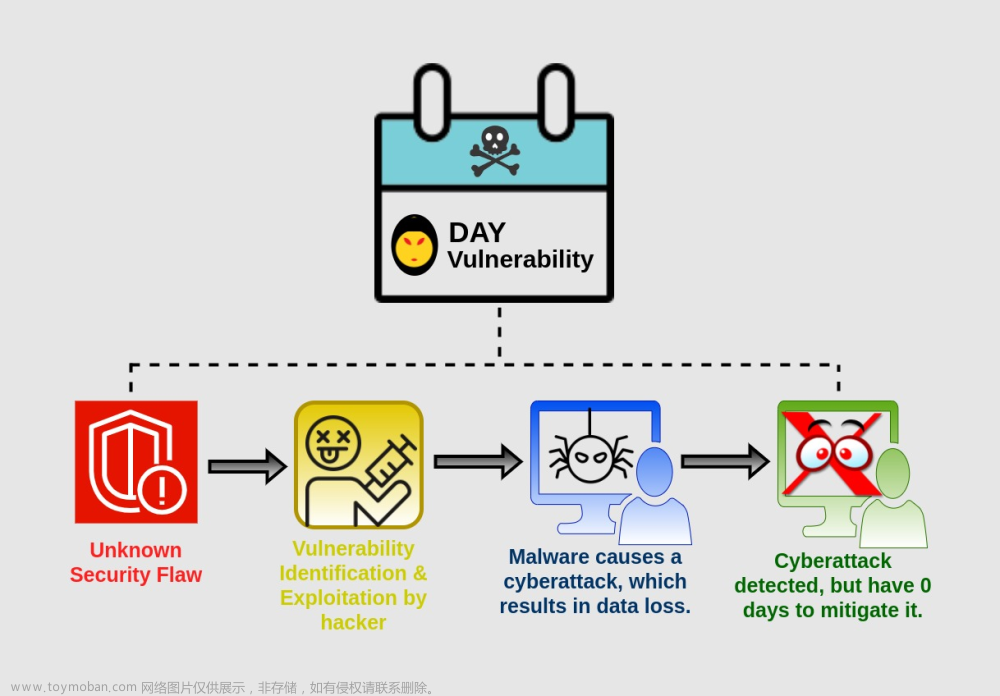

SQL注入攻击是一种常见的网络攻击方式,攻击者通过在Web应用程序的查询语句中插入恶意代码,从而获取数据库中的敏感信息或者执行其他恶意操作。

为了防范SQL注入攻击,可以采取以下措施:

- 使用参数化查询:使用参数化查询可以避免攻击者通过查询语句中的参数注入恶意代码。参数化查询是一种预编译的查询语句,它通过传递参数而不是直接执行查询语句来执行查询。

- 过滤输入数据:在接收用户输入的数据时,应该对数据进行过滤,删除非法字符和特殊字符。可以使用正则表达式或者白名单过滤器来过滤数据。

- 加密用户密码:在存储用户密码时,应该使用加密算法对密码进行加密,以防止密码被窃取。

- 限制用户权限:限制用户权限可以防止用户执行恶意操作。可以使用角色分离、权限分离等技术来限制用户权限。

- 使用安全的数据库驱动程序:使用安全的数据库驱动程序可以避免攻击者通过驱动程序注入恶意代码。

- 定期更新应用程序和数据库:定期更新应用程序和数据库可以修复已知的安全漏洞,避免攻击者利用漏洞进行攻击。

2、解释什么是自然语言处理(NLP),列举一些常见的NLP任务。

自然语言处理(NLP)是人工智能(AI)领域中处理和解析人类语言的一门学科。NLP的目标是让机器理解和生成人类语言,以便与人类进行交互。

常见的NLP任务包括:

- 文本分类:将文本分为不同的类别,例如新闻文章、电子邮件、社交媒体帖子等。

- 情感分析:判断文本的情感倾向,例如判断一段文本是正面、负面还是中性的情感。

- 问答系统:通过自然语言回答问题,例如语音助手、聊天机器人等。

- 语言翻译:将一种语言翻译成另一种语言,例如谷歌翻译。

- 语音识别:将人类语音转换为文本,例如语音助手、智能家居设备等。

- 文本摘要:提取文本的主要内容,例如新闻摘要、电子邮件摘要等。

- 语法纠正:纠正文本中的语法错误,例如自动更正工具。

- 实体识别:识别文本中的实体,例如人名、地名、组织机构等。

- 语义理解:理解文本的语义含义,例如问答系统中的上下文理解。

- 机器翻译:将一种语言翻译成另一种语言,例如谷歌翻译。

3、什么是反向代理服务器,解释反向代理服务器的工作原理。

反向代理服务器是一种特殊的代理服务器,它位于客户端和服务器之间,负责接收客户端的请求并将其转发给服务器。它的工作原理如下:

- 当客户端向反向代理服务器发送请求时,反向代理服务器会根据请求中的目标URL地址,找到对应的服务器地址。

- 然后,反向代理服务器会将请求转发给该服务器,并将服务器的响应返回给客户端。

- 反向代理服务器还可以对请求进行一些处理,例如缓存、压缩、重定向等操作,以提高服务器的性能和响应速度。

反向代理服务器的主要优点是它可以隐藏内部网络结构,提高系统的安全性和可靠性。同时,它还可以扩展系统的负载能力,提高系统的性能和可伸缩性。常见的反向代理服务器有Nginx、Apache等。

4、解释什么是分布式文件系统,如Hadoop Distributed File System(HDFS)。

分布式文件系统是一种分布式的系统,用于存储和管理大量的文件和数据。Hadoop分布式文件系统(HDFS)是一种由Apache Hadoop项目提供的分布式文件系统,它是为了在大规模的集群上处理大数据而设计的。

HDFS的基本设计原则是将数据分散存储在集群的多个节点上,并且使用流式数据访问模式,使得应用程序可以一次读取整个文件,而不需要将整个文件加载到内存中。HDFS采用master-slave架构,其中主节点(Master Node)负责协调和管理文件系统的操作,而从节点(Slave Node)则负责实际的文件存储和读取。

HDFS的主要特点包括:文章来源:https://www.toymoban.com/news/detail-683240.html

- 大规模:HDFS设计用于处理大规模的数据集,通常具有数千个节点和数PB的数据存储容量。

- 流式数据访问模式:HDFS采用流式数据访问模式,使得应用程序可以一次读取整个文件,而不需要将整个文件加载到内存中。

- 自动容错:HDFS具有自动容错机制,当节点或文件出现故障时,可以自动恢复数据。

- 高吞吐率:HDFS提供了高吞吐率,可以在文件系统内部进行快速的读写操作。

总的来说,HDFS是一种高效、可靠、可扩展的分布式文件系统,用于处理大规模的数据集。文章来源地址https://www.toymoban.com/news/detail-683240.html

到了这里,关于什么是SQL注入攻击,解释如何防范SQL注入攻击?的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!