部分数据来源:ChatGPT

环境准备

引言

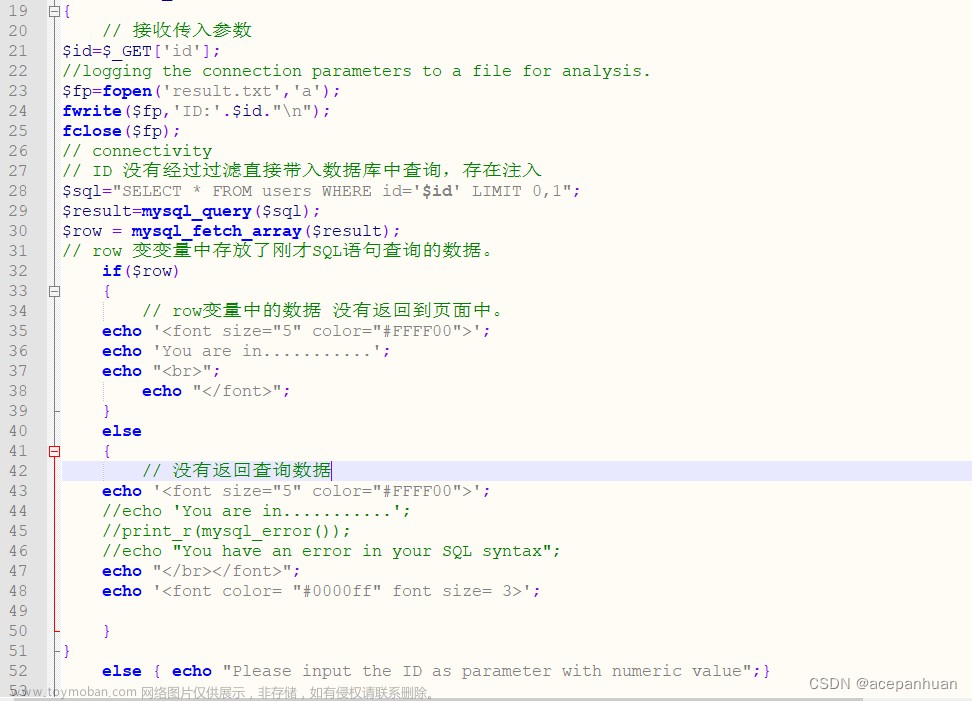

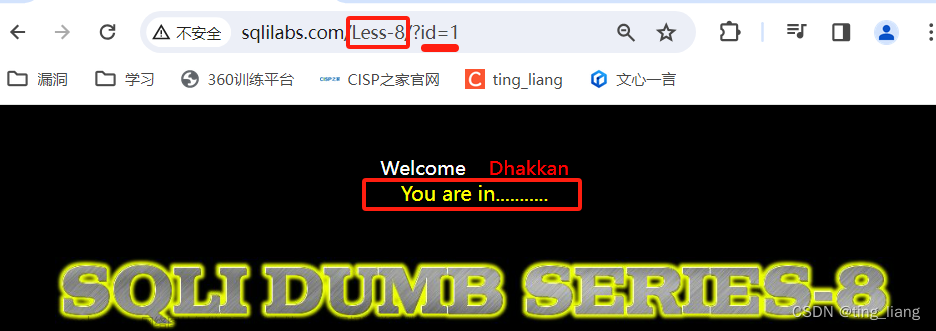

在网络安全领域中,SQL 注入漏洞一直是常见的安全隐患之一。它可以利用应用程序对用户输入的不恰当处理,导致攻击者能够执行恶意的 SQL 查询语句,进而获取、修改或删除数据库中的数据。为了帮助初学者更好地理解和检测 SQL 注入漏洞,本文将介绍一个简单的脚本,用于对目标网站进行 SQL 注入漏洞检测。

步骤一:导入所需库

首先,我们需要导入两个 Python 库:requests 和 time。前者用于发送 HTTP 请求,后者用于计算代码的执行时间。你可以使用以下代码导入这两个库:

import requests

import time步骤二:设置目标网址和相关参数

在开始之前,我们需要设置目标网站的 URL,并定义一些相关的参数。这里我们以一个示例网址为例(靶场):文章来源:https://www.toymoban.com/news/detail-683342.html

url = "http://127.0.0.1/sqlilabs/less-3/index.php"

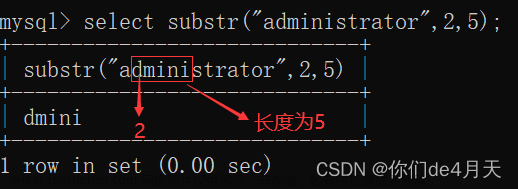

p1 = 'abcdefghijklmnopqrstuvwxyz1234567890_'

payload = "?id=1')"其中,url 变量是要检文章来源地址https://www.toymoban.com/news/detail-683342.html

到了这里,关于延时盲注技术:SQL 注入漏洞检测入门指南的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!