目录

一、理论

1.CA认证中心

2.CA证书服务器部署

二、实验

1. CA证书服务器部署

三、总结

一、理论

1.CA认证中心

(1)概念

CA :CertificateAuthority的缩写,通常翻译成认证权威或者认证中心,主要用途是为用户发放数字证书

功能:证书发放、证书更新、证书撤销和证书验证。

作用:身份认证,数据的不可否认性

端口:443

证书请求文件:CSR是Cerificate Signing Request的英文缩写,即证书请求文件,也就是证书申请者在申请数字证书时由CSP(加密服务提供者)在生成私钥的同时也生成证书请求文件,证书申请者只要把CSR文件提交给证书颁发机构后,证书颁发机构使用其根证书的私钥签名就生成了证书文件,也就是颁发给用户的证书。

(2)名词介绍

①key 私钥 = 明文--自己生成(genrsa )

②csr 公钥 = 由私钥生成

③crt 证书 = 公钥 + 签名(自签名或者由CA签名)

④证书:server.crt文件就是证书文章来源:https://www.toymoban.com/news/detail-684927.html

⑤签名:使用私钥key与公钥csr进行证书server.crt生成的过程称为签名文章来源地址https://www.toymoban.com/news/detail-684927.html

(3)https 与 http 区别

-

HTTP 明文传输,数据都是未加密的,安全性较差,HTTPS(SSL+HTTP) 数据传输过程是加密的,安全性较好。

-

使用 HTTPS 协议需要到 CA(Certificate Authority,数字证书认证机构) 申请证书,一般免费证书较少,因而需要一定费用。证书颁发机构如:Symantec、Comodo、GoDaddy 和 GlobalSign 等。

-

HTTP 页面响应速度比 HTTPS 快,主要是因为 HTTP 使用 TCP 三次握手建立连接,客户端和服务器需要交换 3 个包,而 HTTPS 除了 TCP 的三个包,还要加上 ssl 握手需要的 9 个包,所以一共是 12 个包。

-

http 和 https 使用的是完全不同的连接方式,用的端口也不一样,前者是 80,后者是 443。

-

HTTPS 其实就是建构在 SSL/TLS 之上的 HTTP 协议,所以,要比较 HTTPS 比 HTTP 要更耗费服务器资源。

(4)https原理

原理如下:

1.客户端发起 HTTPS 请求

这个没什么好说的,就是用户在浏览器里输入一个 https 网址,然后连接到 server 的 443 端口。

2.服务端的配置

采用 HTTPS 协议的服务器必须要有一套数字证书,可以自己制作,也可以向组织申请,区别就是自己颁发的证书需要客户端验证通过,才可以继续访问,而使用受信任的公司申请的证书则不会弹出提示页面(startssl 就是个不错的选择,有 1 年的免费服务)。

这套证书其实就是一对公钥和私钥,如果对公钥和私钥不太理解,可以想象成一把钥匙和一个锁头,只是全世界只有你一个人有这把钥匙,你可以把锁头给别人,别人可以用这个锁把重要的东西锁起来,然后发给你,因为只有你一个人有这把钥匙,所以只有你才能看到被这把锁锁起来的东西。

3.传送证书

这个证书其实就是公钥,只是包含了很多信息,如证书的颁发机构,过期时间等等。

4.客户端解析证书

这部分工作是有客户端的 TLS 来完成的,首先会验证公钥是否有效,比如颁发机构,过期时间等等,如果发现异常,则会弹出一个警告框,提示证书存在问题。如果证书没有问题,那么就生成一个随机值,然后用证书对该随机值进行加密,就好像上面说的,把随机值用锁头锁起来,这样除非有钥匙,不然看不到被锁住的内容。

5.传送加密信息

这部分传送的是用证书加密后的随机值,目的就是让服务端得到这个随机值,以后客户端和服务端的通信就可以通过这个随机值来进行加密解密了。

6.服务端解密信息

服务端用私钥解密后,得到了客户端传过来的随机值(私钥),然后把内容通过该值进行对称加密,所谓对称加密就是,将信息和私钥通过某种算法混合在一起,这样除非知道私钥,不然无法获取内容,而正好客户端和服务端都知道这个私钥,所以只要加密算法够彪悍,私钥够复杂,数据就够安全。

7.传输加密后的信息

这部分信息是服务段用私钥加密后的信息,可以在客户端被还原。

8.客户端解密信息

客户端用之前生成的私钥解密服务段传过来的信息,于是获取了解密后的内容,整个过程第三方即使监听到了数据,也束手无策。2.CA证书服务器部署

(1) 环境准备

表1 服务器

| 主机 | IP地址 |

|---|---|

| CA证书服务器 | 192.168.204.69 |

| Apache服务器 | 192.168.204.186 |

(2)CA证书服务器的配置

[root@server ~]# yum install -y openssl //安装OpenSSL工具默认是安装好了的

[root@server ~]# vim /etc/pki/tls/openssl.cnf //查看配置文件

42 dir = /etc/pki/CA #相关证书的存放的目录

43 certs = $dir/certs #存储签发的数字证书

45 database = $dir/index.txt # 记录颁发证书的信息

51 serial = $dir/serial #记录证书编号

[root@server ~]# cd /etc/pki/CA/ //这个目录是存放证书相关的文件的地方

[root@server CA]# ls

certs crl newcerts private

[root@server CA]# cd private/ //这个目录是存放CA证书服务的私钥的地方

CA证书服务器创建自签名证书并设置权限为600

[root@server ~]# (umask 077;openssl genrsa -out /etc/pki/CA/private/cakey.pem 2048)

Generating RSA private key, 2048 bit long modulus

..............................................+++

.............................................................+++

e is 65537 (0x10001)

CA证书服务器签发本地自签名证书(需要输入一些基本信息)

[root@server ~]# openssl req -new -x509 -key /etc/pki/CA/private/cakey.pem -out /etc/pki/CA/cacert.pem -days 365

Country Name (2 letter code) [XX]:CN //国家

State or Province Name (full name) []:JS //所在省

Locality Name (eg, city) [Default City]:NJ //所在市

Organization Name (eg, company) [Default Company Ltd]:APACHE //单位名称

Organizational Unit Name (eg, section) []:APACHE-SERVER //组织单位名称

Common Name (eg, your name or your server's hostname) []:jw.com //单位的域名

Email Address []:admin@163.com 邮箱

CA证书服务还需要创建两个文件,才可以执行颁发证书操作

[root@server ~]# cd /etc/pki/CA/ //进入这个目录

[root@server CA]# touch index.txt //创建记录申请证书的文件

[root@server CA]# echo 01 > serial //证书编号

[root@server CA]# cat serial

01(2) Apache服务器的配置

[root@clinet ~]# yum install -y httpd mod_ssl

[root@clinet ~]# echo "this is CA " >> /var/www/html/index.html //写入一个页面,暂时不要启动httpd服务器

创建私钥httpd.key

[root@clinet ~]# mkdir ssl //创建一个目录

[root@clinet ~]# cd ssl/

[root@clinet ssl]# (umask 077;openssl genrsa -out /root/ssl/httpd.key 2048)

Generating RSA private key, 2048 bit long modulus

......+++

................................................................+++

e is 65537 (0x10001)

依据私钥生成证书申请文件

[root@clinet ssl]# openssl req -new -key httpd.key -out httpd.csr //填写相关信息即可

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [XX]:CN

State or Province Name (full name) []:JS

Locality Name (eg, city) [Default City]:NJ

Organization Name (eg, company) [Default Company Ltd]:APACHE

Organizational Unit Name (eg, section) []:APACHE-SERVER

Common Name (eg, your name or your server's hostname) []:jw.com

Email Address []:admin@163.com

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []:123456

An optional company name []:apache

[root@clinet ssl]# ls //最后在这个目录就生成了两个文件了

httpd.csr httpd.key

然后我们将生成的证书申请文件发送到 CA证书服务器进行授权操作

[root@clinet ssl]# scp httpd.csr root@192.168.204.69:/(3) CA证书服务器的操作

[root@server /]#openssl ca -in httpd.csr -out /etc/pki/CA/certs/httpd.crt -days 365

Using configuration from /etc/pki/tls/openssl.cnf

Check that the request matches the signature

Signature ok

Certificate Details:

Serial Number: 1 (0x1)

Validity

Not Before: Aug 27 10:42:07 2023 GMT

Not After : Aug 26 10:42:07 2024 GMT

Subject:

countryName = CN

stateOrProvinceName = JS

organizationName = APACHE

organizationalUnitName = APACHE-SERVER

commonName = jw.com

emailAddress = admin@163.com

X509v3 extensions:

X509v3 Basic Constraints:

CA:FALSE

Netscape Comment:

OpenSSL Generated Certificate

X509v3 Subject Key Identifier:

68:52:C5:41:3F:1E:7C:25:FE:06:87:79:91:F1:DD:BD:62:41:50:AE

X509v3 Authority Key Identifier:

keyid:0A:47:11:F3:83:F6:6B:E7:D8:6F:C5:3F:DE:42:C6:71:B6:ED:6F:FD

Certificate is to be certified until Aug 26 10:42:07 2024 GMT (365 days)

Sign the certificate? [y/n]:y

1 out of 1 certificate requests certified, commit? [y/n]y

Write out database with 1 new entries

Data Base Updated

然后我们在将生成的证书文件传送会Apache服务器即可

[root@server /]# scp /etc/pki/CA/certs/httpd.crt root@192.168.204.186:/root/ssl

root@192.168.204.186's password:

httpd.crt 100% 4571 7.2MB/s 00:00 (4) Apache服务器的操作

[root@clinet ssl]# ls 然后就会如下的文件

httpd.crt httpd.csr httpd.key

[root@clinet ~]# vim /etc/httpd/conf.d/ssl.conf //然后我们编辑这个文件 添加这两个文件所在的路径即可

100 SSLCertificateFile /root/ssl/httpd.crt

107 SSLCertificateKeyFile /root/ssl/httpd.key

先关闭防火墙以及selinux 不然等下启动会出现问题

[root@clinet ssl]# systemctl stop firewalld

[root@clinet ssl]# setenforce 0

[root@clinet ssl]# systemctl start httpd

[root@clinet ssl]# ss -tan |grep 80

LISTEN 0 128 [::]:80 [::]:*

[root@clinet ssl]# ss -tan |grep 443

LISTEN 0 128 [::]:443 [::]:* (5) 浏览器访问测试

浏览器输入https://192.168.204.186访问测试

因为我们自行搭建的证书服务器颁发的证书不具备权威性,所有浏览器还是提示为不安全

点击访问出现如下画面也是可以正常访问的

this is CA点击证书来进行查看颁发者,CA证书服务器结合httpd服务器的实验就此完成

二、实验

1. CA证书服务器部署

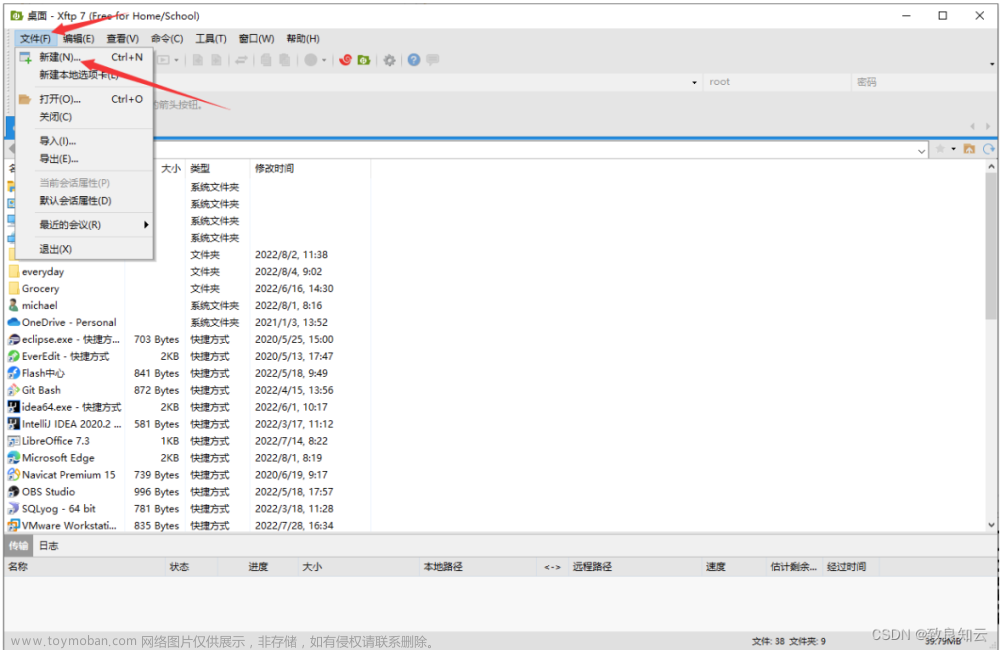

(1)CA证书服务器的配置

安装OpenSSL工具

完成

查看配置文件:

42行为相关证书的存放的目录,43行为存储签发的数字证书

45行为记录颁发证书的信息

51行为记录证书编号

切换存放证书相关的文件的目录

切换存放CA证书服务的私钥的目录

CA证书服务器创建自签名证书并设置权限为600

生成文件

CA证书服务器签发本地自签名证书(需要输入一些基本信息)

CA证书服务还需要创建两个文件,才可以执行颁发证书操作:

(2) Apache服务器的配置

写入一个页面,暂时不要启动httpd服务器:

创建私钥httpd.key:

生成文件:

依据私钥生成证书申请文件

查看在这个目录就生成了两个文件

然后将生成的证书申请文件发送到 CA证书服务器进行授权操作

(3) CA证书服务器的操作

然后将生成的证书文件传送会Apache服务器

(4) Apache服务器的操作

查看

编辑这个文件

添加这两个文件所在的路径即可

先关闭防火墙以及selinux

启动服务并查看端口

(5) 浏览器访问测试

因为自行搭建的证书服务器颁发的证书不具备权威性,所有浏览器还是提示为不安全

点击访问出现如下画面也是可以正常访问的

可以点击证书来进行查看

三、总结

名词介绍:

①key 私钥 = 明文--自己生成(genrsa )

②csr 公钥 = 由私钥生成

③crt 证书 = 公钥 + 签名(自签名或者由CA签名)

④证书:server.crt文件就是证书

⑤签名:使用私钥key与公钥csr进行证书server.crt生成的过程称为签名

到了这里,关于Linux系统:CentOS 7 CA证书服务器部署的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!