摘要:

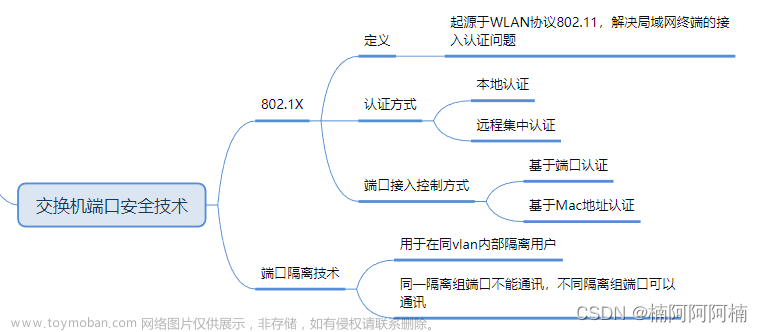

本文详细介绍了一个涉及IP配置、802.1X认证和端口隔离的网络实验。该实验旨在演示如何在网络设备上设置这些功能,以提高局域网内的安全性并管理连接。

一、实验的背景与目的

该实验侧重于配置IP地址,启用端口访问的802.1X认证,创建用于认证的用户,以及实施端口隔离,以防止某些设备之间的通信。

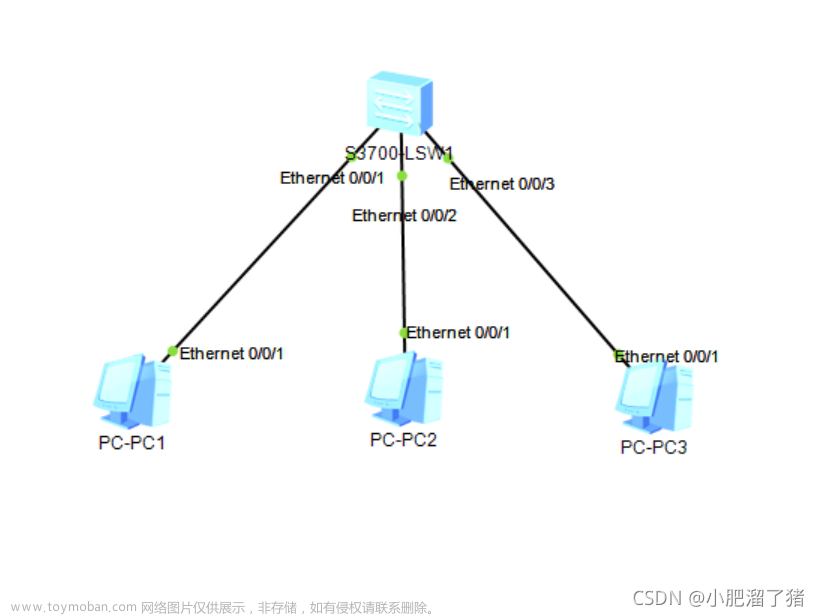

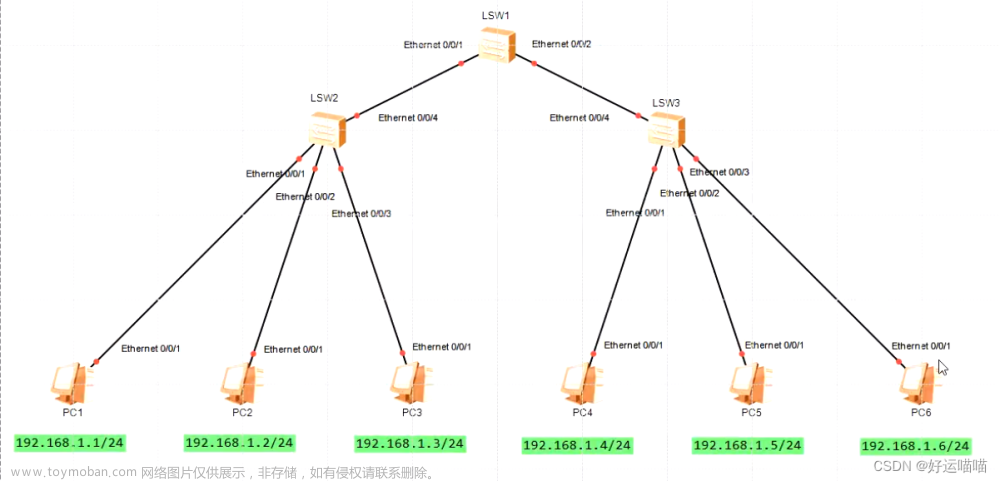

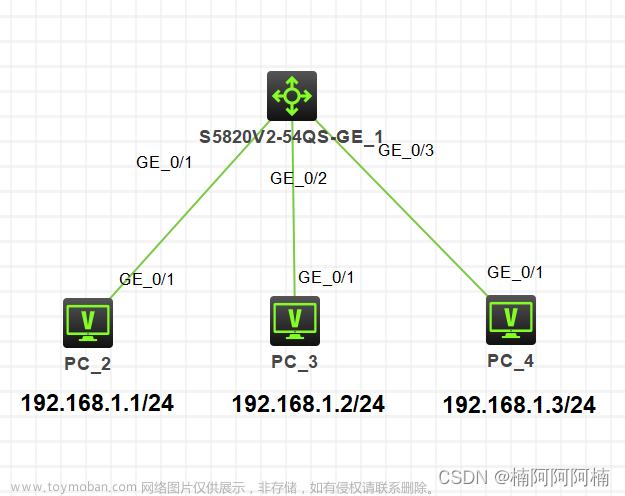

二、实验拓扑

三、实验需求

- 按照图示配置IP地址

- 在SW1所有连接PC的接口上配置开启802.1X验证,使接入的终端需要进行身份验证

- 创建一个用户身份验证的用户。用户名为wangdaye,密码为123456

- 创建一个端口隔离组,实现三台PC无法互相访问

四、实验解法

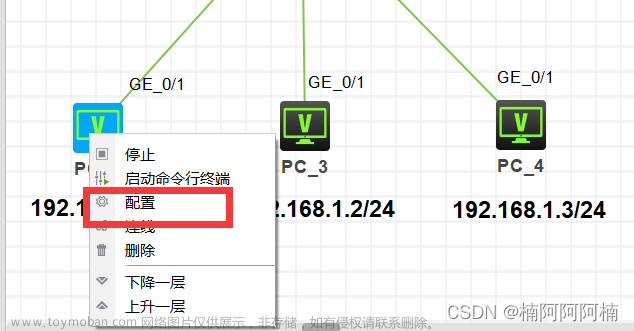

1. PC配置IP地址部分

配置PC机的IP地址,其他PC机方法相同,IP地址不同

配置PC机的IP地址,其他PC机方法相同,IP地址不同

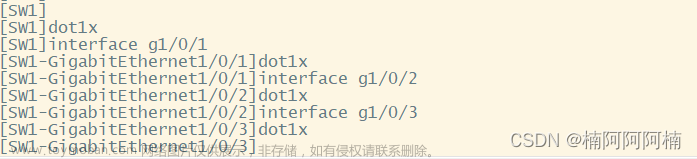

2. 在SW1上开启802.1X身份验证

分析:开启802.1X验证需要首先在系统视图下开启全局802.1X,再到接口视图下开启802.1X

步骤1:在SW1的系统视图下开启全局802.1X

步骤2:分别在三个连接PC的接口上开启802.1X

[SW1]dot1x # 在SW1的系统视图下启用全局802.1X认证

[SW1]interface g1/0/1

[SW1-GigabitEthernet1/0/1]dot1x # 在连接PC1的接口上启用802.1X认证

[SW1]interface g1/0/2

[SW1-GigabitEthernet1/0/2]dot1x # 在连接PC2的接口上启用802.1X认证

[SW1]interface g1/0/3

[SW1-GigabitEthernet1/0/3]dot1x # 在连接PC3的接口上启用802.1X认证

3. 创建一个用户身份验证的用户。用户名为wangdaye,密码为123456

分析:用于802.1X验证的用户类型必须是network,且服务类型为lan-access,否则将无法用于802.1X验证。用于身份验证的用户无需配置身份权限

[SW1]local-user wangdaye class network # 创建用户“wangdaye”用于802.1X认证,用户类型为“network”

New local user added.

[SW1-luser-network-wangdaye]password simple 123456 # 设置密码

[SW1-luser-network-wangdaye]service-type lan-access # 服务类型为“lan-access”

由于802.1X的验证无法在模拟器环境中实现,所以这里不做实验效果测试

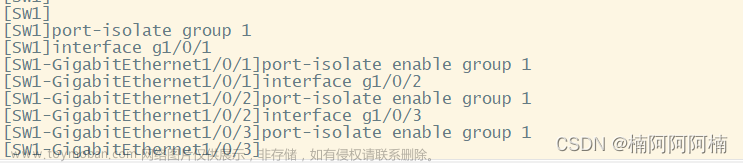

4.创建一个端口隔离组,实现三台PC无法互相访问

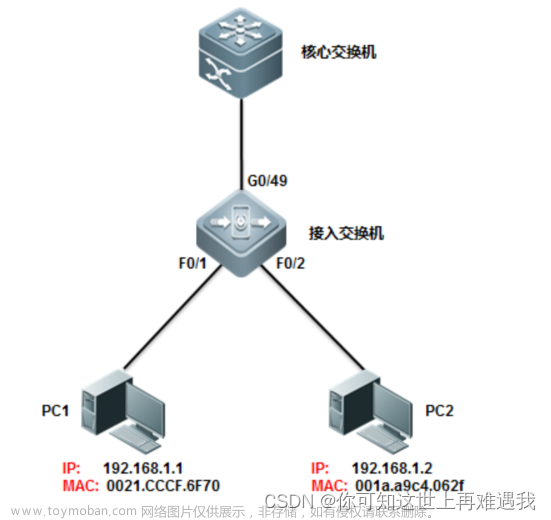

分析:端口隔离组用于同vlan内部的端口隔离,属于同一个隔离组的接口无法互相访问,不同隔离组的接口才可以互相访问,所以需要把SW1的三个接口都加入到同一个隔离组

步骤1:在SW1上创建编号为1号的隔离组

步骤2:把g1/0/1、g1/0/2、g1/0/3接口都加入到该隔离组

[SW1]port-isolate group 1 # 在SW1上创建ID为1的隔离组

[SW1]interface g1/0/1

[SW1-GigabitEthernet1/0/1]port-isolate enable group 1 # 将接口GigabitEthernet1/0/1添加到隔离组以实施端口隔离

[SW1]interface g1/0/2

[SW1-GigabitEthernet1/0/2]port-isolate enable group 1 # 将接口GigabitEthernet1/0/2添加到隔离组以实施端口隔离

[SW1]interface g1/0/3

[SW1-GigabitEthernet1/0/3]port-isolate enable group 1 # 将接口GigabitEthernet1/0/3添加到隔离组以实施端口隔离

由于端口隔离的验证无法在模拟器环境中实现,所以这里不做实验效果测试文章来源:https://www.toymoban.com/news/detail-685609.html

如有不详或错误,敬请指出。文章来源地址https://www.toymoban.com/news/detail-685609.html

到了这里,关于交换机端口安全实验的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!