主机发现

arp-scan -l

扫描端口

nmap --min-rate 10000 -p- 192.168.21.143

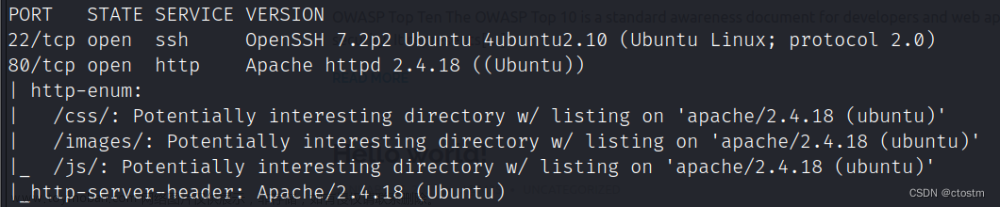

扫描端口信息

nmap -sV -sT -O -p80,139,445,10000,20000 192.168.21.143

漏洞扫描

nmap --script=vuln -p80,139,445,10000,20000 192.168.21.143

先看网站

什么都没有看看f12

找到点好东西

找到点好东西

解码看看

Brainfuck/OoK加密解密 - Bugku CTF

这个应该没用了,再去别的口看一下

根据提示接着点

没有线索接着找

enum4linux -a 192.168.21.143

这里发现有用户被扫出来了

利用已经知道的密码那就登入能登入的位置

成功登入

在这里发现了一个命令行(比较小有点难找)

信息收集

Bash反弹

先看看备份的文件

想办法查看里面的内容

查看刚刚加压的备份

成功登入

文章来源:https://www.toymoban.com/news/detail-686028.html

文章来源:https://www.toymoban.com/news/detail-686028.html

拿到flag结束!文章来源地址https://www.toymoban.com/news/detail-686028.html

到了这里,关于vulnhub靶机02-Breakout的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!