Web举例:公网用户通过NAT Server访问内部服务器

介绍公网用户通过NAT Server访问内部服务器的配置举例。

组网需求

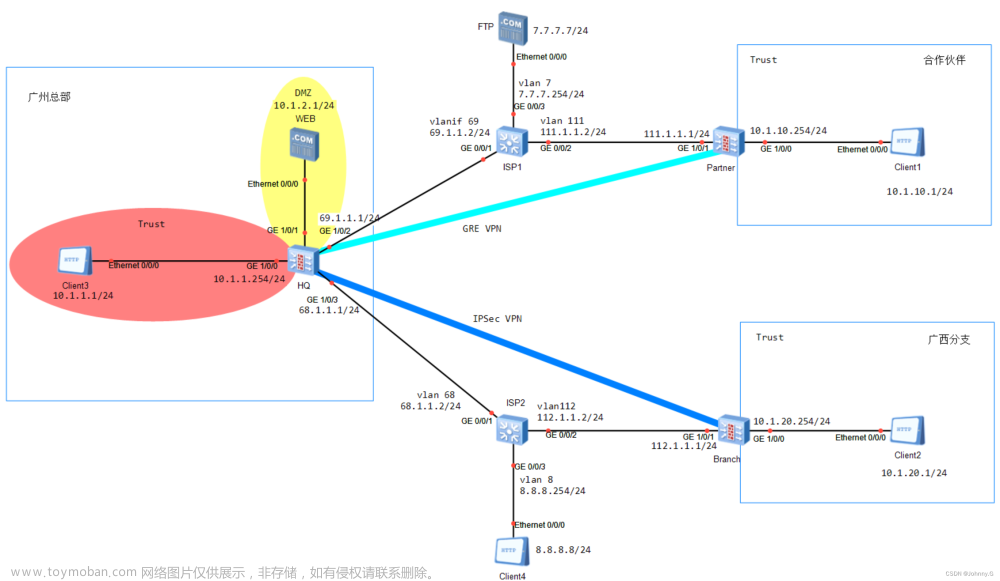

某公司在网络边界处部署了FW作为安全网关。为了使私网Web服务器和FTP服务器能够对外提供服务,需要在FW上配置NAT Server功能。除了公网接口的IP地址外,公司还向ISP申请了一个IP地址(1.1.1.10)作为内网服务器对外提供服务的地址。网络环境如图1所示,其中Router是ISP提供的接入网关。

图1 NAT Server组网图

数据规划

| 项目 |

数据 |

说明 |

|

|---|---|---|---|

| GigabitEthernet 1/0/1 |

IP地址:1.1.1.1/24 安全区域:Untrust |

实际配置时需要按照ISP的要求进行配置。 |

|

| GigabitEthernet 1/0/2 |

IP地址:10.2.0.1/24 安全区域:DMZ |

内网服务器需要将10.2.0.1配置为默认网关。 |

|

| NAT Server |

名称:policy_web 公网地址:1.1.1.10 私网地址:10.2.0.7 公网端口:8080 私网端口:80 |

通过该映射,使用外网用户能够访问1.1.1.10,且端口号为8080的流量能够送给内网的Web服务器。 Web服务器的私网地址为10.2.0.7,私网端口号为80。 |

|

| 名称:policy_ftp 公网地址:1.1.1.10 私网地址:10.2.0.8 公网端口:21 私网端口:21 |

通过该映射,使用外网用户能够访问1.1.1.10,且端口号为21的流量能够送给内网的FTP服务器。 FTP服务器的私网地址为10.2.0.8,私网端口号为21。 |

||

| 路由 |

缺省路由 |

目的地址:0.0.0.0 下一跳:1.1.1.254 |

为了内网服务器对外提供的服务流量可以正常转发至ISP的路由器,可以在FW上配置去往Internet的缺省路由。 |

配置思路

- 配置接口IP地址和安全区域,完成网络基本参数配置。

- 配置安全策略,允许外部网络用户访问内部服务器。

- 配置NAT Server,分别映射内网Web服务器和FTP服务器。

- 在FW上配置缺省路由,使内网服务器对外提供的服务流量可以正常转发至ISP的路由器。

- 在Router上配置到NAT Server的公网地址的静态路由。

操作步骤

- 配置FW的接口IP地址,并将接口加入安全区域。

- 配置接口GigabitEthernet 1/0/1的IP地址,并将接口加入安全区域。

-

选择“网络 > 接口”。

-

在“接口列表”中,单击接口GigabitEthernet 1/0/1所在行的

,按如下参数进行配置。

安全区域

untrust

IPv4

IP地址

1.1.1.1/24

-

单击“确定”。

-

- 配置接口GigabitEthernet 1/0/2的IP地址,并将接口加入安全区域。

-

在“接口列表”中,单击接口GigabitEthernet 1/0/2所在行的

,按如下参数进行配置。

安全区域

dmz

IPv4

IP地址

10.2.0.1/24

-

单击“确定”。

-

- 配置接口GigabitEthernet 1/0/1的IP地址,并将接口加入安全区域。

- 配置安全策略,允许外部网络用户访问内部服务器。

-

选择“策略 > 安全策略 > 安全策略”。

-

在“安全策略列表”中,单击“新建”,选择“新建安全策略”,按如下参数配置安全策略。

名称

policy1

源安全区域

untrust

目的安全区域

dmz

目的地址/地区

10.2.0.0/24

动作

允许

-

单击“确定”。

-

- 配置服务器映射(NAT Server)功能,创建两条服务器映射,分别映射内网Web服务器和FTP服务器。

- 选择“策略 > NAT策略 > 服务器映射”。

- 单击“新建”,按如下参数配置服务器映射,用于映射内网Web服务器。

- 单击“确定”。

- 参考上述步骤,按如下参数再创建一条服务器映射,用于映射内网FTP服务器。

当NAT Server的global地址与公网接口地址不在同一网段时,必须配置黑洞路由;当NAT Server的global地址与公网接口地址在同一网段时,建议配置黑洞路由;当NAT Server的global地址与公网接口地址一致时,不会产生路由环路,不需要配置黑洞路由。

- 选择“策略 > NAT策略 > 服务器映射”。

- 开启FTP协议的NAT ALG功能。

- 选择“策略 > ASPF配置”。

- 在“ASPF配置”界面,勾选“FTP”。

- 选择“策略 > ASPF配置”。

- 在FW上配置缺省路由,使内网服务器对外提供的服务流量可以正常转发至ISP的路由器。

- 选择“网络 > 路由 > 静态路由”。

- 在“静态路由列表”中,单击“新建”,按如下参数配置缺省路由。

协议类型

IPv4

目的地址/掩码

0.0.0.0/0.0.0.0

下一跳

1.1.1.254

- 单击“确定”。

- 在Router上配置到服务器映射的公网地址(1.1.1.10)的静态路由,下一跳为1.1.1.1,使得去服务器的流量能够送往FW。

通常需要联系ISP的网络管理员来配置此静态路由。文章来源:https://www.toymoban.com/news/detail-688129.html

配置脚本

FW的配置脚本:文章来源地址https://www.toymoban.com/news/detail-688129.html

#

sysname FW

#

nat server policy_web 0 protocol tcp global 1.1.1.10 8080 inside 10.2.0.7 www unr-route

nat server policy_ftp 1 protocol tcp global 1.1.1.10 ftp inside 10.2.0.8 ftp unr-route

#

interface GigabitEthernet1/0/1

undo shutdown

ip address 1.1.1.1 255.255.255.0

#

interface GigabitEthernet1/0/2

undo shutdown

ip address 10.2.0.1 255.255.255.0

#

firewall zone untrust

set priority 5

add interface GigabitEthernet1/0/1

#

firewall zone dmz

set priority 50

add interface GigabitEthernet1/0/2

#

firewall interzone dmz untrust

detect ftp

#

ip route-static 0.0.0.0 0.0.0.0 1.1.1.254

#

security-policy

rule name policy1

source-zone untrust

destination-zone dmz

destination-address 10.2.0.0 24

action permit

#

return到了这里,关于【防火墙】防火墙NAT Server的配置的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!