作者:禅与计算机程序设计艺术

1.简介

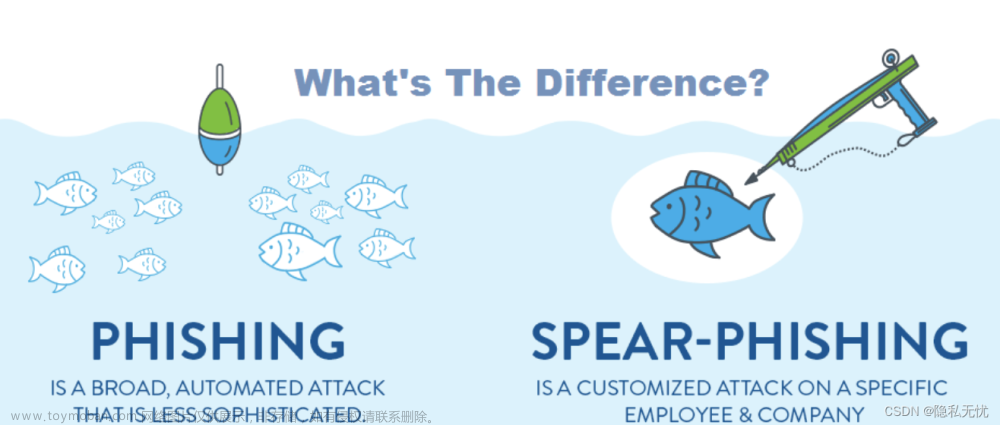

近年来,互联网已经成为非常重要的社会基础设施。随着信息化、移动互联网、云计算等技术的飞速发展,越来越多的人依赖于网上资源,因而越来越容易受到各种各样的网络攻击。相较于传统的黑客攻击方式,利用机器学习、人工智能、区块链等新型科技手段对网络进行攻击的方式已经取得了很大的进步。然而,如何有效地保障网络的安全一直是一个难题。

为了应对网络安全问题,多模态AI技术正在崭露头角,其中包括自然语言处理(NLP)、计算机视觉(CV)、强化学习(RL)、模式识别(PR)等技术。借助于这些技术,我们可以从网络入侵行为的各个方面进行分析、分类,并通过机器学习算法对恶意流量进行分类和阻断,从而有效防止网络攻击和威胁。

因此,本文将介绍如何使用多模态AI技术对网络安全威胁进行检测和响应。首先,我们需要了解相关的概念、术语和名词。其次,我们将通过计算机视觉技术对网络入侵行为进行实时监控、分析、分类,找出可疑的网络威胁。然后,我们会使用基于RL的模型训练策略来自动化地对抗网络攻击,并提升网络的安全性。最后,我们还会将知识迁移到真实世界的场景中,让系统能够快速准确地识别并阻断网络攻击。文章的内容主要围绕计算机视觉、强化学习、模式识别三大领域展开。文章来源:https://www.toymoban.com/news/detail-688200.html

2.基本概念术语说明

2.1 AI概述

人工智能(Artificial Intelligence,AI),又称符号主义(Symbolic AI)或神经网络主义(Neural Network AI),它是模糊、模拟、自主文章来源地址https://www.toymoban.com/news/detail-688200.html

到了这里,关于利用多模态AI技术加强网络安全威胁检测和响应的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!