随着数字化时代的到来,信息安全问题变得愈发重要。在网络世界中,用户的身份往往是保护敏感数据和系统免受未经授权访问的第一道防线。单一的密码已经不再足够,多因素认证(MFA)应运而生,成为提升身份验证安全性的重要工具之一。本文将深入探讨不同类型的多因素认证方法,并介绍如何在访问控制中使用身份验证以增强安全性。

章节一:引言

随着网络攻击和数据泄露事件的增加,传统的用户名和密码方式逐渐暴露出其脆弱性。攻击者可以通过各种手段获取用户的密码,因此需要更强大的身份验证方法来保护用户数据和系统。多因素认证应运而生,通过结合多种不同因素,提供了更高层次的安全性。

章节二:多因素认证方法

多因素认证方法通常包括以下几种因素:知识因素(Something You Know)、物理因素(Something You Have)、生物因素(Something You Are)、时间因素(Something You Do)。结合这些因素,可以构建多样化的认证方式。

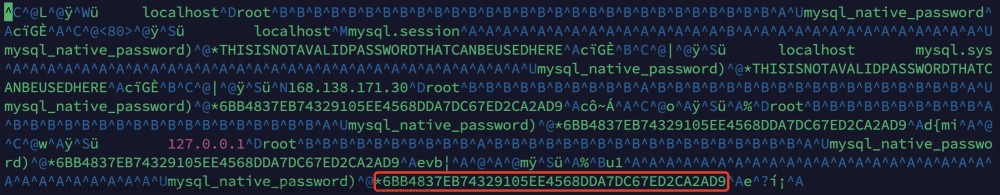

知识因素: 这是最常见的认证因素,即用户所知道的信息,如密码、PIN码等。然而,单凭密码容易受到撞库和社会工程学攻击。案例:2012年LinkedIn数据泄露事件,数百万用户密码被泄露。

物理因素: 这指的是用户所拥有的物理设备,如安全令牌、智能卡、USB密钥等。这些设备生成一次性代码,用于验证用户身份。案例:Google Authenticator应用,生成基于时间的一次性验证码。

生物因素: 生物识别技术,如指纹识别、虹膜扫描、面部识别等,属于这一类别。这些特征独特且难以伪造。案例:Apple的Touch ID和Face ID技术。

时间因素: 这种因素基于特定的时间限制来验证用户身份,如时间同步令牌。案例:RSA SecurID令牌,生成基于时间的动态验证码。

章节三:多因素认证的优势与挑战

多因素认证显著提高了安全性,即使一个因素被攻破,其他因素仍然存在保护。然而,也存在一些挑战,如设备丢失可能导致访问受阻。因此,平衡安全性与用户体验至关重要。

章节四:如何实施多因素认证

在访问控制中引入多因素认证需要经过详细计划和实施。

选择合适的因素: 根据系统需求和用户情况,选择适合的认证因素。例如,对于高安全性要求的系统,可以结合物理因素和生物因素。

集成认证服务: 选择合适的多因素认证解决方案,例如Okta、Duo Security等。这些服务提供了API和SDK,便于在现有应用中集成多因素认证。

设置用户流程: 设计用户认证的流程,确保用户可以方便地完成认证,同时不影响正常使用。

章节五:示例代码 - 使用Python实现时间因素认证

下面是一个简单的示例,演示如何使用Python实现基于时间因素的多因素认证:

import time

import hmac

import hashlib

# 生成基于时间的一次性验证码

def generate_time_based_otp(secret_key):

interval = int(time.time()) // 30 # 30秒为一个时间间隔

secret_key = base64.b32decode(secret_key)

msg = interval.to_bytes(8, byteorder='big')

otp = hmac.new(secret_key, msg, hashlib.sha1).digest()

offset = otp[-1] & 0x0F

otp = (otp[offset] & 0x7F) << 24 | \

(otp[offset + 1] & 0xFF) << 16 | \

(otp[offset + 2] & 0xFF) << 8 | \

(otp[offset + 3] & 0xFF)

otp = str(otp % 10 ** 6).rjust(6, '0')

return otp

# 用户的密钥,通常由服务器和用户共享

user_secret_key = "JBSWY3DPEHPK3PXP" # 示例密钥,实际使用中应保密

user_input_otp = input("请输入您的一次性验证码:")

generated_otp = generate_time_based_otp(user_secret_key)

if user_input_otp == generated_otp:

print("认证成功!")

else:

print("认证失败!")

章节六:结论

多因素认证作为一种强大的身份验证方法,为保护用户数据和系统安全提供了有力支持。选择合适的认证因素,结合认证服务,能够在访问控制中实现更高层次的安全性。然而,需要在安全性和用户体验之间取得平衡,以确保认证方法的可行性和可接受性。通过这些方法,用户可以更加安全地访问敏感信息和系统,同时减少潜在的风险和威胁。

在本文中,我们深入探讨了多因素认证的不同类型和优势,同时也提到了可能面临的挑战。为了实现多因素认证,我们介绍了一个基于时间因素的示例代码,演示了如何使用Python生成一次性验证码。这个简单的示例展示了多因素认证的实际应用。文章来源:https://www.toymoban.com/news/detail-689187.html

综上所述,多因素认证是提升身份验证安全性的有效方式,它不仅仅依赖于单一的密码,还结合了其他因素,增加了攻击者攻击的难度。随着技术的不断发展,多因素认证的方法也在不断演化,带来更多创新和便利性。在今后的数字化世界中,多因素认证将继续发挥重要作用,保护用户的隐私和数据安全。文章来源地址https://www.toymoban.com/news/detail-689187.html

到了这里,关于多因素认证与身份验证:分析不同类型的多因素认证方法,介绍如何在访问控制中使用身份验证以增强安全性的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!