XSS漏洞概述:

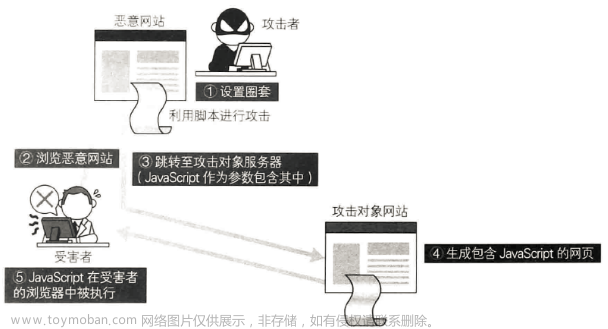

类型一:反射型

类型二:存储型

类型三:DOM型

复现20字符短域名绕过

一、安装BEEF

1、在Kali中运行apt install beef-xss

2、运行beef

3、在浏览器访问

二、安装galleryCMS

*遇到一点小问题

提示"last_ip"不能为空

解决方法:cmd进入数据库,添加"last_ip"字段,手动插入数据

刷新后登录成功进入

开始复现

步骤1:设置漏洞环境

步骤2:复现XSS漏洞

步骤3:分析漏洞

步骤4:修复漏洞

XSS漏洞概述:

跨站脚本攻击XSS(Cross Site Scripting),为区别层叠样式表(Cascading Style Sheets, CSS),所以改写为XSS

类型一:反射型

特点:

1、非持久型,不保存到正常服务器的数据库中

2、反射型XSS的被攻击对象是特定的,使用含有反射型XSS的特制URL

案例一:

http://127.0.0.1/DVWA-master/vulnerabilities/xss_r/?name=<img src=1 οnerrοr=alert(1)>1

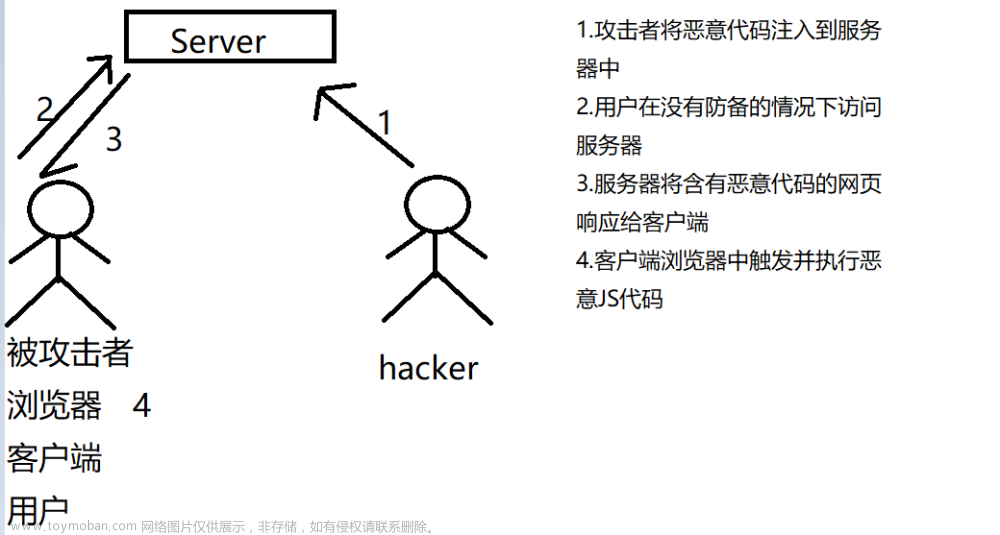

类型二:存储型

特点:

1、持久型,攻击脚本将被永久地存放在目标服务器的数据库或文件中,具有很高的隐蔽性

2、存储型XSS非特定攻击用户,攻击者将存储型XSS代码写进有XSS漏洞的网站上后,只要有用户访问这个链接就会被攻击

类型三:DOM型

特点:

反射型xss和存储型xss会与后台交互,DOM型xss的实现过程都是在前台

DOM(Document Object Model),是一种文档对象模型,DOM通常用于代表在HTML、XHTML和XML中的对象,使用DOM可以允许程序和脚本动态地访问和更新文档的内容、结构和样式,本质就是一种树状的模型。

DOM型XSS是基于DOM文档对象模型的一种漏洞,所以受客户端浏览器的脚本代码所影响,而不是想前面两种会与服务器交互(不是解析,是交互)。

DOM型XSS是取决于输出的位置,并不取决于输出环境,因此也可以说DOM型XSS既有可能是反射型的,也有可能是存储型的,就是说它的输出点是在DOM位置上。

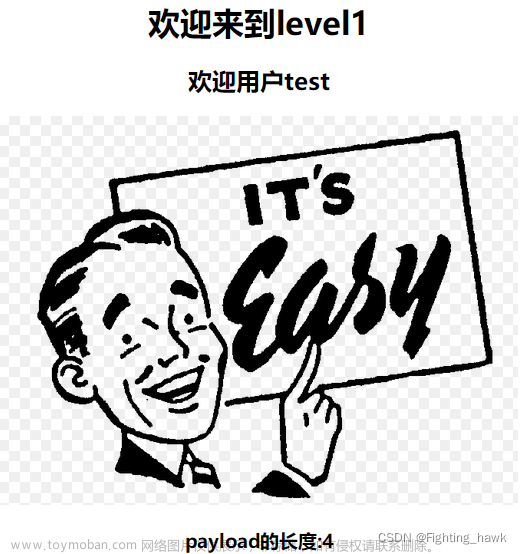

案例一:

http://127.0.0.1/DVWA-master/vulnerabilities/xss_d/?default=<script>alert(1)</script>

案例二:

http://127.0.0.1/xsslabs/level1.php?name=hujincheng

http://127.0.0.1/xsslabs/level1.php?name=<svg/οnlοad=alert`1`>

或者

http://127.0.0.1/xsslabs/level1.php?name=<script>alert(1)</script>

复现20字符短域名绕过

一、安装BEEF

1、在Kali中运行apt install beef-xss

apt install beef-xss2、运行beef

beef-xss3、在浏览器访问

http://10.1.1.13:3000/ui/panel二、安装galleryCMS

*遇到一点小问题

1、未创建数据库

解决方法:手动创建

mysql> create database gallerycms;

Query OK, 1 row affected (0.00 sec)

2、点击注册后弹出错误提示

Error Number: 1364

Field 'last_ip' doesn't have a default value

INSERT INTO `user` (`email_address`, `password`, `is_active`, `is_admin`, `created_at`, `uuid`, `updated_at`) VALUES ('admin@163.com', 'd033e22ae348aeb5660fc2140aec35850c4da997', 1, 1, '2022-07-28 16:25:01', 'c6631386-0e4e-11ed-97c4-0a002700000c', '2022-07-28 16:25:01')

Filename: D:\phpstudy_pro\WWW\GalleryCMS-2.0\system\database\DB_driver.php

Line Number: 330

提示"last_ip"不能为空

解决方法:cmd进入数据库,添加"last_ip"字段,手动插入数据

mysql> use gallerycms;

Database changed

mysql> INSERT INTO `user` (`email_address`, `password`, `is_active`, `is_admin`, `created_at`, `uuid`, `updated_at`,`last_ip`) VALUES ('admin@163.com', 'd033e22ae348aeb5660fc2140aec35850c4da997', 1, 1, '2022-07-28 16:33:16', 'ed87d8bb-0e4f-11ed-97c4-0a002700000c', '2022-07-28 16:33:16','127.0.0.1');

Query OK, 1 row affected (0.00 sec)

刷新后登录成功进入

开始复现

步骤1:设置漏洞环境

首先,我们需要一个包含XSS漏洞的Web应用。我们可以使用一个简单的示例页面来模拟漏洞。以下是一个基本的示例代码:

<!DOCTYPE html>

<html>

<head>

<title>XSS漏洞示例</title>

</head>

<body>

<h1>欢迎来到我们的网站!</h1>

<input type="text" id="userInput" placeholder="在此输入内容">

<button onclick="displayInput()">提交</button>

<p id="output"></p>

<script>

function displayInput() {

var userInput = document.getElementById("userInput").value;

document.getElementById("output").innerHTML = "您输入的内容是:" + userInput;

}

</script>

</body>

</html>在这个示例中,用户输入的内容将被显示在页面上。然而,由于没有对用户输入进行过滤和转义,攻击者可以注入恶意脚本。

步骤2:复现XSS漏洞

尝试在输入框中输入以下内容:

<script>alert("恶意脚本被执行!")</script>点击“提交”按钮,你将会看到一个弹窗显示“恶意脚本被执行!”。这就是一个简单的反射型XSS漏洞。

步骤3:分析漏洞

在这个示例中,漏洞的原因在于未对用户输入进行适当的过滤和转义。恶意脚本被嵌入到页面中,并在用户浏览器中执行。攻击者可以利用这个漏洞进行各种恶意活动,如盗取用户的Cookie、劫持会话等。

步骤4:修复漏洞

<!DOCTYPE html>

<html>

<head>

<title>XSS漏洞示例 - 修复版</title>

</head>

<body>

<h1>欢迎来到我们的网站!</h1>

<input type="text" id="userInput" placeholder="在此输入内容">

<button onclick="displayInput()">提交</button>

<p id="output"></p>

<script>

function displayInput() {

var userInput = document.getElementById("userInput").value;

userInput = escapeHtml(userInput); // 进行转义

document.getElementById("output").innerHTML = "您输入的内容是:" + userInput;

}

function escapeHtml(unsafe) {

return unsafe.replace(/</g, "<").replace(/>/g, ">");

}

</script>

</body>

</html>在修复版中,我们使用了escapeHtml函数对用户输入进行HTML转义,将特殊字符(如<和>)转换为对应的HTML实体。这样可以防止恶意脚本被执行。文章来源:https://www.toymoban.com/news/detail-689513.html

通过这个示例,我们可以理解XSS漏洞的原理、危害以及修复方法。在实际开发中,开发人员应该始终对用户输入进行充分的验证、过滤和转义,以防止XSS等安全漏洞的出现。

文章来源地址https://www.toymoban.com/news/detail-689513.html

到了这里,关于复现XSS漏洞及分析的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!