组件简介

| 维护者 | google组织 | 许可证类型 | Apache-2.0 |

| 首次发布 | 2010 年 4 月 26 日 | 最新发布时间 | 2023 年 8 月 1 日 |

| GitHub Star | 48189 | GitHub Fork | 10716 |

| 依赖包 | 28,694 | 依赖存储库 | 219,576 |

Guava 是 Google 的一组核心 Java 库,其中包括新的集合类型(例如 multimap 和 multiset)、不可变集合、图形库以及用于并发、I/O、哈希、原语、字符串等的实用程序。

官网:Guava

官方仓库:https://github.com/google/guava

参考链接:

https://packages.ecosyste.ms/registries/repo1.maven.org/packages/com.google.guava:guava

组件健康度

| 技术健康度 | 该组件是由谷歌开发的一套核心Java库,包含了多种新的集合类型(如multimap和multiset)、不可变集合、图形库以及并发、I/O、哈希、基本类型、字符串等方面的实用工具。该组件的代码质量高,测试覆盖率高,性能优化良好,功能丰富而稳定。 |

| 社区健康度 | 该组件在GitHub上有超过4.8万个星标,1万多个分支,632个未解决的问题和93个未合并的拉取请求。该组件有一个活跃的社区,用户可以在StackOverflow上提出问题,或者在guava-announce和guava-discuss两个邮件列表上获取最新的发布信息和讨论话题。 |

| 更新和维护频率 | 该组件的最新版本是32.1.2,于2023年8月1日发布。该组件的发布周期大约为3个月左右,每次发布都会包含一些新特性、改进和修复。该组件的开发团队由谷歌内部的Java核心库团队负责,他们对该组件的更新和维护非常积极和专业。 |

| 兼容性 | 该组件提供了两种不同的"风味":一种是用于Java 8或更高版本的JRE上,另一种是用于Android或任何想要与Android兼容的库上。这两种风味在Maven版本字段中分别指定为32.1.2-jre或32.1.2-android。该组件只需要一个运行时依赖,即failureaccess-1.0.1.jar。该组件遵循语义化版本控制原则,尽量保持向后兼容性,但也会在必要时对一些标记为@Beta注解的API进行变更。 |

| 文档和支持 | 该组件有一个完善的用户指南Guava Explained,以及详细的Javadoc文档。该组件还提供了JDiff文档来展示不同版本之间的API差异。此外,该组件还有一个GitHub项目页面,用户可以在上面查看源代码、提交问题或拉取请求、参与讨论等。 |

综上所述,com.google.guava:guava 是一个健康度较高的组件,具有成熟的技术、活跃的社区、频繁的更新和维护、良好的兼容性和丰富的文档和支持。

参考链接:

https://github.com/google/guava

https://github.com/google/guava/releases

Guava

组件许可证解读

Apache License 2.0 是一种开源软件许可证,广泛用于授权开源项目和代码。Apache License 2.0 允许用户自由地使用、修改和分发受许可的软件,而无需支付版权费用或专利费用。它鼓励开发者共享他们的代码,并保护用户的权利。以下是该许可证的一些重要特点:

- 代码使用权:用户可以自由地使用、复制、修改、合并、发布、分发和销售受许可软件。

- 版权声明:用户必须在所有源代码副本中保留原始的版权声明、许可证声明和免责声明。

- 修改代码:如果用户对代码进行了修改,需要清楚标明哪些部分发生了变化,并不能暗示原作者同意这些修改。

- 商标使用:Apache License 2.0 并未授予使用原软件的任何商标或名称的权利。

- 专利许可:该许可证授予了在使用、修改或分发受许可软件时相关专利的非独占许可。这意味着如果用户授权其他人使用该软件,相关专利许可也会传递给接收方。

- 再许可:用户可以将受 Apache License 2.0 许可的代码作为一部分整合到其它开源项目中,并使用不同的许可证授权整个项目。但是,需要在代码中显式地说明使用了 Apache License 2.0 许可的部分。

需要注意的是,Apache License 2.0 并不保证软件没有缺陷或不稳定性,使用该软件的风险由用户自行承担。

许可证原文链接:https://github.com/google/guava/blob/master/LICENSE

组件漏洞版本及修复方案

| 漏洞编号 | 漏洞标题 | 漏洞等级 | 影响版本 | 修复版本 |

| MPS-mfku-xzh3 | Guava<32.0.0 存在竞争条件漏洞 | 中危 | [1.0,32.0.0-jre) | 32.0.0-jre |

| MPS-2020-17429 | Google Guava 访问控制错误漏洞 | 低危 | (-∞,30.0-jre) | 30.0-jre |

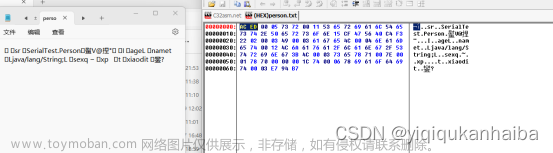

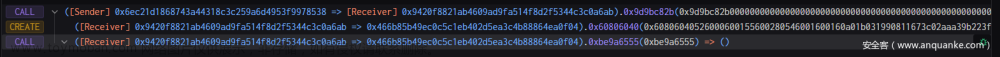

| MPS-2018-5515 | Google Guava 不可信数据的反序列化漏洞 | 中危 | [24.1.1-android,24.1.1-jre) | 24.1.1-jre |

同类型可替代组件

- Caffeine:一个基于Java 8的高性能、近乎最优的缓存库,支持多种过期策略和异步加载。官网:https://github.com/ben-manes/caffeine

- Eclipse Collections:一个提供了丰富的集合类型和实用工具的Java库,包括列表、集合、映射、多映射、堆栈、袋子、双端队列等。官网:Eclipse Collections - Features you want with the collections you need. (日本語ページ)

- Apache Commons Collections:一个扩展了Java集合框架的库,提供了一些新的集合类型,如双向映射、循环缓冲区、有序集合等,以及一些转换器、迭代器、比较器等实用工具。官网:Collections – Home

- Javatuples:一个简单而强大的Java元组库,支持从一元组到十元组的不可变对象,以及一些操作元组的方法。官网:javatuples - Main

组件SBOM

| 组件名称 | 版本 | 是否直接依赖 | 仓库 |

| com.google.guava:listenablefuture | 9999.0-empty-to-avoid-conflict-with-guava | 是 | maven |

| com.google.guava:listenablefuture | 1.0 | 是 | maven |

| com.google.errorprone:error_prone_annotations | 2.21.1 | 是 | maven |

| com.google.guava:guava | HEAD-jre-SNAPSHOT | 是 | maven |

| org.hamcrest:hamcrest-core | 1.3 | 否 | maven |

| com.google.j2objc:j2objc-annotations | 2.8 | 是 | maven |

| com.google.guava:guava | HEAD-android-SNAPSHOT | 是 | maven |

| com.google.guava:failureaccess | 1.0.1 | 是 | maven |

| junit:junit | 4.13.2 | 是 | maven |

该SBOM清单仅展示部分内容

完整SBOM清单及检测报告:

墨菲安全 | 为您提供专业的软件供应链安全管理

关于墨知

墨知是国内首个专注软件供应链安全领域的技术社区,社区致力于为国内数百万技术人员提供全方位的软件供应链安全专业知识内容,包括软件供应链安全技术、漏洞情报、开源组件安全、SBOM、软件成分分析(SCA)、开源许可证合规等前沿技术及最佳实践。

墨知主要内容分类:

- 漏洞分析:漏洞_墨知 (oscs1024.com)

- 投毒分析:投毒分析_墨知 (oscs1024.com)

- 行业动态:行业动态_墨知 (oscs1024.com)

- 行业研究:行业研究_墨知 (oscs1024.com)

- 工具推荐:工具推荐_墨知 (oscs1024.com)

- 最佳实践:最佳实践_墨知 (oscs1024.com)

- 技术科普:技术科普_墨知 (oscs1024.com)

墨知通过促进知识共享、技术研究和合作交流,帮助组织和个人提高软件供应链的安全性,减少供应链攻击的风险,并保护软件生态系统的整体安全。

进入社区:墨知 - 软件供应链安全技术社区文章来源:https://www.toymoban.com/news/detail-691928.html

原文出处:com.google.guava:guava 组件安全漏洞及健康分析_墨知 (oscs1024.com)文章来源地址https://www.toymoban.com/news/detail-691928.html

到了这里,关于com.google.guava:guava 组件安全漏洞及健康分析的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[JAVA安全]CVE-2022-33980命令执行漏洞分析](https://imgs.yssmx.com/Uploads/2024/02/615432-1.png)