一 ACL 简介

ACL是Access Control List(访问控制列表)的缩写,是一种用于控制文件、目录、网络设备等资源访问权限的方法。ACL可以对每个用户或用户组设置不同的访问权,即在访问控制清单中为每个用户或用户组指定允许或禁止访问该资源的权限。它通常由一系列规则组成,规则定义了一个或更多特定用户或用户组可以执行的操作。ACL使得管理员可以更好地控制对资源的访问,并且可以使用户具有更灵活的访问方式。

二 ACL 的作用

访问控制列表 设置权限管理 限制访问权限

三 ACL 的分类

-

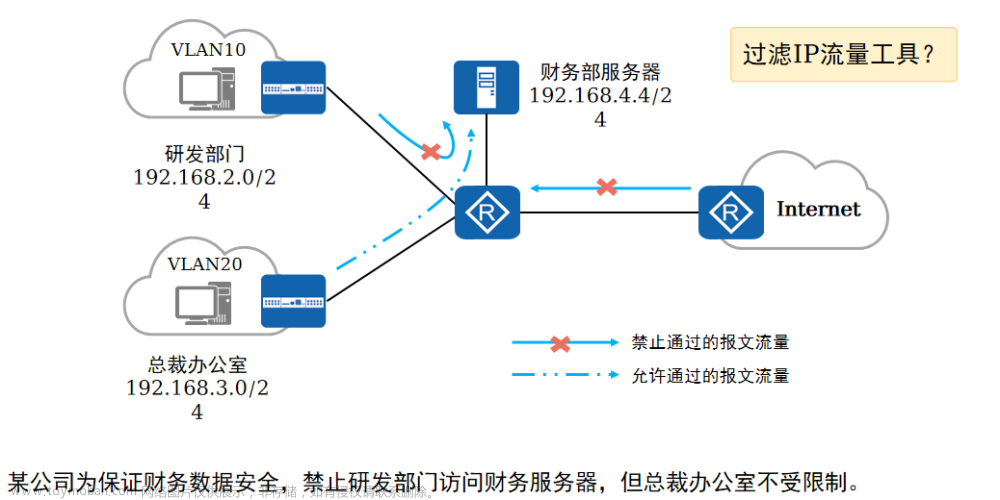

ACL编号: 2000~2999 条件:源IP地址 基本ACL:过滤三层数据报文文章来源:https://www.toymoban.com/news/detail-695137.html

-

高级ACL:可以过滤三层数据报文也可以过滤四层数据报文文章来源地址https://www.toymoban.com/news/detail-695137.html

到了这里,关于ACL 访问控制 过滤数据 维护网络安全(第七课)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!