来自GitHub的系列渗透测试工具

渗透测试

-

Kali - GNU / Linux发行版,专为数字取证和渗透测试而设计。(https://www.kali.org/)

-

ArchStrike - 为安全专业人士和爱好者提供Arch GNU / Linux存储库。(https://archstrike.org/)

-

BlackArch - 基于GNU / Linux的分布式渗透测试人员和安全研究人员。(BlackArch Linux - Penetration Testing Distribution

-

Network Security Toolkit(NST) - 基于Fedora的可启动实时操作系统,旨在提供对最佳开源网络安全应用程序的轻松访问。(http://networksecuritytoolkit.org/)

-

BackBox - 基于Ubuntu的发行,用于渗透测试及安全评估。(BackBox.org – A Free Open Source Community Project

-

Parrot - 分布类似于Kali,具有多种架构。(https://www.parrotsec.org/)

-

Buscador - 为在线调查员预先配置的GNU / Linux虚拟机。(https://inteltechniques.com/buscador/)

-

Fedora Security Lab - 提供安全的测试环境,用于安全审计,取证,系统救援和教学安全测试方法。(https://labs.fedoraproject.org/en/security/)

-

Pentesters Framework - PTF是一个为Debian/Ubuntu(计划扩大到更多平台)设计的分布式Python脚本,可以创建类似的、熟悉的分布式渗透测试。(https://github.com/trustedsec/ptf)

-

AttifyOS - GNU / Linux发行版专注于物联网(IoT)安全评估的工具。(https://github.com/adi0x90/attifyos)

-

PentestBox - Windows操作系统的Opensource预配置便携式渗透测试环境。(https://pentestbox.org/)

-

Android Tamer - 适用于Android安全专业人员的操作系统。包括Android安全测试所需的所有工具。(https://androidtamer.com/)

多范式框架

-

Metasploit - 用于攻击性安全团队的软件,可帮助验证漏洞并管理安全评估。(https://www.metasploit.com/)

-

Armitage - Metasploit框架的基于Java的GUI前端。(http://fastandeasyhacking.com/)

-

Faraday - 安全审计和风险评估的多用户集成测试环境。(https://github.com/infobyte/faraday)

-

ExploitPack - 用于自动化渗透测试的图形工具,附带许多预先打包的漏洞。(https://github.com/juansacco/exploitpack)

-

Pupy - 跨平台(Windows,Linux,macOS,Android)远程管理和后期开发工具。(https://github.com/n1nj4sec/pupy)

-

AutoSploit - 自动化大规模漏洞测试工具,它可以利用Shodan、Censys或Zoomeye搜索引擎来定位攻击目标,用户可以随意选择使用其中任意一个。设置好需要攻击的目标之后,该工具可以启动相关的Metasploit模块来实施攻击。默认配置下,AutoSploit提供了超过三百中预定义的Metasploit模块,用户可以用它们在不同操作系统主机、Web应用程序和入侵检测系统等基础设施上实现代码执行。(https://github.com/NullArray/AutoSploit)

网络漏洞扫描程序

-

Netsparker Application Security Scanner - 应用程序安全扫描程序自动查找安全漏洞。(Invicti (formerly Netsparker) | Web Application Security For Enterprise

-

Nexpose - 与Rapid7销售的Metasploit集成的商业漏洞和风险管理评估引擎。(https://www.rapid7.com/products/nexpose/)

-

Nessus - 由Tenable销售的商业漏洞管理,配置和合规性评估平台。(https://www.tenable.com/products/nessus-vulnerability-scanner)

-

OpenVAS - 免费流行的Nessus漏洞评估系统。(OpenVAS - Open Vulnerability Assessment Scanner

-

Vuls - 用于GNU / Linux和FreeBSD的无代理漏洞扫描程序,用Go编写。(https://github.com/future-architect/vuls)

静态分析仪

-

Brakeman - 用于Ruby on Rails应用程序的静态分析安全漏洞扫描程序。(https://github.com/presidentbeef/brakeman)

-

cppcheck - 可扩展的C / C ++静态分析器用于发现代码中的错误。(http://cppcheck.sourceforge.net/)

-

FindBugs - 免费软件静态分析器,用于查找Java代码中的错误。(http://findbugs.sourceforge.net/)

-

sobelow - Phoenix框架一个以安全为中心的静态分析工具。(https://github.com/nccgroup/sobelow)

-

bandit - 面向python安全的代码静态分析器。(https://pypi.python.org/pypi/bandit/)

-

Progpilot - 用于PHP代码的静态安全分析工具。(https://github.com/designsecurity/progpilot)

-

RegEx-DoS - 分析易受拒绝服务攻击的正则表达式的源代码。(https://github.com/jagracey/RegEx-DoS)

Web漏洞扫描程序

-

Netsparker Application Security Scanner - 应用程序安全扫描程序自动查找安全漏洞。(Invicti (formerly Netsparker) | Web Application Security For Enterprise

-

Nikto - 快速黑盒web服务器和Web应用程序漏洞扫描程序。(https://cirt.net/nikto2)

-

Arachni - 用于评估Web应用程序安全性的可编写脚本的框架。(Arachni - Web Application Security Scanner Framework – Ecsypno

-

w3af - Web应用程序攻击和审计框架。(https://github.com/andresriancho/w3af)

-

Wapiti - Web应用程序漏洞扫描程序。(http://wapiti.sourceforge.net/)

-

SecApps - 浏览器内Web应用程序安全测试套件。(https://secapps.com/)

-

WebReaver - 专为macOS设计的商业,图形Web应用程序漏洞扫描程序。(https://www.webreaver.com/)

-

WPScan - WordPress漏洞扫描程序。(https://wpscan.org/)

-

cms-explorer -旨在揭示各种CMS驱动的网站正在运行的特定模块,插件,组件和主题。(https://code.google.com/archive/p/cms-explorer/)

-

joomscan - Joomla漏洞扫描程序。(https://www.owasp.org/index.php/Category:OWASP_Joomla_Vulnerability_Scanner_Project)

-

ACSTIS - AngularJS的自动客户端模板注入检测。(https://github.com/tijme/angularjs-csti-scanner)

-

SQLmate - 它根据给定的dork和网站识别sqli漏洞。(https://github.com/UltimateHackers/sqlmate)

-

JCS - 具有来自exploitdb和packetstorm的自动数据库更新程序的Joomla漏洞组件扫描程序。(https://github.com/TheM4hd1/JCS)

网络工具

-

pig - GNU / Linux数据包制作工具。(https://github.com/rafael-santiago/pig)

-

Network-Tools.com -网站上提供的接口众多;包括:ping,traceroute,whois,等等。(http://network-tools.com/)

-

Intercepter-NG - 多功能网络工具包。(http://sniff.su/)

-

SPARTA - 图形界面,它通过帮助渗透测试程序进入网络扫描和枚举阶段来简化网络基础架构渗透测试。(SECFORCE - Security without compromise

-

Zarp - 以利用本地网络为中心的网络攻击工具。(https://github.com/hatRiot/zarp)

-

dsniff - 用于网络审计和测试的工具集。(https://www.monkey.org/~dugsong/dsniff/)

-

scapy - 基于Python的交互式数据包操作程序和库。(https://github.com/secdev/scapy)

-

Printer Exploitation Toolkit (PRET) - 用于打印机安全测试的工具,能够进行IP和USB连接,模糊测试以及利用PostScript,PJL和PCL打印机语言功能。(https://github.com/RUB-NDS/PRET)

-

Praeda - 自动化多功能打印机数据采集器,用于在安全评估期间收集可用数据。(Praeda | Foofus.Net

-

routersploit - 类似于Metasploit但专用于嵌入式设备的开源开发框架。(https://github.com/reverse-shell/routersploit)

-

CrackMapExec - 用于测试网络的瑞士军刀。(https://github.com/byt3bl33d3r/CrackMapExec)

-

impacket - 用于处理网络协议的Python类集合。(https://github.com/CoreSecurity/impacket)

-

dnstwist - 用于检测拼写错误,网络钓鱼和企业间谍活动的域名置换引擎。(https://github.com/elceef/dnstwist)

-

THC Hydra - 在线密码破解工具,内置支持许多网络协议,包括HTTP,SMB,FTP,telnet,ICQ,MySQL,LDAP,IMAP,VNC等。(https://github.com/vanhauser-thc/thc-hydra)

-

IKEForce - 用于Linux的命令行IPSEC VPN暴力强制工具。 (https://github.com/SpiderLabs/ikeforce)

-

hping3 - 能够发送自定义TCP / IP数据包的网络工具。(https://github.com/antirez/hping)

-

rshijack - TCP连接劫持者,shijack的重写。(https://github.com/kpcyrd/rshijack)

网络侦察工具

-

zmap - 开源网络扫描仪,使研究人员能够轻松执行互联网范围的网络研究。(https://zmap.io/)

-

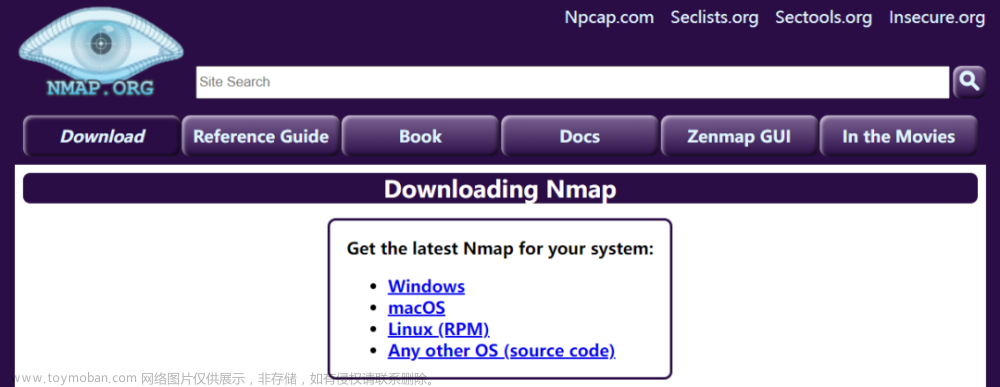

nmap - 用于网络探索和安全审计的免费安全扫描程序。(https://nmap.org/)

-

scanless - 用于代表您执行端口扫描的实用程序,以便不显示您自己的IP。(https://github.com/vesche/scanless)

-

DNSDumpster - 在线DNS侦察和搜索服务。(https://dnsdumpster.com/)

-

CloudFail - 通过搜索旧数据库记录并检测错误配置的DNS来解除隐藏在Cloudflare后面的服务器IP地址。(https://github.com/m0rtem/CloudFail)

-

dnsenum - Perl脚本,用于枚举域中的DNS信息,尝试区域传输,执行强力字典样式攻击,然后对结果执行反向查找。(https://github.com/fwaeytens/dnsenum/)

-

dnsmap - 被动DNS网络映射器。(https://github.com/makefu/dnsmap/)

-

dnsrecon - DNS枚举脚本。(https://github.com/darkoperator/dnsrecon/)

-

dnstracer - 确定给定域名服务器(DNS)从何处获取其信息,并在DNS服务器链之后返回到知道数据的服务器。(http://www.mavetju.org/unix/dnstracer.php)

-

passivedns-client - 用于查询多个被动DNS提供程序的库和查询工具。(https://github.com/chrislee35/passivedns-client)

-

passivedns - 网络嗅探器,记录所有DNS服务器回复,以便在被动DNS设置中使用。(https://github.com/gamelinux/passivedns)

-

Mass Scan - TCP端口扫描程序,异步喷出SYN数据包,在5分钟内扫描整个Internet。(https://github.com/robertdavidgraham/masscan)

-

smbmap - 方便的SMB枚举工具。(https://github.com/ShawnDEvans/smbmap)

-

XRay - 网络(子)域发现和侦察自动化工具。(https://github.com/evilsocket/xray)

-

ACLight - 用于高级发现敏感特权帐户的脚本 - 包括Shadow Admins。(https://github.com/cyberark/ACLight)

-

ScanCannon - Python脚本,通过调用masscan快速识别开放端口,然后nmap获取有关这些端口上的系统/服务的详细信息,快速枚举大型网络。(https://github.com/johnnyxmas/ScanCannon)

-

fierce - fierce.pl用于定位非连续IP空间的原始DNS侦察工具的Python3端口。(https://github.com/mschwager/fierce)

协议分析仪和嗅探器

-

tcpdump / libpcap - 在命令行下运行的通用数据包分析器。(http://www.tcpdump.org/)

-

Wireshark - 广泛使用的图形化,跨平台网络协议分析仪。(https://www.wireshark.org/)

-

netsniff-ng - 用于网络嗅探的瑞士军刀。(https://github.com/netsniff-ng/netsniff-ng)

-

Dshell - 网络取证分析框架。(https://github.com/USArmyResearchLab/Dshell)

-

Debookee - 用于macOS的简单而强大的网络流量分析器。(http://www.iwaxx.com/debookee/)

-

genet - Web图形网络分析器。(https://github.com/genet-app/genet)

-

Netzob - 反向工程,流量生成和通信协议的模糊测试。(https://github.com/netzob/netzob)

-

sniffglue - 安全的多线程数据包嗅探器。(https://github.com/kpcyrd/sniffglue)

代理和MITM工具

-

dnschef - 用于测试人员的高度可配置的DNS代理。(https://github.com/iphelix/dnschef)

-

mitmproxy - 支持交互式TLS的拦截HTTP代理,用于渗透测试人员和软件开发人员。(https://github.com/mitmproxy/mitmproxy)

-

Morpheus - 自动ettercap TCP / IP劫持工具。(https://github.com/r00t-3xp10it/morpheus)

-

mallory - SSH上的HTTP / HTTPS代理。(https://github.com/jtesta/ssh-mitm)

-

SSH MITM - 使用代理拦截SSH连接; 所有明文密码和会话都记录在磁盘上。(https://github.com/jtesta/ssh-mitm)

-

evilgrade - 通过注入虚假更新来利用不良升级实现的模块化框架。(https://github.com/infobyte/evilgrade)

-

Ettercap - 全面,成熟的机器中间攻击套件。(http://www.ettercap-project.org/)

-

BetterCAP - 模块化,可移植且易于扩展的MITM框架。(https://www.bettercap.org/)

-

MITMf - 中间人攻击框架。(https://github.com/byt3bl33d3r/MITMf)

无线网络工具

-

Aircrack-ng - 用于审核无线网络的工具集。(http://www.aircrack-ng.org/)

-

Kismet - 无线网络探测器,嗅探器和IDS。(https://kismetwireless.net/)

-

Reaver - 对WiFi保护设置的暴力攻击。(https://code.google.com/archive/p/reaver-wps)

-

Wifite - 自动无线攻击工具。(https://github.com/derv82/wifite)

-

Fluxion - 基于自动社交工程的WPA攻击套件。(https://github.com/FluxionNetwork/fluxion)

-

Airgeddon - 用于Linux系统的多用途bash脚本,用于审计无线网络。(https://github.com/v1s1t0r1sh3r3/airgeddon)

-

Cowpatty - 对WPA-PSK的暴力字典攻击。(https://github.com/joswr1ght/cowpatty)

-

BoopSuite - 用Python编写的无线审计工具套件。(https://github.com/MisterBianco/BoopSuite)

-

Bully - 用C语言写的WPS暴力攻击的实施。(Packages · GitLab

-

infernal-twin - 自动无线黑客工具。(https://github.com/entropy1337/infernal-twin)

-

krackattacks-scripts - WPA2 Krack攻击脚本。(https://github.com/vanhoefm/krackattacks-scripts)

-

KRACK Detector - 检测并防止网络中的KRACK攻击。(https://github.com/securingsam/krackdetector)

-

wifi-arsenal - 用于Wi-Fi Pentesting的资源。(https://github.com/0x90/wifi-arsenal)

-

WiFi-Pumpkin - 流氓Wi-Fi接入点攻击框架。(https://github.com/P0cL4bs/WiFi-Pumpkin)

传输层安全工具

-

SSLyze - 快速而全面的TLS / SSL配置分析器,可帮助识别安全性错误配置。(https://github.com/nabla-c0d3/sslyze)

-

tls_prober - 指纹服务器的SSL / TLS实现。(https://github.com/WestpointLtd/tls_prober)

-

testssl.sh - 命令行工具,用于检查任何端口上的服务器服务,以支持TLS / SSL密码,协议以及一些加密缺陷。(https://github.com/drwetter/testssl.sh)

-

crackpkcs12 - 用于破解PKCS#12文件(.p12和.pfx扩展)的多线程程序,例如TLS / SSL证书。(https://github.com/crackpkcs12/crackpkcs12)

网络开发

-

OWASP Zed Attack Proxy (ZAP) - 用于渗透测试Web应用程序的功能丰富,可编写脚本的HTTP拦截代理和模糊器。(https://www.owasp.org/index.php/OWASP_Zed_Attack_Proxy_Project)

-

Fiddler - 免费的跨平台Web调试代理,具有用户友好的配套工具。(https://www.telerik.com/fiddler)

-

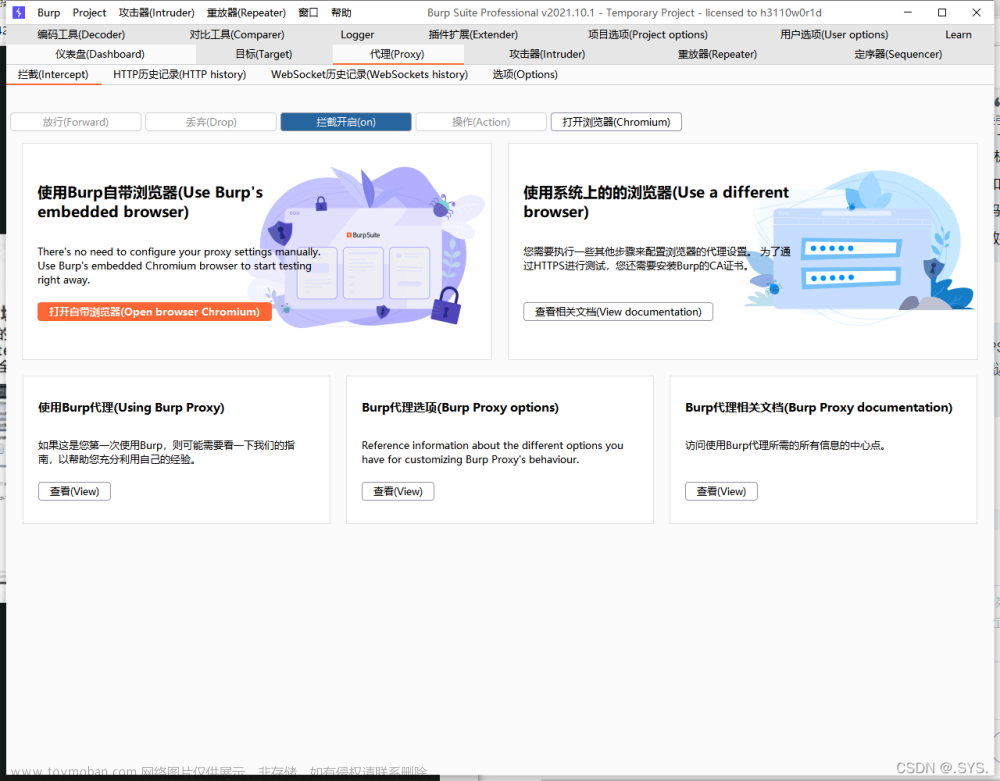

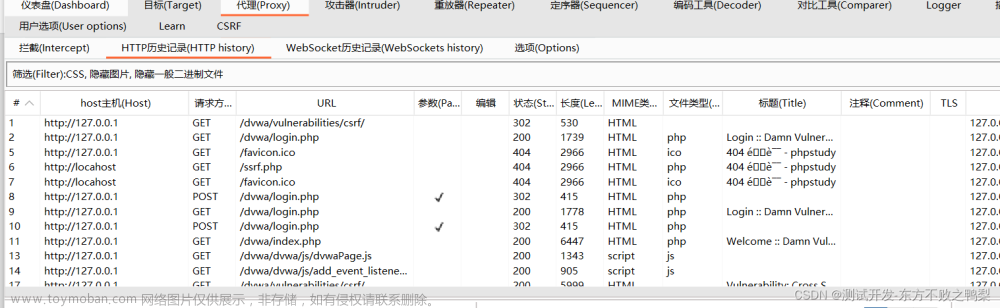

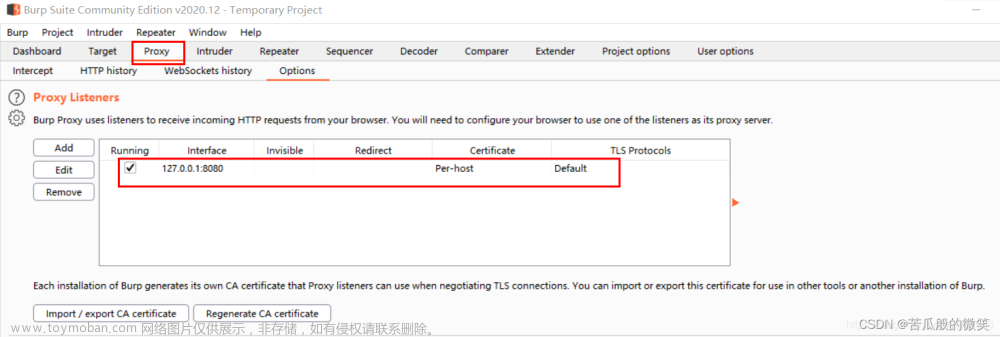

Burp Suite - 用于执行Web应用程序安全性测试的集成平台。(Burp Suite - Application Security Testing Software - PortSwigger

-

autochrome - 使用来自NCCGroup的本机Burp支持,轻松安装测试浏览器,其中包含Web应用程序测试所需的所有适当设置。(https://www.nccgroup.trust/us/about-us/newsroom-and-events/blog/2017/march/autochrome/)

-

浏览器漏洞利用框架(BeEF) - 用于向被征用的 Web浏览器提供漏洞利用的命令和控制服务器。(https://github.com/beefproject/beef)

-

攻击性Web测试框架(OWTF) - 基于Python的框架,用于基于OWASP测试指南测试Web应用程序。(https://www.owasp.org/index.php/OWASP_OWTF)

-

Wordpress漏洞利用框架 - 用于开发和使用模块的Ruby框架,有助于对WordPress驱动的网站和系统进行渗透测试。(https://github.com/rastating/wordpress-exploit-framework)

-

WPSploit - 利用Metasploit利用WordPress驱动的网站。(https://github.com/espreto/wpsploit)

-

SQLmap - 自动SQL注入和数据库接管工具。(http://sqlmap.org/)

-

tplmap - 自动服务器端模板注入和Web服务器接管工具。(https://github.com/epinna/tplmap)

-

weevely3 - 武器化的网络外壳。(https://github.com/epinna/weevely3)

-

Wappalyzer - Wappalyzer揭示了网站上使用的技术。(Wappalyzer

-

WhatWeb - 网站指纹识别器。(https://github.com/urbanadventurer/WhatWeb)

-

BlindElephant - Web应用程序指纹识别器。(http://blindelephant.sourceforge.net/)

-

wafw00f - 标识和指纹Web应用程序防火墙(WAF)产品。(https://github.com/EnableSecurity/wafw00f)

-

fimap - 自动查找,准备,审计,利用甚至谷歌的LFI / RFI错误。(https://github.com/kurobeats/fimap)

-

Kadabra - 自动LFI探测器和扫描仪。(https://github.com/D35m0nd142/Kadabra)

-

Kadimus - LFI扫描和利用工具。(https://github.com/P0cL4bs/Kadimus)

-

liffy - LFI开发工具。(https://github.com/hvqzao/liffy)

-

Commix - 自动化一体化操作系统命令注入和开发工具。(https://github.com/commixproject/commix)

-

DVCS Ripper - Rip Web可访问(分布式)版本控制系统:SVN / GIT / HG / BZR。(https://github.com/kost/dvcs-ripper)

-

GitTools - 自动查找和下载Web可访问的.git存储库。(https://github.com/internetwache/GitTools)

-

sslstrip - 证明HTTPS剥离攻击。(https://www.thoughtcrime.org/software/sslstrip/)

-

sslstrip2 - SSLStrip版本击败HSTS。(https://github.com/LeonardoNve/sslstrip2)

-

NoSQLmap - 自动NoSQL注入和数据库接管工具。(https://github.com/codingo/NoSQLMap)

-

VHostScan - 执行反向查找的虚拟主机扫描程序,可与数据透视工具一起使用,检测全能方案,别名和动态默认页面。(https://github.com/codingo/VHostScan)

-

FuzzDB - 用于黑盒应用程序故障注入和资源发现的攻击模式和原语的字典。(https://github.com/fuzzdb-project/fuzzdb)

-

EyeWitness - 用于截取网站屏幕截图,提供一些服务器标头信息以及识别默认凭据的工具。(https://github.com/ChrisTruncer/EyeWitness)

-

webscreenshot - 一个简单的脚本,可以截取网站列表的截图。(https://github.com/maaaaz/webscreenshot)

-

recursebuster - 用于执行目录和文件强制执行的内容发现工具。(https://github.com/c-sto/recursebuster)

-

Raccoon - 用于侦察和漏洞扫描的高性能攻击性安全工具。(https://github.com/evyatarmeged/Raccoon)

-

WhatWaf - 检测并绕过Web应用程序防火墙和保护系统。(https://github.com/Ekultek/WhatWaf)

-

badtouch - 可编写脚本的网络身份验证破解程序。(https://github.com/kpcyrd/badtouch)

十六进制编辑器

-

HexEdit.js - 基于浏览器的十六进制编辑。(https://hexed.it/)

-

Hexinator - 世界上最好的(专有的,商业的)Hex Editor。(https://hexinator.com/)

-

Frhed - Windows的二进制文件编辑器。(http://frhed.sourceforge.net/)

-

0xED - 本机macOS十六进制编辑器,支持插件显示自定义数据类型。(http://www.suavetech.com/0xed/0xed.html)

-

Hex Fiend - 用于macOS的快速,开源,十六进制编辑器,支持查看二进制差异。(http://ridiculousfish.com/hexfiend/)

-

Bless - 用Gtk#编写的高质量,全功能,跨平台的图形十六进制编辑器。(https://github.com/bwrsandman/Bless)

-

wxHexEditor - 适用于GNU / Linux,macOS和Windows的免费GUI十六进制编辑器。(http://www.wxhexeditor.org/)

-

hexedit - 简单,快速,基于控制台的十六进制编辑器。(https://github.com/pixel/hexedit)

文件格式分析工具

-

Kaitai Struct - 文件格式和网络协议剖析语言和Web IDE,使用C ++,C#,Java,JavaScript,Perl,PHP,Python,Ruby生成解析器。(http://kaitai.io/)

-

Veles - 二进制数据可视化和分析工具。(Home - CodiSecCodiSec

-

Hachoir - 用于查看和编辑二进制流的Python库,作为字段树和元数据提取工具。(http://hachoir3.readthedocs.io/)

免杀

-

Veil - 生成绕过常见防病毒解决方案的metasploit有效负载。(veil-framework.com

-

shellsploit - 生成自定义shellcode,后门,注入器,可选择通过编码器对每个字节进行混淆。(https://github.com/Exploit-install/shellsploit-framework)

-

Hyperion - 用于32位可移植可执行文件的运行时加密程序(“PE .exes”)。(http://nullsecurity.net/tools/binary.html)

-

AntiVirus Evasion Tool(AVET) - 包含针对Windows机器的可执行文件的后处理漏洞,以避免被防病毒软件识别。(https://github.com/govolution/avet)

-

peCloak.py - 自动隐藏来自防病毒(AV)检测的恶意Windows可执行文件的过程。(peCloak.py - An Experiment in AV Evasion - Security SiftSecurity Sift

-

peCloakCapstone - peCloak.py自动恶意软件防病毒逃避工具的多平台分支。(https://github.com/v-p-b/peCloakCapstone)

-

UniByAv - 简单的混淆器,它使用原始shellcode并使用强制执行的32位XOR密钥生成反病毒友好的可执行文件。(https://github.com/Mr-Un1k0d3r/UniByAv)

-

Shellter - 动态shellcode注入工具,以及有史以来第一个真正动态的PE感染器。(Shellter | AV Evasion Artware

哈希破解工具

-

John the Ripper - 快速密码破解者。(John the Ripper password cracker

-

Hashcat - 更快速的哈希破解者。(http://hashcat.net/hashcat/)

-

CeWL - 通过抓取目标网站并收集独特单词来生成自定义单词列表。(https://digi.ninja/projects/cewl.php)

-

JWT Cracker - 简单的HS256 JWT令牌强力破解器。(https://github.com/lmammino/jwt-cracker)

-

Rar Crack - RAR暴力破解者。(http://rarcrack.sourceforge.net/)

-

BruteForce Wallet - 查找加密钱包文件的密码(即wallet.dat)。(https://github.com/glv2/bruteforce-wallet)

-

StegCracker - 用于发现文件中隐藏数据的Steganography暴力实用程序。(https://github.com/Paradoxis/StegCracker)

Windows实用工具

-

Sysinternals Suite - Sysinternals故障排除实用程序。(https://technet.microsoft.com/en-us/sysinternals/bb842062)

-

Windows Credentials Editor - 检查登录会话并添加,更改,列出和删除关联的凭据,包括Kerberos票证。(http://www.ampliasecurity.com/research/windows-credentials-editor/)

-

mimikatz - 适用于Windows操作系统的凭据提取工具。(mimikatz) - Blog de Gentil Kiwi

-

PowerSploit - PowerShell后利用框架。(https://github.com/PowerShellMafia/PowerSploit)

-

Windows Exploit Suggester - 检测目标上可能缺少的补丁。(https://github.com/GDSSecurity/Windows-Exploit-Suggester)

-

Responder - LLMNR,NBT-NS和MDNS欺骗工具。(https://github.com/SpiderLabs/Responder)

-

Bloodhound - 图形Active Directory信任关系资源管理器。(https://github.com/adaptivethreat/Bloodhound/wiki)

-

Empire - 纯PowerShell后期开发代理。(https://www.powershellempire.com/)

-

Fibratus - 用于探索和跟踪Windows内核的工具。(https://github.com/rabbitstack/fibratus)

-

wePWNise - 生成与Office文档或模板中使用的体系结构无关的VBA代码,并自动绕过应用程序控制并利用缓解软件。(https://labs.mwrinfosecurity.com/tools/wepwnise/)

-

redsnarf - 用于从Windows工作站,服务器和域控制器检索密码哈希和凭据的后期利用工具。(https://github.com/nccgroup/redsnarf)

-

Magic Unicorn - 用于众多攻击媒介的Shellcode生成器,包括Microsoft Office宏,PowerShell,HTML应用程序(HTA)或certutil(使用假证书)。(https://github.com/trustedsec/unicorn)

-

DeathStar - 使用Empire的RESTful API自动获取Active Directory环境中的域管理员权限的Python脚本。(https://github.com/byt3bl33d3r/DeathStar)

-

RID_ENUM - 可以枚举Windows域控制器中所有用户并使用暴力破解这些用户密码的Python脚本。(https://github.com/trustedsec/ridenum)

-

MailSniper - 用于在Microsoft Exchange环境中搜索电子邮件,从Outlook Web Access(OWA)和Exchange Web服务(EWS)收集全局地址列表等的模块化工具。(https://github.com/dafthack/MailSniper)

-

Ruler - 滥用客户端Outlook功能以获取Microsoft Exchange服务器上的远程shell。(https://github.com/sensepost/ruler)

-

SCOMDecrypt - 检索并解密存储在Microsoft System Center Operations Manager(SCOM)数据库中的RunAs凭据。(https://github.com/nccgroup/SCOMDecrypt)

-

LaZagne - 凭证恢复项目。(https://github.com/AlessandroZ/LaZagne)

GNU / Linux实用程序

-

Linux Exploit Suggester - 针对给定GNU / Linux系统的潜在可行漏洞的启发式报告。(https://github.com/PenturaLabs/Linux_Exploit_Suggester)

-

Lynis - 基于UNIX的系统的审计工具。(https://cisofy.com/lynis/)

-

unix-privesc-check - 用于检查UNIX系统上的简单权限提升向量的Shell脚本。(https://github.com/pentestmonkey/unix-privesc-check)

-

Hwacha - 用于在Linux系统上快速执行有效负载的后期利用工具。可以通过SSH一次收集工件并在多个主机上执行有效负载。(https://github.com/n00py/Hwacha)

macOS实用工具

-

Bella - 用于macOS的纯Python后期利用数据挖掘和远程管理工具。(https://github.com/kdaoudieh/Bella)

-

EvilOSX - 模块化RAT,使用大量的逃避和渗透技术开箱即用。(https://github.com/Marten4n6/EvilOSX)

DDoS工具

-

LOIC - 适用于Windows的开源网络压力工具。(https://github.com/NewEraCracker/LOIC/)

-

JS LOIC - LOIC的 JavaScript浏览器版本。(http://metacortexsecurity.com/tools/anon/LOIC/LOICv1.html)

-

SlowLoris - 在攻击方使用低带宽的DoS工具。(https://github.com/gkbrk/slowloris)

-

HOIC - 低轨道离子炮的更新版本,有“助推器”来解决常见的对抗措施。(https://sourceforge.net/projects/high-orbit-ion-cannon/)

-

T50 - 更快的网络压力工具。(https://gitlab.com/fredericopissarra/t50/)

-

UFONet - 滥用OSI第7层HTTP来创建/管理“僵尸”并使用以下方式进行不同的攻击; GET/ POST,多线程,代理,原始欺骗方法,缓存规避技术等。(https://github.com/epsylon/ufonet)

-

Memcrashed - DDoS攻击工具,用于将伪造的UDP数据包发送到使用Shodan API获取的易受攻击的Memcached服务器。(https://github.com/649/Memcrashed-DDoS-Exploit)

社会工程工具

-

Social Engineer Toolkit (SET) - 为社会工程设计的开源测试框架,具有许多自定义攻击向量,可以快速进行可信攻击。(https://github.com/trustedsec/social-engineer-toolkit)

-

King Phisher - 网络钓鱼活动工具包,用于使用自定义电子邮件和服务器内容创建和管理多个同时网络钓鱼攻击。(https://github.com/securestate/king-phisher)

-

Evilginx - 用于任何Web服务的网络钓鱼凭据和会话cookie的MITM攻击框架。(https://github.com/kgretzky/evilginx)

-

Evilginx2 - 独立的man-in-the-middle攻击框架。(https://github.com/kgretzky/evilginx2)

-

wifiphisher - 针对WiFi网络的自动网络钓鱼攻击。(https://github.com/sophron/wifiphisher)

-

Catphish - 用Ruby编写的网络钓鱼和企业间谍工具。(https://github.com/ring0lab/catphish)

-

Beelogger - 用于生成keylooger的工具。(https://github.com/4w4k3/BeeLogger)

-

FiercePhish - 完善的网络钓鱼框架,用于管理所有网络钓鱼活动。(https://github.com/Raikia/FiercePhish)

-

SocialFish - 社交媒体网络钓鱼框架,可以在Android手机或Docker容器中运行。(https://github.com/UndeadSec/SocialFish)

-

ShellPhish - 在SocialFish上建立的社交媒体网站克隆和网络钓鱼工具。(https://github.com/thelinuxchoice/shellphish)

-

Gophish - 开源网络钓鱼框架。(https://getgophish.com/)

-

phishery - 启用TLS / SSL的Basic Auth凭证收集器。(https://github.com/ryhanson/phishery)

-

ReelPhish - 实时双因素网络钓鱼工具。(https://github.com/fireeye/ReelPhish)

OSINT工具

-

Maltego - 来自Paterva的开源智能和取证专有软件。(http://www.paterva.com/web7/)

-

theHarvester - 电子邮件,子域和人名收集工具。(https://github.com/laramies/theHarvester)

-

SimplyEmail - 电子邮件侦察快速简便。(https://github.com/SimplySecurity/SimplyEmail)

-

creepy - 地理定位OSINT工具。(https://github.com/ilektrojohn/creepy)

-

metagoofil - 元数据收集器。(https://github.com/laramies/metagoofil)

-

Google Hacking Database - Google dorks数据库; 可用于侦察。(https://www.exploit-db.com/google-hacking-database/)

-

GooDork - 命令行谷歌dorking工具。(https://github.com/k3170makan/GooDork)

-

dork-cli - 命令行谷歌dork工具。(https://github.com/jgor/dork-cli)

-

Censys - 通过每日ZMap和ZGrab扫描收集主机和网站上的数据。(https://www.censys.io/)

-

Shodan - 世界上第一个用于互联网设备的搜索引擎。(https://www.shodan.io/)

-

recon-ng - 用Python编写的全功能Web侦察框架。(https://bitbucket.org/LaNMaSteR53/recon-ng)

-

github-dorks - 用于扫描github repos /组织以查找潜在敏感信息泄漏的CLI工具。(https://github.com/techgaun/github-dorks)

-

vcsmap - 基于插件的工具,用于扫描公共版本控制系统以获取敏感信息。(https://github.com/melvinsh/vcsmap)

-

Spiderfoot - 具有Web UI和报告可视化的多源OSINT自动化工具。(http://www.spiderfoot.net/)

-

BinGoo - 基于GNU / Linux bash的Bing和Google Dorking工具。(https://github.com/Hood3dRob1n/BinGoo)

-

fast-recon - 针对域名执行Google dorks。(https://github.com/DanMcInerney/fast-recon)

-

snitch -通过信息收集dorks。(https://github.com/Smaash/snitch)

-

Sn1per - 自动Pentest Recon扫描仪。(https://github.com/1N3/Sn1per)

-

Threat Crowd - 威胁搜索引擎。(https://www.threatcrowd.org/)

-

Virus Total - 免费服务,可分析可疑文件和URL,并有助于快速检测病毒,蠕虫,特洛伊木马和各种恶意软件。(https://www.virustotal.com/)

-

PacketTotal - 简单,免费,高质量的数据包捕获文件分析,有助于快速检测网络传播的恶意软件(使用Bro和Suricata IDS签名)。(DynamiteLab – A Free Online PCAP File Viewer and Analyzer

-

DataSploit - 在幕后使用Shodan,Censys,Clearbit,EmailHunter,FullContact和Zoomeye的OSINT可视化工具。(https://github.com/upgoingstar/datasploit)

-

AQUATONE - 子域发现工具,利用各种开源生成报告,可用作其他工具的输入。(https://github.com/michenriksen/aquatone)

-

Intrigue - 具有强大的API,UI和CLI的自动OSINT和攻击面发现框架。(http://intrigue.io/)

-

ZoomEye - 网络空间搜索引擎,让用户可以找到特定的网络组件。(ZoomEye - Cyberspace Search Engine

-

gOSINT - 是Golang的多平台OSINT瑞士军刀。(https://github.com/Nhoya/gOSINT)

-

OWASP Amass - 通过抓取,网络存档,暴力破解,排列,反向DNS扫描,TLS证书,被动DNS数据源等子域名枚举。(https://github.com/OWASP/Amass)

-

Hunter.io - 提供Web搜索界面的数据代理,用于发现公司的电子邮件地址和其他组织详细信息。(https://hunter.io/)

-

FOCA (Fingerprinting Organizations with Collected Archives) - 自动文档搜集器,可搜索Google,Bing和DuckDuckGo,以查找和推断内部公司组织结构。(Telefónica Tech Cyber Security & Cloud

-

dorks - 谷歌黑客数据库自动化工具。(https://github.com/USSCltd/dorks)

-

image-match - 快速搜索数十亿图像。(https://github.com/ascribe/image-match%5D)

-

OSINT-SPY - 对电子邮件地址,域名,IP地址或组织执行OSINT扫描。(https://github.com/SharadKumar97/OSINT-SPY)

-

pagodo - 自动化Google Hacking数据库抓取。(https://github.com/opsdisk/pagodo)

-

surfraw - 快速UNIX命令行界面,适用于各种流行的WWW搜索引擎。(https://github.com/kisom/surfraw)

匿名工具

-

Tor - 免费软件和洋葱路由覆盖网络,可帮助您防御流量分析。(https://www.torproject.org/)

-

OnionScan - 通过查找由Tor隐藏服务运营商引入的操作安全问题来调查Dark Web的工具。(https://onionscan.org/)

-

I2P - 互联网隐身项目。(https://geti2p.net/)

-

Nipe - 用于将所有流量从计算机重定向到Tor网络的脚本。(https://github.com/GouveaHeitor/nipe)

-

What Every Browser Knows About You- 全面的检测页面,用于测试您自己的Web浏览器的隐私和身份泄漏配置。(http://webkay.robinlinus.com/)

-

dos-over-tor - Tor压力测试工具的概念验证拒绝服务。(https://github.com/zacscott/dos-over-tor)

-

oregano - 作为中间机器(MITM)运行的Python模块,接受Tor客户端请求。(https://github.com/nametoolong/oregano)

-

kalitorify - 通过Tor为Kali Linux OS提供透明代理。(https://github.com/brainfuckSec/kalitorify)

逆向工程工具

-

交互式反汇编程序(IDA Pro) - 适用于Windows,GNU / Linux或macOS的专有多处理器反汇编程序和调试程序; 也有免费版,IDA 免费。(Hex Rays - State-of-the-art binary code analysis solutions

-

WDK / WinDbg - Windows驱动程序工具包和WinDbg。(Microsoft Learn: Build skills that open doors in your career

-

OllyDbg - 用于Windows二进制文件的x86调试器,强调二进制代码分析。(http://www.ollydbg.de/)

-

Radare2 - 开源,跨平台逆向工程框架。(http://rada.re/r/index.html)

-

x64dbg - 用于Windows的开源x64 / x32调试器。(http://x64dbg.com/)

-

Immunity Debugger - 编写漏洞利用程序和分析恶意软件的强大方法。(http://debugger.immunityinc.com/)

-

Evan's Debugger - 类似于OllyDbg的GNU / Linux调试器。(Codef00 - Projects

-

Medusa - 开源,跨平台的交互式反汇编程序。(https://github.com/wisk/medusa)

-

plasma - 用于x86 / ARM / MIPS的交互式反汇编程序。使用彩色语法代码生成缩进的伪代码。(https://github.com/joelpx/plasma)

-

peda - 针对GDB的Python漏洞利用开发协助。(https://github.com/longld/peda)

-

dnSpy - 反向工程.NET程序集的工具。(https://github.com/0xd4d/dnSpy)

-

binwalk - 快速,易用的工具,用于分析,逆向工程和提取固件映像。(https://github.com/devttys0/binwalk)

-

PyREBox - Cisco-Talos的Python脚本化逆向工程沙箱。(https://github.com/Cisco-Talos/pyrebox)

-

Voltron - 用Python编写的可扩展调试器UI工具包。(https://github.com/snare/voltron)

-

Capstone - 轻量级多平台,多架构拆卸框架。(http://www.capstone-engine.org/)

-

rVMI - 类固醇调试器; 在单个工具中检查用户空间进程,内核驱动程序和预引导环境。(https://github.com/fireeye/rVMI)

-

Frida - 面向开发人员,逆向工程师和安全研究人员的动态检测工具包。(https://www.frida.re/)

-

boxxy - 沙盒浏览器。(https://github.com/kpcyrd/boxxy-rs)

物理攻击工具

-

LAN Turtle - 隐藏式“USB以太网适配器”,可在本地网络中安装时提供远程访问,网络情报收集和MITM功能。(https://lanturtle.com/)

-

USB Rubber Ducky - 可定制的击键注入攻击平台伪装成USB拇指驱动器。(http://usbrubberducky.com/)

-

Poisontap -利用中间人攻击方式,可以劫持监听受害者所有网络流量,窃取存储在浏览器里的任意cookie和session,然后发送给控制端。(https://samy.pl/poisontap/)

-

WiFi Pineapple - 无线审计和渗透测试平台。(https://www.wifipineapple.com/)

-

Proxmark3 - RFID / NFC克隆,重放和欺骗工具包,通常用于分析和攻击感应卡/读卡器,无线钥匙/钥匙扣等。(https://proxmark3.com/)

-

PCILeech - 使用PCIe硬件设备通过PCIe上的直接内存访问(DMA)从目标系统内存进行读写。(https://github.com/ufrisk/pcileech)

-

AT Commands - 通过Android设备的USB端口使用AT命令重写设备固件,绕过安全机制,泄露敏感信息,执行屏幕解锁和注入触摸事件。(https://atcommands.org/)

-

Bash Bunny - 以USB拇指驱动器形式的本地漏洞利用程序交付工具,您可以在名为BunnyScript的DSL中编写有效负载。(https://www.hak5.org/gear/bash-bunny)

-

Packet Squirrel - 以太网多工具,旨在实现隐蔽的远程访问,无痛数据包捕获以及通过交换机的安全VPN连接。(https://www.hak5.org/gear/packet-squirrel)

侧信道工具

-

ChipWhisperer - 主要用做非侵入式攻击,包括侧信道和故障注入攻击等。(http://chipwhisperer.com/)

CTF工具

-

ctf-tools - 安装各种安全研究工具的安装脚本集合,可以轻松快速地部署到新机器上。(https://github.com/zardus/ctf-tools)

-

Pwntools - 为CTF使用而构建的快速漏洞利用开发框架。(https://github.com/Gallopsled/pwntools)

-

RsaCtfTool - 使用弱RSA密钥解密数据,并使用各种自动攻击从公钥恢复私钥。(https://github.com/sourcekris/RsaCtfTool)

渗透测试报告模板

-

Public Pentesting Reports - 由多家咨询公司和学术安全组织发布的公开渗透测试报告的精选列表。(https://github.com/juliocesarfort/public-pentesting-reports)

-

T&VS Pentesting Report Template - 由Test and Verification Services,Ltd。提供的Pentest报告模板。(https://www.testandverification.com/wp-content/uploads/template-penetration-testing-report-v03.pdf)

-

Web Application Security Assessment Report Template - Lucideus提供的示例Web应用程序安全评估报告模板。(AI-Driven Cyber Risk Management For Enterprises - Safe Security

①网络安全学习路线

②20 份渗透测试电子书

③安全攻防 357 页笔记

④50 份安全攻防面试指南

⑤安全红队渗透工具包

⑥网络安全必备书籍

⑦100 个漏洞实战案例

⑧安全大厂内部教程

网络安全入门学习路线

其实入门网络安全要学的东西不算多,也就是网络基础+操作系统+中间件+数据库,四个流程下来就差不多了。

1.网络安全法和了解电脑基础

其中包括操作系统Windows基础和Linux基础,标记语言HTML基础和代码JS基础,以及网络基础、数据库基础和虚拟机使用等...

别被这些看上去很多的东西给吓到了,其实都是很简单的基础知识,同学们看完基本上都能掌握。计算机专业的同学都应该接触了解过,这部分可以直接略过。没学过的同学也不要慌,可以去B站搜索相关视频,你搜关键词网络安全工程师会出现很多相关的视频教程,我粗略的看了一下,排名第一的视频就讲的很详细。

当然你也可以看下面这个视频教程仅展示部分截图 :

学到http和https抓包后能读懂它在说什么就行。

2.网络基础和编程语言

3.入手Web安全

web是对外开放的,自然成了的重点关照对象,有事没事就来入侵一波,你说不管能行吗!

想学好Web安全,咱首先得先弄清web是怎么搭建的,知道它的构造才能精准打击。所以web前端和web后端的知识多少要了解点,然后再学点python,起码得看懂部分代码吧。

最后网站开发知识多少也要了解点,不过别紧张,只是学习基础知识。

等你用几周的时间学完这些,基本上算是具备了入门合格渗透工程师的资格,记得上述的重点要重点关注哦!

再就是,要正式进入web安全领域,得学会web渗透,OWASP TOP 10等常见Web漏洞原理与利用方式需要掌握,像SQL注入/XSS跨站脚本攻击/Webshell木马编写/命令执行等。

这个过程并不枯燥,一边打怪刷级一边成长岂不美哉,每个攻击手段都能让你玩得不亦乐乎,而且总有更猥琐的方法等着你去实践。

学完web渗透还不算完,还得掌握相关系统层面漏洞,像ms17-010永恒之蓝等各种微软ms漏洞,所以要学习后渗透。可能到这里大家已经不知所云了,不过不要紧,等你学会了web渗透再来看会发现很简单。

其实学会了这几步,你就正式从新手小白晋升为入门学员了,真的不算难,你上你也行。

4.安全体系

不过我们这个水平也就算个渗透测试工程师,也就只能做个基础的安全服务,而这个领域还有很多业务,像攻防演练、等保测评、风险评估等,我们的能力根本不够看。

所以想要成为一名合格的网络工程师,想要拿到安全公司的offer,还得再掌握更多的网络安全知识,能力再更上一层楼才行。即便以后进入企业,也需要学习很多新知识,不充实自己的技能就会被淘汰。

从时代发展的角度看,网络安全的知识是学不完的,而且以后要学的会更多,同学们要摆正心态,既然选择入门网络安全,就不能仅仅只是入门程度而已,能力越强机会才越多。

尾言

因为入门学习阶段知识点比较杂,所以我讲得比较笼统,最后联合CSDN整理了一套【282G】网络安全从入门到精通资料包 ,需要的小伙伴可以扫描下方免费领取哦!文章来源:https://www.toymoban.com/news/detail-696629.html

文章来源地址https://www.toymoban.com/news/detail-696629.html

文章来源地址https://www.toymoban.com/news/detail-696629.html

到了这里,关于来自GitHub的系列渗透测试工具的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!