什么是反序列化漏洞?

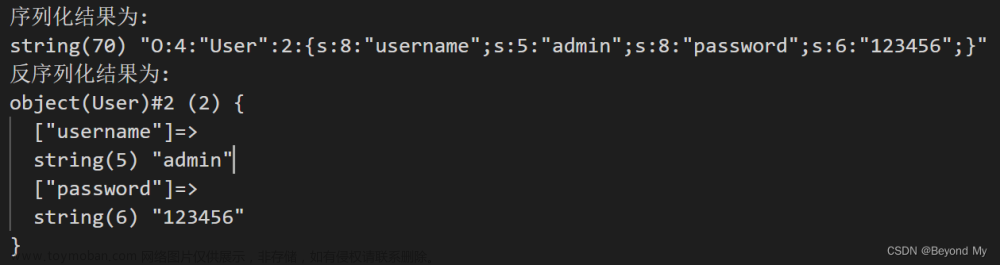

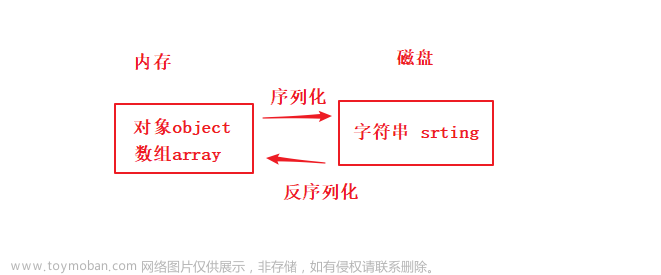

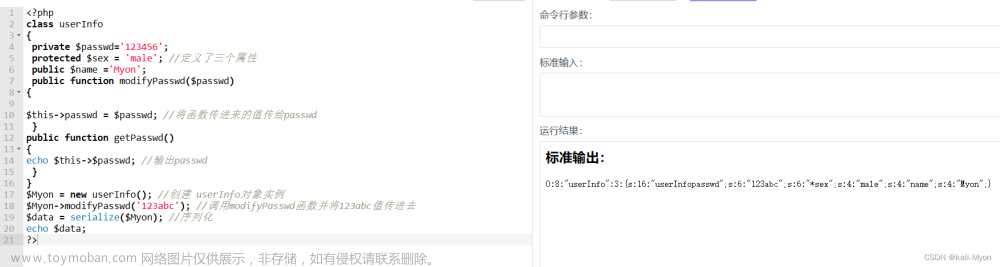

漏洞形成的根本原因就是程序没有对用户输入的反序列化字符串进行检测,导致反序列化过程可以被恶意控制,进而造成代码执行、GetShell 等一系列不可控的后果。反序列化漏洞并不是PHP 特有的,也存在于Java、Python 语言中,其原理基本相同。

反序列化是字节流转对象的过程,如果这个过程中没有对用户输入的字符串进行检测,就可能造成代码执行、RCE漏洞,php、Java中都有反序列化漏洞,由于Java中皆可对象,所以Java的反序列化漏洞比php更常见。文章来源:https://www.toymoban.com/news/detail-698239.html

php魔术方法

php规定以两个下划线(__)开头的方法都保留为魔术方法

以__开头的函数,是PHP 中的魔术方法。类中的魔术方法,在特定情况下会自动调用。即使魔术方法在类中没有被定义,也是真实存在的。文章来源地址https://www.toymoban.com/news/detail-698239.html

- __destruct(),销毁对象时会自动调用,反序列化时也会被自动调用

- __construct(),创建对象时会自动调用

- __get(访问后门),问私有成员属性的时候自动触发(__get 函数只能进行查看无法进行修改。)

- __set(),对私有成员属性进行设置值时自动触发

- __isset,对私有成员属性进行 isset 进行检查时自动触发

- __unset,对私有成员属性进行 unset 进行检查时自动触发

到了这里,关于php魔术方法和反序列化漏洞的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!