春秋云镜 CVE-2017-12149 JBoss反序列化漏洞

靶标介绍

2017年8月30日,厂商Redhat发布了一个JBOSSAS 5.x 的反序列化远程代码执行漏洞通告。该漏洞位于JBoss的HttpInvoker组件中的 ReadOnlyAccessFilter 过滤器中,其doFilter方法在没有进行任何安全检查和限制的情况下尝试将来自客户端的序列化数据流进行反序列化,导致攻击者可以通过精心设计的序列化数据来执行任意代码。但近期有安全研究者发现JBOSSAS 6.x也受该漏洞影响,攻击者利用该漏洞无需用户验证在系统上执行任意命令,获得服务器的控制权。

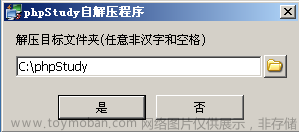

启动场景

漏洞利用

工具利用

执行命令

得到flag文章来源:https://www.toymoban.com/news/detail-699497.html

flag{ced25a20-3316-46a3-a28c-04818a27d64a}文章来源地址https://www.toymoban.com/news/detail-699497.html

到了这里,关于CVE-2017-12149的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!