原理

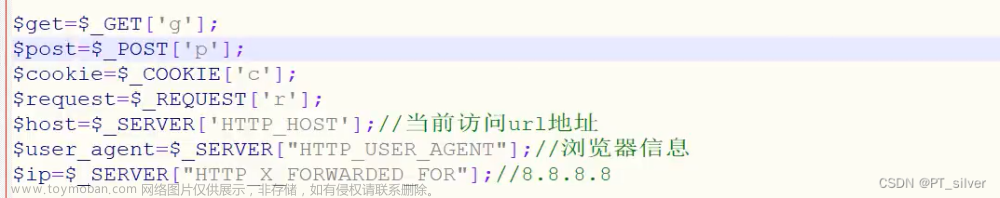

常见的存在HTTP头注入的参数

![XFF漏洞利用([SWPUCTF 2021 新赛]Do_you_know_http),http,网络协议,网络,web安全,网络安全,安全](https://imgs.yssmx.com/Uploads/2023/09/701987-1.png)

User-Agent:使得服务器能够识别客户使用的操作系统,浏览器版本等.(很多数据量大的网站中会记录客户使用的操作系统或浏览器版本等存入数据库中)

Cookie:网站为了辨别用户身份进行session跟踪,并储存在用户本地终端上的数据(通常经过加密)

X-Forwarded-For:简称XFF头,代表了HTTP的请求端真实的IP。它被认为是客户端通过HTTP代理或者负载均衡器连接到web服务端获取源ip地址的一个标准(通常一些网站的防注入功能会记录请求端真实IP地址并写入数据库或某文件[通过修改XXF头可以实现伪造IP])。

Rerferer:浏览器向 WEB 服务器表明自己的页面来源。

Host:客户端指定自己想访问的WEB服务器的域名/IP 地址和端口号。

XFF注入概念

X-Forwarded-For 是一个 HTTP 扩展头部。HTTP/1.1(RFC 2616)协议并没有对它的定义,它最开始是由 Squid 这个缓存代理软件引入,用来表示 HTTP 请求端真实 IP。如今它已经成为事实上的标准,被各大 HTTP 代理、负载均衡等转发服务广泛使用,并被写入 RFC 7239(Forwarded HTTP Extension)标准之中。

X-Forwarded-For 请求头格式非常简单,就这样:

X-Forwarded-For: client, proxy1, proxy2可以看到,XFF 的内容由「英文逗号 + 空格」隔开的多个部分组成,最开始的是离服务端最远的设备 IP,然后是每一级代理设备的 IP。

如果一个 HTTP 请求到达服务器之前,经过了三个代理 Proxy1、Proxy2、Proxy3,IP 分别为 IP1、IP2、IP3,用户真实 IP 为 IP0,那么按照 XFF 标准,服务端最终会收到以下信息:

X-Forwarded-For: IP0, IP1, IP2Proxy3 直连服务器,它会给 XFF 追加 IP2,表示它是在帮 Proxy2 转发请求。列表中并没有 IP3,IP3 可以在服务端通过 Remote Address 字段获得。我们知道 HTTP 连接基于 TCP 连接,HTTP 协议中没有 IP 的概念,Remote Address 来自 TCP 连接,表示与服务端建立 TCP 连接的设备 IP,在这个例子里就是 IP3。

Remote Address 无法伪造,因为建立 TCP 连接需要三次握手,如果伪造了源 IP,无法建立 TCP 连接,更不会有后面的 HTTP 请求。不同语言获取 Remote Address 的方式不一样,例如 php 是 $_SERVER["REMOTE_ADDR"],Node.js 是 req.connection.remoteAddress,但原理都一样。

例题

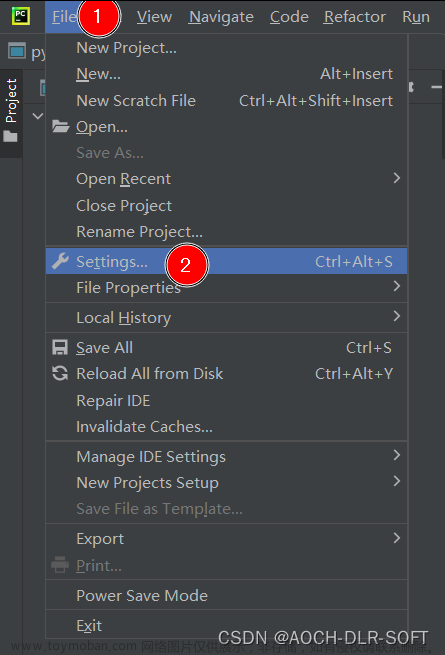

1.打开环境,发现让使用WLLM浏览器,使用bp抓包,然后进行修改![XFF漏洞利用([SWPUCTF 2021 新赛]Do_you_know_http),http,网络协议,网络,web安全,网络安全,安全](https://imgs.yssmx.com/Uploads/2023/09/701987-2.png)

修改User-Agent头如下![XFF漏洞利用([SWPUCTF 2021 新赛]Do_you_know_http),http,网络协议,网络,web安全,网络安全,安全](https://imgs.yssmx.com/Uploads/2023/09/701987-3.png)

2.访问成功,在Location位置发现a.php,进行访问

![XFF漏洞利用([SWPUCTF 2021 新赛]Do_you_know_http),http,网络协议,网络,web安全,网络安全,安全](https://imgs.yssmx.com/Uploads/2023/09/701987-4.png)

3.发现只有本地地址才能访问,进行伪造

X-Forwarded-For: 127.0.0.1![XFF漏洞利用([SWPUCTF 2021 新赛]Do_you_know_http),http,网络协议,网络,web安全,网络安全,安全](https://imgs.yssmx.com/Uploads/2023/09/701987-5.png)

4.在Location位置同样发现secretttt.php,继续访问

![XFF漏洞利用([SWPUCTF 2021 新赛]Do_you_know_http),http,网络协议,网络,web安全,网络安全,安全](https://imgs.yssmx.com/Uploads/2023/09/701987-6.png) 文章来源:https://www.toymoban.com/news/detail-701987.html

文章来源:https://www.toymoban.com/news/detail-701987.html

得到答案!文章来源地址https://www.toymoban.com/news/detail-701987.html

到了这里,关于XFF漏洞利用([SWPUCTF 2021 新赛]Do_you_know_http)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[SWPUCTF 2021 新生赛]babyrce(详解)](https://imgs.yssmx.com/Uploads/2024/02/736276-1.png)

![[SWPUCTF 2021 新生赛]ez_unserialize](https://imgs.yssmx.com/Uploads/2024/02/446144-1.png)

![[SWPUCTF] 2021新生赛之(NSSCTF)刷题记录 ①](https://imgs.yssmx.com/Uploads/2024/02/443761-1.png)

![[SWPUCTF 2021 新生赛]easy_md5](https://imgs.yssmx.com/Uploads/2024/02/743978-1.png)

![2023年8月30日-[SWPUCTF 2021 新生赛]jicao](https://imgs.yssmx.com/Uploads/2024/02/694187-1.png)

![字符型注入([SWPUCTF 2021 新生赛]easy_sql)](https://imgs.yssmx.com/Uploads/2024/02/698756-1.jpg)