1,那些情况需要使用命令行

- Wireshark一次性提供了太多的信息。使用命令行工具可以限制打印出的信息,最后只显示相关数据,比如用单独一行来显示IP地址。

- 命令行工具适用于过滤数据包捕获文件,并提供结果给另一个支持UNIX管道的工具。

- 当处理大量的捕获文件时,Wireshark可能会挂掉,因为整个文件都要载入内存当中。先使用流来处理大型捕获文件,可以让你快速地过滤出相关数据包,给文件瘦身。

- 在没有图形化界面的服务器上操作,则这个时候你可能不得不依靠命令行工具。

2,常用的命令行工具

- TShark(主要学习)

- Tcpdump(用于UNIX系统,知道就行)

3,安装TShark

- TShark是基于终端的Wireshark,它是能够提供大量和Wireshark功能相同的数据包分析工具,但仅限于没有GUI的命令行界面。

-

TShark一般是随Wireshark附带安装的。可打开Wireshark安装目录,使用cmd打开控制台,使用

tshark -v查看是否安装。

4,捕获和保存流量

-

如何把当前流量捕获下来的并把它们打印到屏幕上。要在TShark里捕获,仅需要执行命令tshark。此命令会从网卡开始抓取当前流量。

-

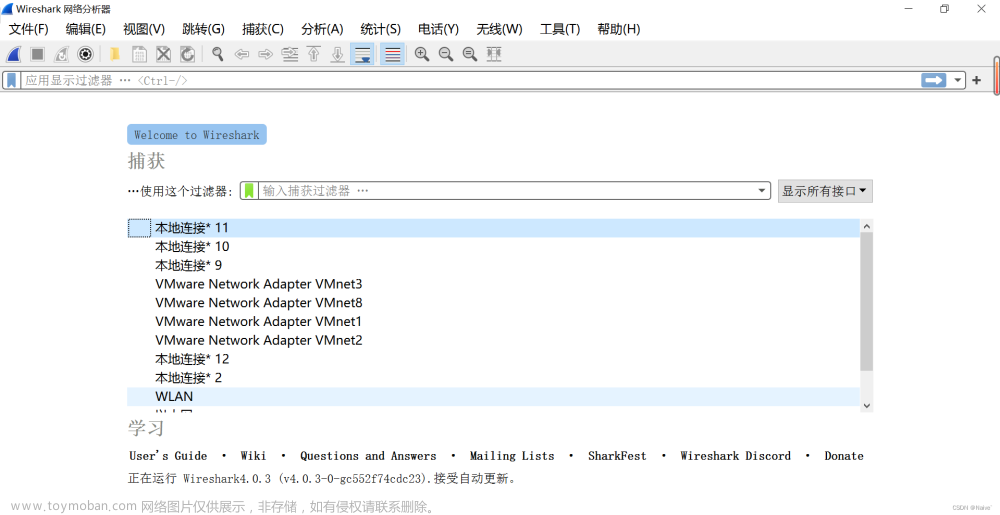

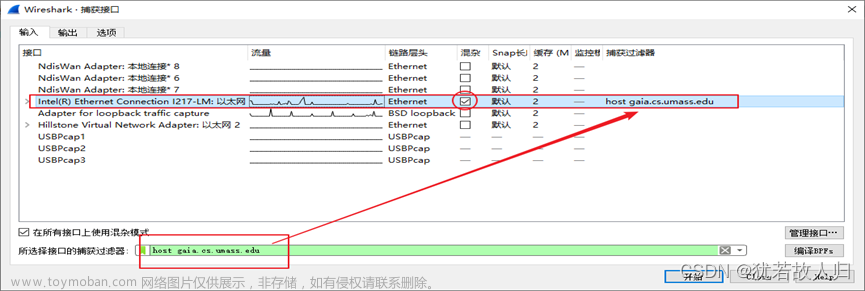

根据你的系统配置,可有由于电脑安装有虚拟机等原因,TShark不会默认从你设想的网卡抓取流量。这种情况需要你手动选择网卡。可以使用TShark的**-D**参数来列出当前的可用网卡,系统会以数字的形式打印出网卡信息。

-

要选择其中一个网卡,可使用命令

tshark -i +上网卡序号。随后程序便开始捕获流量 -

要将抓到的包存为文件,可使用**-w参数加上要保存的文件名。抓包进程会持续进行,除非按下Ctrl+C**终止抓包。流量文件会直接保存在当前执行命令的目录下。

-

要想从保存的文件中回读数据包,可使用**-r**参数加上文件名。

-

如果要读取的文件包含了太多的数据包,那么一大堆的信息在屏幕上滚动导致什么都看不清。这时可使用参数**-c**来限制在屏幕上显示的数据包数量。

-

抓包的时候也可以使用**-c**参数,表示只获取抓包数据的前xx个包,获取到后程序会自动停止抓包。

5,控制输出

-

使用命令行工具的另一个优点是可以自定义输出。一般GUI应用会把所有的信息都告诉你,然后你可以自行寻找所需的内容。命令行工具通常只会显示最简输出,并强制你使用额外的命令参数来挖掘更高级的用法,TShark默认情况下只会为一个数据包显示一行输出。如果你想看到协议细节或者单独字节这些更深入的内容,就需要使用额外的命令参数。

-

在TShark的输出中,每一行代表一个数据包,每一行输出的格式取决于数据包使用的协议类型。

-

在TShark中,使用大写的V来增加冗余。

-

在TShark中,可以使用**-x参数来查看数据包的ASCII形式或十六进制字节形式,同时结合-r参数把捕获文件读取到TShark**里并显示出来。

6,名称解析

-

即把地址和端口号转换为名称。

-

可以通过

-n参数来禁用TShark的名称解析。如-

tshark -ni 2 2本地网卡,即禁用本地网卡的名称解析

-

-

可以通过

-N参数来启用或禁用一些名称解析的特定功能。如果使用-N参数,则所有的名称解析功能将会被禁用,除非指定一些功能的启用。如启用传输层(端口服务名称)的解析。-

tshark -i 2 -Nt

-

-

你也可以结合多个值,下面命令会启用传输层和MAC层的解析。

-

tshark -i 2 -Ntm

-

-

使用-N选项时的可参考值

-

m:MAC地址解析 n:网络地址解析 t:传输层(端口服务名称)解析 N:使用外网解析服务 C:使用当前DNS解析

-

7,应用过滤器

-

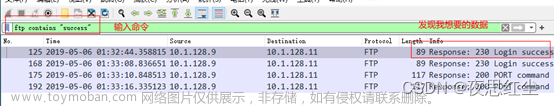

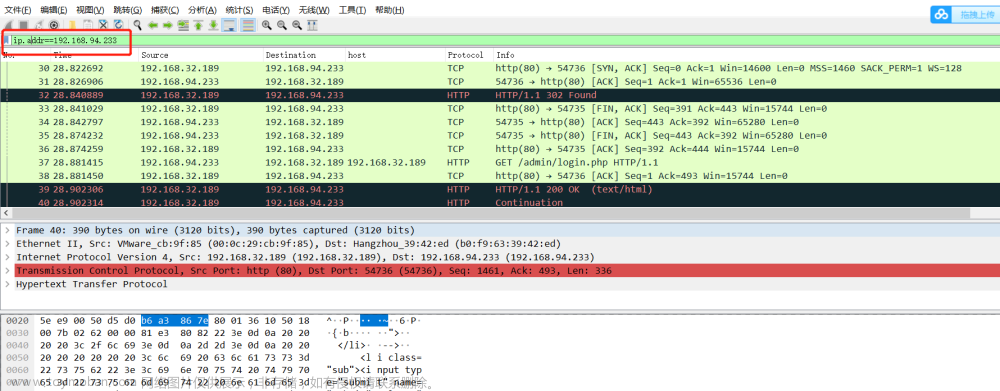

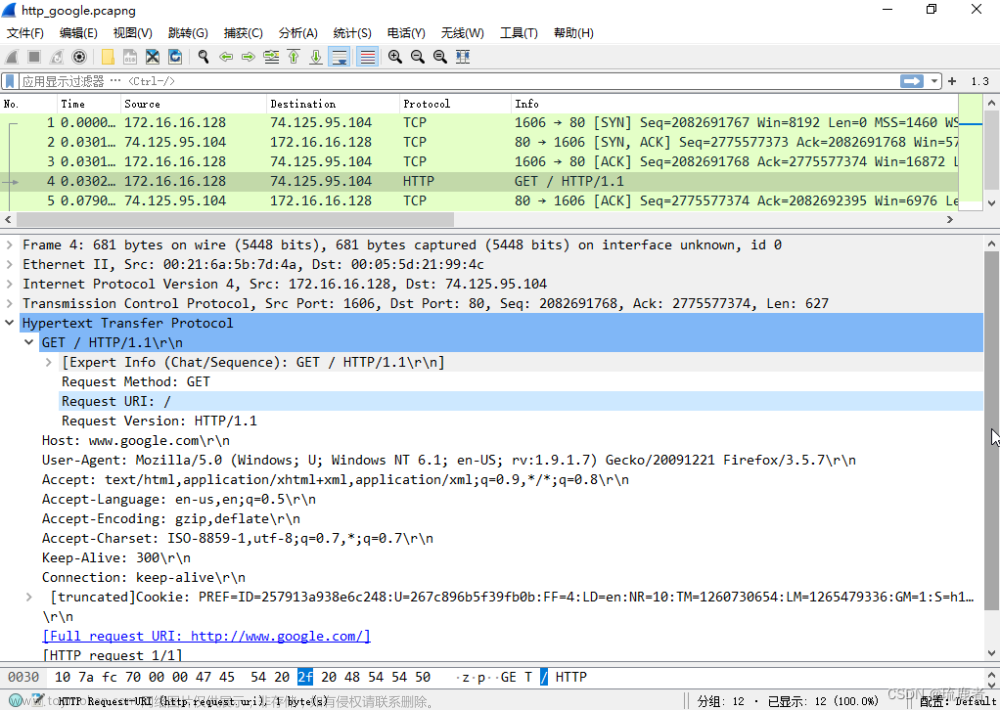

TShark可以使用Wireshark的显示过滤器表达式。

-

TShark的捕获过滤器可以边捕获边过滤,也可以在捕获完成后过滤显示结果。

-

使用**-f参数来应用捕获过滤器,在双引号内填写表达式。如下面命令仅会**抓取和存储目的端口号是80的TCP流量

-

tshark -ni 2 -w test.pcap -f "tcp port 80"

-

-

使用**-Y**来应用显示捕获器,在双引号内使用wireshark的过滤器语法。

-

tshark -ni 2 -w test.pcap -Y "tcp.dstport == 80"

-

8,TShark里的时间显示格式

-

TShark显示的是默认时间戳。它显示从数据包捕获开始的相对时间戳。

-

使用**-t**参数可以更改这种格式。

-

文章来源:https://www.toymoban.com/news/detail-705549.html

文章来源:https://www.toymoban.com/news/detail-705549.html -

TShark中的可用时间显示格式文章来源地址https://www.toymoban.com/news/detail-705549.html

值 时间戳 示例 a 包被捕获的绝对时间(你所在的地区) 17:40:50.003322 ad 包被捕获的带日期的绝对时间(你所在的地区) 2023-05-03 15:20:29.044451 d 自之前捕获的数据包以来的增量(时差) 0.000140 dd 之前显示的数据包 0.000140 e 亿元时间(1970年1月1日以来的秒数) 1444420078.004669 r 第一个数据包和当前数据包之间的运行时间 0.000140 u 捕获数据包的绝对时间(UTC) 21:40:50.003322 ud 带日期的捕获数据包的绝对时间(UTC) 2023-05-03 21:20:29.044451

到了这里,关于Wireshark 用命令行分析数据包的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!