在本次攻防演练的过程中,绿盟科技M-SEC社区监测并确认了上百个漏洞在被积极利用,其中0day和1day漏洞的数量较往年有所提升,但nday漏洞依然是主力。

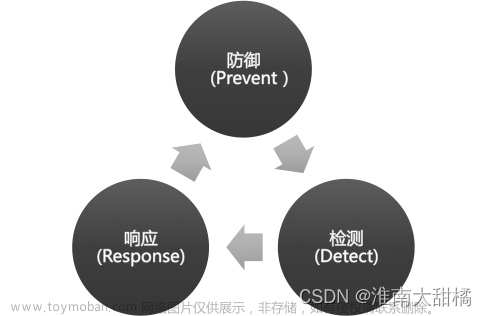

近日,一场行业瞩目的大型实战化网络安全攻防演练活动落下帷幕,在这场没有硝烟的博弈中,攻击方一路攻城掠寨,防守方依托纵深防御体系,从防护、监测到溯源,步步为营,寸土不让。

在本次攻防演练的过程中,绿盟科技M-SEC社区监测并确认了上百个漏洞在被积极利用,其中0day和1day漏洞的数量较往年有所提升,但nday漏洞依然是主力。

图片

根据M-SEC社区监测到的漏洞分析,发现办公OA类软件以及边界网络产品是漏洞挖掘的重点对象,占比达到了56%。

图片

在今年的对抗演练中,曝出来的漏洞有较多属于已知漏洞,厂商也已发布了修复补丁,但未做升级的客户,受到了较大的影响。

图片

结合M-SEC社区汇总的各方情报信息,可以看出今年攻守双方的技战术呈现出一定的特点,也映射出未来一段时间内,攻守双方需要重点关注的对象:

- 企业知识库与代码库仍是泄露密码的主要渠道;

- 万物皆可“云”带来了新的攻击路径;

- 软件供应链逐渐成为企业安全防护的“短板”;

知彼知己,方能百战百胜,结合攻防对抗态势,安全研究人员通过全面思考,提出以下安全实践建议:

针对企业的安全策略优化

- 第三方产品审计:企业应对第三方产品历史问题建立持续的管理和更新机制,确保已知的安全问题得到持续地关注和更新。

- 人员安全意识:持续提升人员安全意识,定期进行安全意识的培训演练考核。

- 口令安全优化:加强弱口令、重复口令的管理,避免由此产生的安全问题。

- 外部攻击面管理:在不影响业务系统发布的同时,做好充分的外部资源访问控制,确保外部攻击面最小化。

针对软件厂商的安全建议

- 实时情报共享:企业数字化建设过程中需要使用到第三方产品,第三方产品的安全风险也会给企业安全带来影响。因此,企业一方面需要关注软件供应链漏洞情报,软件厂商在做安全升级时,应该通报客户及时修复。

- 升级管理策略:需加强软件产品的升级管理,确保低版本产品遗留问题及时得到升级、更新。

- 安全左移策略:软件供应商应关注自身产品的漏洞,尽早解决高风险问题,降低整体安全威胁。

- 交互式安全测试(IAST)产品推广和落地:可利用漏洞深度检测方面,IAST产品相较于DAST、SAST产品体现出了巨大的优势,推荐软件开发商使用IAST工具进行深度漏洞检测,确保产品的安全性。

官方远程运营终端安全建议

- 定期审查更新:定期核实并确保所部署的agent或工具来自可靠、官方的来源,并保持其更新到最新版本。

- 网络隔离:尽量将运维工具与主业务系统进行隔离,或者采用专用的、独立的网络进行通信,从而降低潜在风险。

- 强身份认证:确保仅有得到充分身份验证的管理员或运维人员能够访问和使用这些工具,从而进一步降低被恶意行为者利用的风险。

运维工具和系统的安全性同样重要,只有对所有组件都进行全面、深入的安全审查和管理,企业的安全策略才能真正做到全面和有效。

图片

企业安全运营建设是一项至关重要且持续的任务,根据木桶原理,企业的安全防护的强弱取决于其短板,绿盟科技安全专家从发现和解决潜在的安全隐患和风险维度,提供如下建议:

1、加强访问控制和行为审计

实施严格的访问控制策略,确保只有授权人员才能访问敏感数据和系统。落实多因素身份验证、最小权限原则和访问日志审计。

2、风险评估和审计

定期进行全面的安全风险评估,新发布系统开展全面安全检测后上线,以便发现潜在的短板并予以加强。

3、应急响应计划

制定应急响应计划,以便在发生重大安全事件时有条不紊的采取行动。

4、员工培训和教育

提供持续的安全培训,提高员工对最新威胁和攻击技术的认知。教育员工如何识别和避免潜在的安全风险,如钓鱼邮件和恶意软件下载等。

5、关注安全情报

与安全行业的领导者建立合作关系,以获取最新的安全情报、技术和解决方案。文章来源:https://www.toymoban.com/news/detail-706280.html

6、建立云地协同机制

重点关注上云的业务安全状态和风险排查,建立云地协同机制,更全面掌握自身网络安全运营状况。文章来源地址https://www.toymoban.com/news/detail-706280.html

到了这里,关于网络安全实战对抗中的观察与思考的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!