摘要

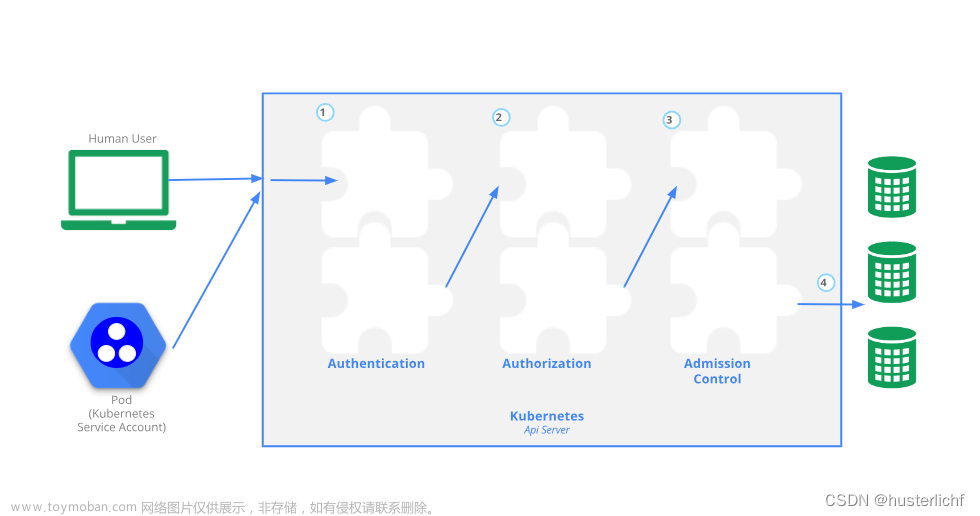

RBAC(基于角色的访问控制)是一种在Kubernetes中用于控制用户对资源的访问权限的机制。以下是RBAC的设计实现说明:

- 角色(Role)和角色绑定(RoleBinding):角色定义了一组权限,角色绑定将角色与用户或用户组相关联。通过角色和角色绑定,可以在集群或命名空间级别授予用户或用户组对资源的访问权限。

- 服务账号(ServiceAccount):服务账号是一种专门用于身份认证和授权的账号类型。可以为服务账号分配角色,在应用程序中使用它来访问Kubernetes API。

- ClusterRole和ClusterRoleBinding:与角色和角色绑定类似,但是ClusterRole和ClusterRoleBinding适用于整个集群而不是单个命名空间。集群级别的角色和角色绑定可以用于集群范围的操作,例如创建命名空间或操作集群配置。

- 命名空间(Namespace)级别的RBAC:通过在命名空间级别定义角色和角色绑定,可以将特定的权限限制在命名空间内。这样,不同命名空间的用户或用户组可以具有不同的权限。

- 细粒度控制:RBAC允许在资源级别进行细粒度的访问控制。可以使用RBAC规则来控制对特定资源类型的创建、查看、修改和删除权限。

- 隐式授权:RBAC支持隐式授权,即如果用户具有访问某个资源的权限,那么他也具有访问该资源子资源的权限。例如,如果用户具有访问Pod的权限,那么他也具有访问该Pod的日志的权限。

- 预定义角色和角色绑定:Kubernetes提供了一些预定义的角色和角色绑定,包括集群管理员、命名空间管理员和只读用户等。这些预定义角色可以用作RBAC的基础,也可以根据需要创建自定义角色。

总的来说,RBAC是通过角色和角色绑定来定义和管理用户对资源的访问权限。它允许细粒度的控制和灵活的配置,以便在Kubernetes中确保安全和权限的管理。通过使用RBAC,可以根据用户或用户组的角色来限制他们对Kubernetes集群中的资源的访问和操作。

Simply put

RBAC (Role-Based Access Control) is a mechanism in Kubernetes (K8s) that controls user access to resources. Here is a detailed explanation of RBAC design and implementation in Kubernetes:

- Roles and RoleBindings: Roles define a set of permissions, and RoleBindings associate roles with users or user groups. Roles and RoleBindings are used to grant users or groups access to resources at the cluster or namespace level.

- Service Accounts: Service accounts are dedicated accounts used for authentication and authorization purposes. Roles can be assigned to service accounts, and they can be utilized by applications to access the Kubernetes API.

- ClusterRoles and ClusterRoleBindings: Similar to Roles and RoleBindings, but ClusterRoles and ClusterRoleBindings apply at the cluster level instead of a specific namespace. Cluster-level roles and role bindings can be used for cluster-wide operations, such as creating namespaces or managing cluster configurations.

- Namespace-level RBAC: By defining roles and role bindings at the namespace level, permissions can be restricted within specific namespaces. This allows different users or user groups in different namespaces to have different access permissions.

- Fine-grained control: RBAC allows fine-grained access control at the resource level. RBAC rules can be used to control permissions for creating, viewing, modifying, and deleting specific resource types.

- Implicit authorization: RBAC supports implicit authorization, meaning if a user has access permissions to a resource, they also have access to its subresources. For example, if a user has access to Pods, they also have access to view the logs of that Pod.

- Predefined Roles and RoleBindings: Kubernetes provides some predefined roles and role bindings, including cluster-admin, namespace-admin, and read-only user roles. These predefined roles can be used as a foundation for RBAC or custom roles can be created as per requirements.

In summary, RBAC in Kubernetes is implemented using roles and role bindings to define and manage user access to resources. It allows for fine-grained control and flexible configuration to ensure effective security and permissions management within a Kubernetes cluster. By utilizing RBAC, user access and operations on resources can be restricted based on their roles and permissions.

Can-i 命令说明

在Kubernetes(K8s)中,kubectl can-i命令用于检查当前用户对指定资源的操作权限。它可以帮助用户确定他们是否有权限执行某个特定操作。

kubectl can-i命令的语法如下:

kubectl auth can-i VERB RESOURCE

其中,VERB表示要执行的操作,例如"get"、“create”、“delete"等,而RESOURCE表示要操作的资源类型,例如"pods”、“deployments”、"services"等。

kubectl can-i命令会在集群中查询当前用户的权限配置,然后确定用户是否具有执行相应操作的权限。如果用户具有权限,则输出"yes";如果用户没有权限,则输出"no"。此外,如果指定的资源类型或操作无效,命令会输出"no (no such resource/group/verb)"。

例如,要检查当前用户是否有权限获取命名空间中的部署(deployments),可以运行以下命令:

kubectl auth can-i get deployments -n <namespace>

其中,<namespace>是要检查权限的命名空间。

kubectl can-i命令对于用户在执行操作之前进行权限检查非常有用。它可以帮助用户避免未经授权的操作,并提供更好的安全性和控制。

On the other hand

In the vast world of Kubernetes, where countless containers are orchestrated seamlessly, RBAC (Role-Based Access Control) emerges as a powerful tool to maintain order and security.

In this futuristic realm, organizations have established massive clusters spanning galaxies, each containing a multitude of applications and services. The need for efficient and granular authorization is paramount, ensuring that only the right individuals have access to perform specific actions within the cluster.

Enter RBAC, a system designed to govern access based on predefined roles and permissions. It serves as a protective shield guarding the cluster against unauthorized access and potential malicious activities.

At the core of RBAC lies the concept of roles, which represent a collection of permissions defining what actions can be performed. These roles are meticulously crafted according to the specific needs of each entity within the Kubernetes infrastructure - be it a user, a group, or even a service account.

Roles are then bound to subjects, granting them the authority to execute actions within the cluster. Kubernetes administrators have the power to assign roles to individual users or assign them to groups for convenient management. With RBAC, organizations can enforce the principle of least privilege, ensuring that users only have access to the resources and functions they truly need.

The architecture of RBAC is fortified with additional layers of complexity, introducing role bindings and service accounts. Role bindings establish the association between roles and subjects, ensuring that each entity operates within the boundaries set by their assigned permissions. Service accounts, on the other hand, enable Kubernetes services themselves to securely authenticate and interact with the cluster, further enhancing the system’s flexibility.

But the true power of RBAC shines when combined with the dynamic nature of Kubernetes. Through the utilization of namespaces, RBAC can partition the cluster, confining roles and subjects to specific project boundaries. This enables organizations to maintain isolation and control across a multitude of teams and projects, ensuring that access permissions are carefully curated and enforced.

As the Kubernetes universe continues to expand with new features and evolving demands, RBAC stands as a steadfast guardian. Its flexible and modular design allows it to adapt to the ever-changing needs of organizations, effortlessly regulating access to critical resources, and preserving the cluster’s integrity.文章来源:https://www.toymoban.com/news/detail-706498.html

In this dynamic future, where the Kubernetes landscape continuously evolves with technological advancements, RBAC ensures that the intergalactic realm of containers remains secure, regulated, and protected against the unknown forces that may seek to infiltrate and disrupt this intricate web of services.文章来源地址https://www.toymoban.com/news/detail-706498.html

到了这里,关于K8s中的RBAC(Role-Based Access Control)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!