1、组件安全概述

A9:2017-Using Components with Known Vulnerabilities

A06:2021 – Vulnerable and Outdated Components

组件(例如:库、框架和其他软件模块)拥有和应用程序相同的权限。如果应用程序中含有已知漏洞的组件被攻击者利用,可能会造成严重的数据 丢失或服务器接管。同时,使用含有已知漏洞的组件的应用程序和API 可能会破坏应用程序防御、造成各种攻击并产生严重影响

1.1、常见组件

1.1.1、操作系统

Windows

Linux

Mac OS X

...

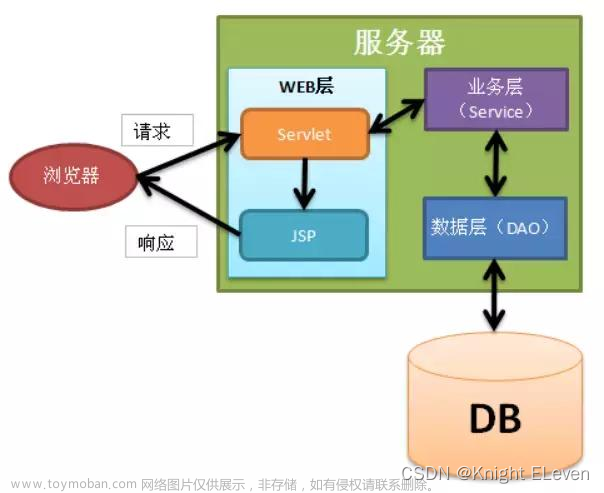

1.1.2、Web容器

Apache HTTPD

Nginx

IIS

Tomcat

uwsgi

...

1.1.3、中间件

编程语言就是中间件

PHP

Java

ASP.NET(ASPX)

Python

Perl

JavaScript

Go

...

1.1.4、数据库

关系型数据库 非关系型数据库

MySQL Redis

Orcale MongoDB

SQL Server ...

Access

...

1.1.5、开发框架

| JAVA | PHP | Python | JS |

|---|---|---|---|

| struts2 spring springboot JBoss Weblogic … |

wordpress | wp drupal joomal thinkphp | tp dedecms |织梦 discuz |dz metinfo … |

Flask Django |

Vue.js … |

1.1.6、OA系统

| OA系统 |

|---|

|

通达OA 泛微e-office 致远OA |

1.1.7、其他组件

phpstudy

宝塔

xampp

1.2、漏洞复现

1.2.1 漏洞复现模板

编写渗透测试报告的主要内容:

* 组件_版本_漏洞名称

* 漏洞描述

* 漏洞评级

* 影响版本

* 漏洞复现

* 漏洞扫描

* 漏洞验证

* 深度利用

* 命令执行

* GetShell

* EXP 编写

* 漏洞挖掘

* 指纹信息

* 修复建议

1.2.3、漏洞名称参考

- pocsuite3 漏洞命名规范

- seebug类型规范

1.2.4、漏洞库

- exploit-db

- seebug漏洞库

2、Apache

2.1、Apache HTTPD

| 漏洞名称 | 原理 | 案例 |

|---|---|---|

| 未知后缀名解析漏洞 | yjh.php.jaychou | upload-labs/Pass-07 |

| 多后缀名解析漏洞 | yjh.php.png | Vulhub/httpd/apache_parsing_vulnerability |

| 换行解析漏洞 CVE-2017-15715 |

yjh.php%0a | Vuluhb/httpd/CVE-2017-15715 |

2.2、Apache Shiro

| 漏洞名称 | 原理 | 案例 |

|---|---|---|

| CVE-2016-4437 | 反序列化 |

Vulhub/shiro/CVE-2016-4437 挖矿木马4SHMiner ShiroExploit |

2.3、Apache Tomcat

| 漏洞名称 | 原理 | 案例 |

|---|---|---|

| 弱口令 | 配置错误 | Vulhub/tomcat/tomcat8 |

| 本地文件包含 CVE-2020-1938 |

– |

Vulhub/tomcat/CVE-2020-1938 CNVD-2020-10487-Tomcat-Ajp-lfi |

3、Nginx

3.1、Nginx解析漏洞

特定情况下,可以将图片解析成PHP,为图片木马提供出路文章来源:https://www.toymoban.com/news/detail-707470.html

| 漏洞名称 | 原理 | 案例 |

|---|---|---|

| 空字节漏洞 | yjh.png%00.php | nginx_0.7.65 解析漏洞复现 |

| 文件路径解析漏洞 CVE-2013-4547 |

yjh.png[0x20][0x00].php | Vulhub/nginx/CVE-2013-4547 |

| (背锅) 解析漏洞 |

cgi.fix_path=1 yjh.png/.php |

Vulhub/nginx/nginx_parsing_vulnerability |

3.2、Nginx配置缺陷

| 漏洞名称 | 原理 | 案例 |

|---|---|---|

| Nginx 目录遍历漏洞 | location /files { alias /home/; } |

Vulhub/nginx/insecure-configuration |

4、IIS

4.1、IIS 6.0

| 漏洞名称 | 原理 | 案例 |

|---|---|---|

| 文件路径截断解析漏洞 | time.asp;.jpg | FCKeditor 2.6.6 ASP GetShell |

| 目录名解析错误 | /1.asp/time.rar |

4.2、IIS 7.0/7.5

IIS 能够解析PHP 脚本文章来源地址https://www.toymoban.com/news/detail-707470.html

| 漏洞名称 | 原理 | 案例 |

|---|---|---|

| IIS 7.0/7.5 解析漏洞 | cgi.fix_path=1 jaychou.png/.php |

到了这里,关于渗透测试漏洞原理之---【组件安全】的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!