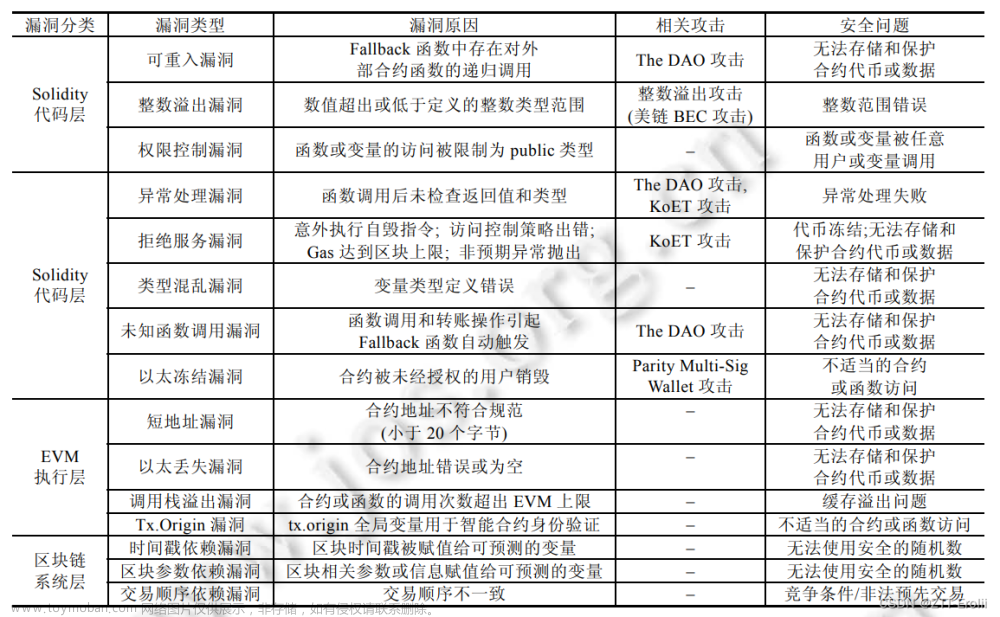

智能合约安全分析,Vyper 重入锁漏洞全路径分析

事件背景

7 月 30 日 21:10 至 7 月 31 日 06:00 链上发生大规模攻击事件,导致多个 Curve 池的资金损失。漏洞的根源都是由于特定版本的 Vyper 中出现的重入锁故障。

攻击分析

通过对链上交易数据初步分析,我们对其攻击的交易进行整理归纳,并对攻击流程进一步的分析,由于攻击涉及多个交易池。

pETH/ETH 池子被攻击交易:

https://etherscan.io/tx/0xa84aa065ce61dbb1eb50ab6ae67fc31a9da50dd2c74eefd561661bfce2f1620c

msETH/ETH 池子被攻击交易:

https://etherscan.io/tx/0xc93eb238ff42632525e990119d3edc7775299a70b56e54d83ec4f53736400964

alETH/ETH 池子被攻击交易:

https://etherscan.io/tx/0xb676d789bb8b66a08105c844a49c2bcffb400e5c1cfabd4bc30cca4bff3c9801

CRV/ETH 池子被攻击交易:

https://etherscan.io/tx/0x2e7dc8b2fb7e25fd00ed9565dcc0ad4546363171d5e00f196d48103983ae477c

https://etherscan.io/tx/0xcd99fadd7e28a42a063e07d9d86f67c88e10a7afe5921bd28cd1124924ae2052

由于其攻击流程基本一致所以我们主要对其中 pETH/ETH 池子 攻击交易进行详细的分析:

0xa84aa065ce61dbb1eb50ab6ae67fc31a9da50dd2c74eefd561661bfce2f1620c

交易由 0x6ec21d1868743a44318c3c259a6d4953f9978538

调用攻击合约 0x9420F8821aB4609Ad9FA514f8D2F5344C3c0A6Ab ,并由该合约创建一次性攻击合约

0x466b85b49ec0c5c1eb402d5ea3c4b88864ea0f04,并通过在一次性攻击合约的构造函数中进行接下来的攻击流程;

攻击者通过闪电贷从 Balancer 处获取 80,000 WETH ,并将其通过合约全部提取为 ETH。

随后立即向 Curve 的 pETH/ETH 池提供了 40000 ETH 流动性,并收到了约 32,431.41 个 pETH-ETH LP Token

随后在攻击合约中调用移除流动性函数,但在其合约函数调用栈中我们可以看出,该合约在执行移除流动性时又返回调用了合约本身的回退函数,并在回退函数中又调用了交易对的添加流动性操作。

根据 pETH/ETH 交易对合约源码分析,其中在转账时使用合约的回退函数再次调用该合约,此处发生合约重入,但该 LP 合约添加流动性以及移除流动性都有使用重入锁,如下图所示:

但实际调用栈中还是发生了重入了,导致后续通过攻击者合约又一次向 LP Token 添加了 40,000 ETH 并获取了约 82,182.76 个 pETH/ETH Lp Token, 并在攻击合约的回调函数结束继续移除最开始添加的 32,431.41 pETH/ETH Lp Token 获得了约 3,740.21 pETH 和 34,316 ETH。

随即又调用移除流动性函数,移除约 10,272.84 pETH/ETH LP Token 获得约 1,184.73 pETH 和 47,506.53 ETH。

其剩余的 7 万多 pETH/ETH LP Token 依旧留在攻击者合约中,如下图:

接下来攻击者通过 Curve pETH/ETH 池将约 4,924.94 pETH 交换为的 4,285.10 ETH。

最后攻击者将约 86,106.65 ETH 兑换为 WETH,并向 Balancer 归还闪电贷资金 80,000 WETH,并将 获利资金约 6,106.65 WETH 转移至 0x9420f8821ab4609ad9fa514f8d2f5344c3c0a6ab 地址。

至此,针对 pETH/ETH 池子的攻击流程分析完毕,是一个很经典的重入获利操作,但是我们通过对被攻击合约的源码进行分析,其合约是存在相应的重入锁机制,正常来说可以防止重入操作,但是并没有拒绝攻击者的重入操作;

我们回顾一下 Vyper 中对重入锁的说明,知道了该重入锁实现是在函数起始部位使用指定的插槽存储是否锁定的操作。

我们将被攻击 LP 合约的字节码进行反编译查看:

https://library.dedaub.com/ethereum/address/0x466b85b49ec0c5c1eb402d5ea3c4b88864ea0f04/decompiled

可以看到其两个函数中存储重入锁的插槽并不一致,所以导致其重入锁失效,进而导致被攻击者利用进行获利。

Vyper 项目方官方也发推说明,其某些版本中确实存在重入锁故障。

通过对其 0.2.14 版本以及 0.2.15 版本对比,发现其在 Vyper 对应的重入锁相关设置文件 data_positions.py 中存在改动,其改动后的代码对重入锁的存储 key 进行单独设置,并且,每一个重入锁都会占用一个不同存储插槽,从而导致合约的重入锁功能不可用。

该错误已在 PR 中修复:#2439 和 #2514

其中修复了添加多个重入存储插槽的问题,详见下图: 文章来源:https://www.toymoban.com/news/detail-708014.html

文章来源:https://www.toymoban.com/news/detail-708014.html

事件总结

此次攻击事件涉及的攻击范围较广,其根本原因是因为智能合约的基础设施 Vyper 的 0.2.15、0.2.16、0.3.0 版本存在重入锁设计不合理,从而导致后期使用这些版本的项目中重入锁失效,最终遭受了黑客攻击。文章来源地址https://www.toymoban.com/news/detail-708014.html

- 建议在项目开发时选择稳定的技术栈以及对应版本,并对项目进行严格的测试,防止类似风险。

到了这里,关于智能合约安全分析,Vyper 重入锁漏洞全路径分析的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!