1.边界防护-非授权设备接入、非授权连接外部网络、无线网络使用和设备可信接入

(网络边界就是采用不同安全策略的两个网络的连接处)

1-1/2-1/3-4/4-6

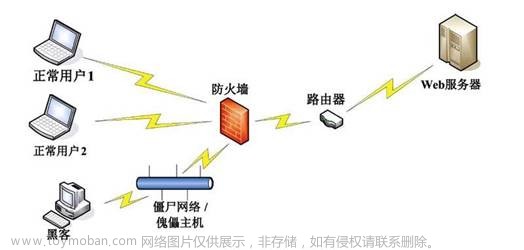

a)保证跨越边界的访问和数据流通过边界设备提供的受控接口进行通信

b)应能够对非授权设备私自联到内部网络的行为进行检查或限制

c)应能够对内部用户非授权联到外部网络的行为进行检查或限制

d)应限制无线网络的使用,保证无线网络通过授控的边界设备接入内部网络

e)应能够在发现非授权设备私自联到内部网络的行为或内部用户非授权联到外部网络的行为时,对其进行有效阻断

f)应采用可信验证机制对接入到网络中的设备进行可信验证,保证接入网络的设备真实可信

测评实施重点:

1)通过边界设备提供的受控端口进行通信,受控端口配置并启用安全策略

2)通过终端管理系统、终端准入控制系统或IP/MAC地址绑定等措施对非授权接入行为进行限制和检查

3)采用技术手段(终端管理系统、终端准入系统等)和管理措施对非授权连接外部网络的行为进行限制或检查

4)3级及以上系统,限制无线网络的使用,要求无线网络单独组网后连接到有线网络,且必须通过受控的边界防护设备接入内部有线网络

2.访问控制-访问控制规则、通信协议转换和通信协议隔离

(在全网对网络的连接状态进行监控,并准确定位、及时报警和阻断,而不仅是边界预设出入口)

1-3/2-4/3-5/4-5+

a)应在网络边界根据访问控制策略设置访问控制规则,默认情况下除允许通信外受控接口拒绝所有通信

b)应删除多余或无效的访问控制规划,优化访问控制列表,并保证访问控制规则数量最小化

c)应对源地址、目的地址、源端口、目的端口和协议等进行检查,以允许/拒绝数据包进出(如包过滤防火墙)

d)应能根据会话状态信息为进出数据流提供明确的允许/拒绝访问的能力(如状态检测防火墙)

e)应对进出网络的数据流实现基于应用协议和应用内容的访问控制(如应用代理防火墙)

e+)应在网络边界通过通信协议转换或通信协议隔离等方式进行数据交换

测评实施重点:

1)设置访问控制规则,默认情况下除允许通信外受控接口拒绝所有通信

2)优化访问控制列表ACL至最小化

3)明确的五元组访问控制规则

4)对进出网络的流量进行过滤

5)部署NGFW,实现基于应用协议和应用内容的访问控制

6)4级系统(例如SCADA、电网调度系统等)要求采用通信协议转换、通信协议隔离等方式进行数据交换

3.入侵检测-外部网络攻击、内部网络攻击和新型网络攻击

(在关键网络节点监视所在网络内的各种数据包)

1-0/2-1/3-4/4-4

a)应在关键网络节点处监视网络攻击行为(如抗APT攻击系统、网络回溯系统、IPS等)

a+)应在关键网络节点处检测、防止或限制从外部发起的网络攻击行为

b)应在关键网络节点处检测、防止或限制从内部发起的网络攻击行

c)应采取技术措施对网络行为进行分析,实现对网络攻击特别是新型网络攻击行为的分析

e)当检测到攻击行为时,记录攻击源IP、攻击类型、攻击目标、攻击时间,在发生严重入侵事件时应提供报警(应能通过短信、邮件等向相关人员报警)

测评实施重点:(同上)文章来源地址https://www.toymoban.com/news/detail-708370.html

4.恶意代码和垃圾邮件防范-从网络层面的防恶意代码、防垃圾邮件提出要求

1-0/2-1/3-2/4-2

a)应在关键网络节点处对恶意代码进行检测和清除,并维护恶意代码防护机制的升级和更新

b)应在关键网络节点处对垃圾邮件进行监测和防护,并维护垃圾邮件防护机制的升级和更新

测评实施重点:

1)在关键网络节点处部署恶意代码防护设备(如UTM、反病毒防火墙、防病毒网关),在邮件系统外部署防垃圾邮件网关设备

2)保持相关设备的可用性

3)保持相关设备的有效性

4)配置相关设备的审计功能,实现对安全事件的实时审计并验证防护策略的有效性

5.安全审计-从网络层对终端用户的访问行为进行审计

1-0/2-3/3-4/3-3

a)应在网络边界、重要网络节点进行安全审计,审计覆盖至每个用户,对重要的用户行为和重要安全事件进行审计

b)审计记录应包括事件的日期和时间、用户、事件类型、事件是否成功及其他与审计相关的信息

c)应对审计记录进行保护,定期备份,避免受到未预期的删除、修改或覆盖

d)应能对远程访问的用户行为,访问互联网的用户行为等单独进行行为审计和数据分析

测评实施重点:

1)在网络边界处、重要节点处部署综合安全审计系统或具有类似功能的系统平台,审计范围覆盖所有用户

2)配置详细的审计策略,对事件的日期和时间、用户、事件类型、事件是否成功及其他与审计相关的信息进行记录

3)对审计结果数据采取必要的保护措施

4)单独对2类访问行为进行安全审计和必要的分析(通过互联网或专网远程访问应用系统的业务终端;或者从内部访问互联网的业务终端)

6.可信验证-安全区域边界的各类设备在启动及运行各环节中进行安全验证

1-1/2-1+/3-1++/4-1+++

a)对边界设备的系统引导程序、系统程序等进行可信验证,并在检测到其可信息性受到破坏后进行报警

a+)对边界设备的系统引导程序、系统程序等进行可信验证并在检测到其可信息性受到破坏后进行报警,并将验证结果形成审计记录送至安全管理

a++)对边界设备的系统引导程序、系统程序、重要配置参数和通信应用程序等进行可信验证并在应用程序的关键执行环节进行动态可信验证,在检测到其可信息性受到破坏后进行报警,并将验证结果形成审计记录送至安全管理中心

a+++)对边界设备的系统引导程序、系统程序、重要配置参数和通信应用程序等进行可信验证并在应用程序的所有执行环节进行动态可信验证,在检测到其可信息性受到破坏后进行报警,并将验证结果形成审计记录送至安全管理中心,并进行动态关联感知文章来源:https://www.toymoban.com/news/detail-708370.html

测评实施重点:(同上)

到了这里,关于安全区域边界技术测评要求项的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!