CSRF 攻击的防范措施

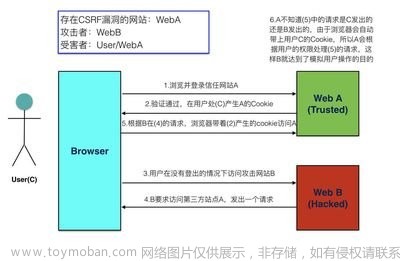

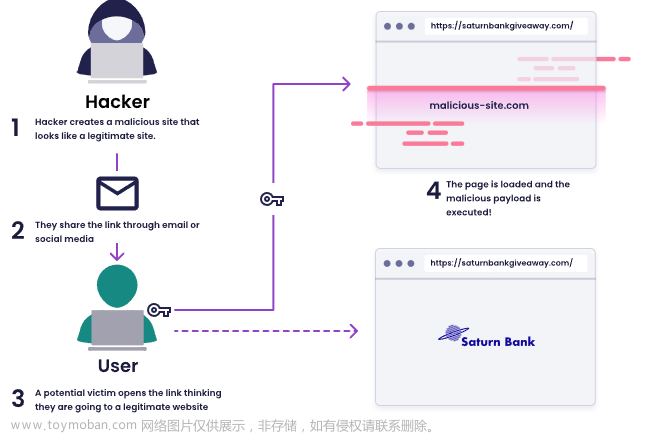

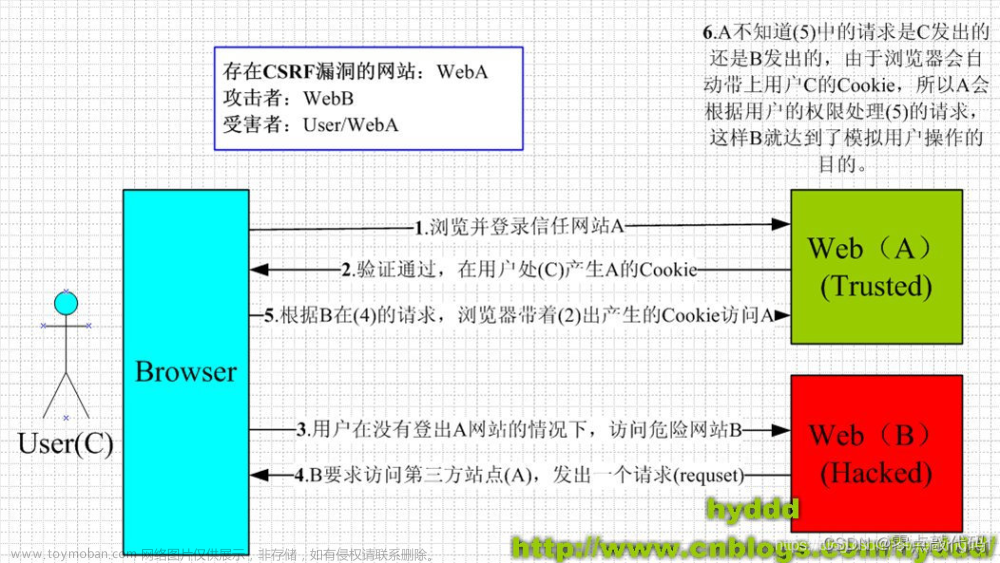

CSRF(Cross-Site Request Forgery)攻击是一种常见的 Web 攻击,即攻击者在用户不知情的情况下,利用用户已登录的身份,向目标网站发送恶意请求,从而实现攻击目的。本文将介绍 CSRF 攻击的原理和常见的防范措施,以帮助 Web 开发者更好地保护用户信息安全。

CSRF 攻击的原理

CSRF 攻击的原理比较简单,攻击者利用用户已登录的身份,向目标网站发送恶意请求,从而实现攻击目的。具体来说,攻击者会在自己的网站上构造一个恶意链接或表单,然后诱导用户点击该链接或提交表单,从而触发向目标网站发送恶意请求。由于用户已经登录了目标网站,所以恶意请求会携带用户的身份信息,目标网站无法区分是用户自己发起的请求还是攻击者伪造的请求,因此容易受到攻击。

CSRF 攻击的防范措施

为了避免 CSRF 攻击,开发者需要采取一些防范措施,以增强 Web 应用程序的安全性。下面介绍几种常见的 CSRF 攻击防范措施:

1. 随机令牌

随机令牌是一种常见的 CSRF 攻击防范措施,即在每次向目标网站发送请求时,都要携带一个随机生成的令牌(Token),目标网站在处理请求时会校验该令牌的有效性,如果无效则拒绝请求。攻击者无法伪造有效的令牌,从而避免 CSRF 攻击。

下面是一个 PHP 的随机令牌生成和校验代码示例:

<?php

// 生成随机令牌

function generate_csrf_token()

{

$token = bin2hex(random_bytes(32));

$_SESSION['csrf_token'] = $token;

return $token;

}

// 校验随机令牌

function verify_csrf_token()

{

if (isset($_POST['csrf_token']) && $_POST['csrf_token'] === $_SESSION['csrf_token']) {

return true;

}

return false;

}

// 示例:生成随机令牌

$csrf_token = generate_csrf_token();

// 示例:校验随机令牌

if ($_SERVER['REQUEST_METHOD'] == 'POST') {

if (verify_csrf_token()) {

// 处理表单数据...

} else {

// 令牌校验失败,拒绝请求

die("Invalid CSRF token");

}

}

?>

在上面的示例代码中,我们定义了一个 generate_csrf_token() 函数和一个 verify_csrf_token() 函数,用于生成和校验随机令牌。具体来说,我们使用 random_bytes() 函数生成一个随机的字节数组,并使用 bin2hex() 函数将其转换为十六进制字符串,作为令牌。同时,我们将令牌保存在 PHP 的 $_SESSION 数组中,以便后续校验令牌的有效性。

在表单提交时,我们可以将令牌作为隐藏字段(hidden field)添加到表单中,然后在服务器端校验令牌的有效性。如果令牌无效,则拒绝请求。

2. Referer 校验

Referer 校验是一种简单的 CSRF 攻击防范措施,即在处理请求时,校验请求的 Referer 头部信息,确保请求来源是合法的。由于浏览器会自动发送 Referer头部信息,因此攻击者无法伪造合法的 Referer,从而避免 CSRF 攻击。

下面是一个 PHP 的 Referer 校验代码示例:

<?php

// 校验 Referer 头部信息

function verify_referer()

{

if (isset($_SERVER['HTTP_REFERER']) && parse_url($_SERVER['HTTP_REFERER'], PHP_URL_HOST) === $_SERVER['HTTP_HOST']) {

return true;

}

return false;

}

// 示例:校验 Referer 头部信息

if ($_SERVER['REQUEST_METHOD'] == 'POST') {

if (verify_referer()) {

// 处理表单数据...

} else {

// Referer 校验失败,拒绝请求

die("Invalid Referer");

}

}

?>

在上面的示例代码中,我们定义了一个 verify_referer() 函数,用于校验请求的 Referer 头部信息。具体来说,我们使用 $_SERVER['HTTP_REFERER'] 变量获取请求的 Referer 头部信息,并使用 parse_url() 函数解析该信息,提取其主机名(host)部分,与当前网站的主机名进行比较。如果两者相同,则认为请求来源合法,否则拒绝请求。

需要注意的是,Referer 校验虽然简单有效,但也存在一定的局限性。一些浏览器或安全软件可能会禁用或篡改 Referer 头部信息,从而导致校验失败。因此,建议采用多种防范措施,以增强 Web 应用程序的安全性。

3. SameSite Cookie

SameSite Cookie 是一种新的 CSRF 攻击防范措施,即在设置 Cookie 时,指定 Cookie 的 SameSite 属性为 Strict 或 Lax,以限制 Cookie 的跨站访问。具体来说,SameSite 属性有以下两个取值:

- Strict:仅允许同站点访问,禁止任何跨站访问。

- Lax:允许一定程度的跨站访问,例如链接跳转等,但禁止一些敏感操作的跨站访问。

通过设置 SameSite 属性,可以避免一些常见的 CSRF 攻击,例如 CSRF 利用用户的 Cookie 实现恶意操作、攻击者在链接中伪造请求等。

下面是一个 PHP 的 SameSite Cookie 设置代码示例:

<?php

// 设置 SameSite Cookie

session_set_cookie_params([

'lifetime' => 3600,

'path' => '/',

'domain' => '.example.com',

'secure' => true,

'httponly' => true,

'samesite' => 'Strict'

]);

session_start();

?>

在上面的示例代码中,我们使用 session_set_cookie_params() 函数设置 Session Cookie 的参数,包括 Cookie 的寿命、路径、域名、安全标志、HttpOnly 标志和 SameSite 属性。其中,我们将 SameSite 属性设置为 Strict,以禁止任何跨站访问。

需要注意的是,SameSite 属性并不能完全解决 CSRF 攻击,仍然存在一些攻击场景需要采取其他防范措施。此外,部分较老的浏览器可能不支持 SameSite 属性,因此需要结合其他防范措施,以增强 Web 应用程序的安全性。文章来源:https://www.toymoban.com/news/detail-709158.html

总结

CSRF 攻击是一种常见的 Web 攻击,可以通过利用用户已登录的身份,向目标网站发送恶意请求,从而实现攻击目的。为了避免 CSRF 攻击,开发者需要采取一些防范措施,例如随机令牌、Referer 校验和 SameSite Cookie 等。建议采用多种防范措施,以增强 Web 应用程序的安全性。文章来源地址https://www.toymoban.com/news/detail-709158.html

到了这里,关于如何预防CSRF攻击的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!