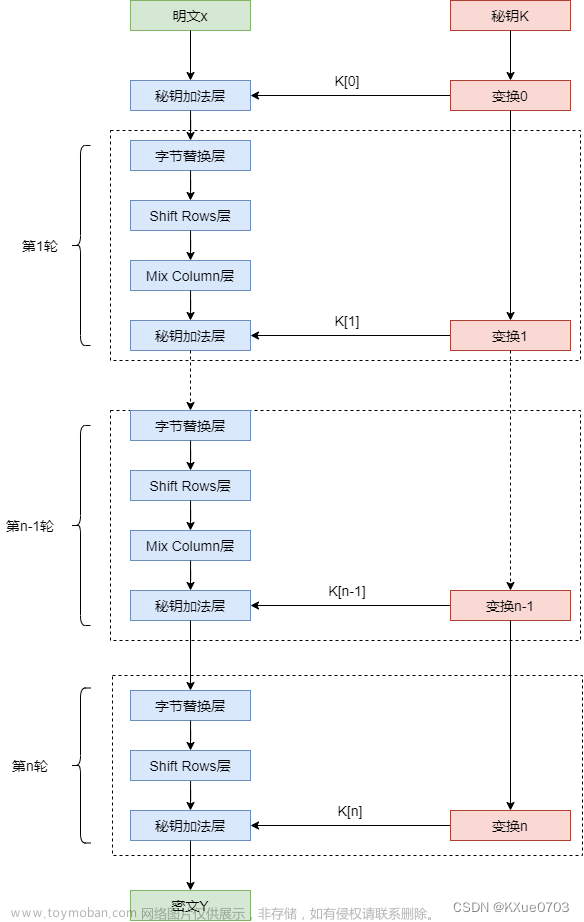

AES算法是一种对称加密算法,全称为高级加密标准(Advanced Encryption Standard)。它是一种分组密码,以128比特为一个分组进行加密,其密钥长度可以是128比特、192比特或256比特,因此可以提供不同等级的安全性。该算法采用了替代、置换和混淆等技术,以及多轮加密和密钥扩展等机制,使得其加密效果优秀,安全性高,被广泛应用于各种领域中,如数据加密、文件加密、网络安全等。

AES算法加密和解密使用的密钥是相同的,该算法加密和解密速度较快,适用于对大量数据进行加密解密的场景。在实际应用中,通常采用混合加密方式,即使用RSA算法加密对称加密算法中的密钥,再使用对称加密算法加密数据,以保证数据的机密性和加密解密的效率。

AES算法常用两种加密模式,即CBC和ECB模式,它们分别具有不同的优缺点。

-

ECB(Electronic Codebook,电子密码本)模式是最简单的分组密码工作模式,将每个明文块独立加密,同样的密钥加密同样的明文块得到的密文也是一样的,因此容易被攻击者利用重复的密文进行分析破解。ECB模式加密效率高,适用于短报文加密,但不适用于长报文加密。

-

CBC(Cipher Block Chaining,密码块链)模式是一种分组密码工作模式,先将明文分组,然后对每个分组进行加密,加密时使用上一块密文作为输入,因此相同的明文块在不同位置上得到的密文是不同的,可以防止被攻击者利用重复的密文进行分析破解。CBC模式加密效率较低,但适用于长报文加密,因为不同的明文块之间互相影响,增加了安全性。

在实际应用中,通常采用CBC模式进行加密,因为它比ECB模式更安全,但加密效率较低。此外,还有其他的加密模式,如CFB、OFB、CTR等,不同的加密模式适用于不同的场景,需要根据实际需求进行选择。

OpenSSL库提供了对AES加密的支持,但在使用时读者还是需要自行封装一些通用加解密函数,如下代码片段是笔者常用的一些函数总结,其中aes_cbc_encrypt函数用于使用CBC模式对特定字符串加密,aes_cbc_decrypt则使用CBC模式对字符串进行解密,第二个函数AES函数则是使用OpenSSL库默认的加解密函数二次封装实现的。

#include <iostream>

#include <openssl/err.h>

#include <openssl/aes.h>

#include <openssl/evp.h>

#include <openssl/crypto.h>

#include <openssl/pem.h>

extern "C"

{

#include <openssl/applink.c>

}

#pragma comment(lib,"libssl_static.lib")

#pragma comment(lib,"libcrypto.lib")

// CBC模式加密

int aes_cbc_encrypt(char* in, char* key, char* out)

{

if (!in || !key || !out)

return 0;

unsigned char iv[AES_BLOCK_SIZE];

for (int i = 0; i < AES_BLOCK_SIZE; ++i)

iv[i] = 0;

AES_KEY aes;

if (AES_set_encrypt_key((unsigned char*)key, 128, &aes) < 0)

{

return 0;

}

int len = strlen(in);

AES_cbc_encrypt((unsigned char*)in, (unsigned char*)out, len, &aes, iv, AES_ENCRYPT);

return 1;

}

// CBC模式解密

int aes_cbc_decrypt(char* in, char* key, char* out)

{

if (!in || !key || !out)

return 0;

// 加密的初始化向量

unsigned char iv[AES_BLOCK_SIZE];

// iv一般设置为全0

for (int i = 0; i < AES_BLOCK_SIZE; ++i)

iv[i] = 0;

AES_KEY aes;

if (AES_set_decrypt_key((unsigned char*)key, 128, &aes) < 0)

{

return 0;

}

int len = strlen(in);

AES_cbc_encrypt((unsigned char*)in, (unsigned char*)out, len, &aes, iv, AES_DECRYPT);

return 1;

}

// 将加密与解密整合在一起

void AES(unsigned char* InBuff, unsigned char* OutBuff, unsigned char* key, char* Type)

{

if (strcmp(Type, "encode") == 0)

{

AES_KEY AESEncryptKey;

AES_set_encrypt_key(key, 256, &AESEncryptKey);

AES_encrypt(InBuff, OutBuff, &AESEncryptKey);

}

else if (strcmp(Type, "decode") == 0)

{

AES_KEY AESDecryptKey;

AES_set_decrypt_key(key, 256, &AESDecryptKey);

AES_decrypt(InBuff, OutBuff, &AESDecryptKey);

}

}

有了上述算法封装,接下来笔者将依次演示这几种不同的加密函数是如何被应用的,首先简单介绍一下aes_cbc_encrypt与aes_cbc_decrypt这两个函数都是自己封装的AES加解密算法,这两个算法参数传递保持一致,第一个参数都是指定需要加密的缓冲区,第二个参数则是指定加密所使用的key,第三个参数是处理后的结果。

int main(int argc, char* argv[])

{

char szBuffer[1024] = "hello lyshark";

char szDst[1024] = { 0 };

char szSrc[1024] = { 0 };

// 计算一串密钥

char key[AES_BLOCK_SIZE] = { 0 };

for (int x = 0; x < AES_BLOCK_SIZE; x++)

{

key[x] = 32 + x;

}

// AES加密

if (aes_cbc_encrypt(szBuffer, key, szDst) != 0)

{

std::cout << "加密后长度: " << strlen(szDst) << std::endl;

}

// AES解密

if (aes_cbc_decrypt(szDst, key, szSrc) != 0)

{

std::cout << "解密内容: " << szSrc << std::endl;

}

system("pause");

return 0;

}

上述代码片段则是通过AES实现对数据加解密处理的功能,如下是这段代码的输出效果;

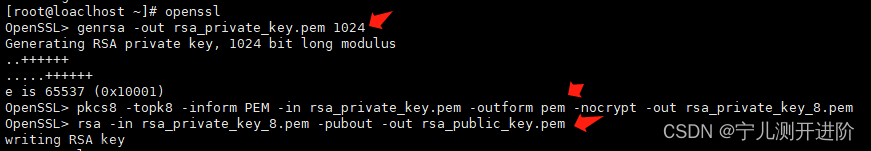

第二种调用方式是采用API实现,其中的AES函数,通过AES_set_encrypt_key设置加密密钥,并直接调用AES_encrypt实现数据加密,反之,通过AES_set_decrypt_key设置解密密钥,并调用AES_decrypt解密,这段代码调用方式如下所示;

int main(int argc, char* argv[])

{

unsigned char Buffer[1024] = "hello lyshark";

unsigned char EncodeBuf[1024] = { 0 };

unsigned char DecodeBuf[1024] = { 0 };

unsigned char aes_key[32] = { 0 };

// 随机生成密钥

for (int x = 0; x < 32; x++)

{

int ch = rand() % 5;

aes_key[x] = (char)ch;

}

AES(Buffer, EncodeBuf, (unsigned char *)aes_key, (char*)"encode");

std::cout << "加密数据长度: " << strlen((char *)EncodeBuf) << std::endl;

AES(EncodeBuf, DecodeBuf, (unsigned char*)aes_key, (char*)"decode");

std::cout << "解密数据: " << DecodeBuf << std::endl;

system("pause");

return 0;

}

如上代码,通过调用AES函数时,传入encode实现数据加密,传入decode实现数据解密,如下图所示;文章来源:https://www.toymoban.com/news/detail-712289.html

文章来源地址https://www.toymoban.com/news/detail-712289.html

文章来源地址https://www.toymoban.com/news/detail-712289.html

到了这里,关于20.3 OpenSSL 对称AES加解密算法的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!