APK与小程序渗透

由于APK和小程序与服务器通信还是采用的是https协议,只是使用了加密。只要获取到了HTTP的请求报文就可以回归到Web渗透的层面。然后就可以直接抓包,分析流量数据包的特征。

抓不到小程序的包怎么办?或者对服务器之间的通信进行了加密如何解决?

-

安装相应的证书。

-

一般采用了对称加密算法的,由于密钥写在小程序的源码里的,需要对小程序进行反编译,小程序反编译出来的就是js代码。尝试通过源代码中找到密钥。

1. APK

双击apkAnalyser.exe后生成apps和result(结果)两个文件夹,随后将要需要渗透的小程序移动到apps中然后双击apkAnalyser.exe,结果生成在result中。

将小程序放在apps目录中,再次双击apkAnalyser.exe。

结果目录中

accessKey.txt文件

apkanalyser

模拟器抓包,或者手机抓包

2. 小程序

cmd运行该文件,查看系统上安装了哪些小程序

回车进行解包

返回exe文件位置,生成了一个目录,该目录里面就是小程序的源码。

可以使用微信小程序开发工具来对代码进行审计。

2.1 源代码

- 查看url地址

- url地址是否是所属公司的资产,扩大资产范围。

- 对url地址进行抓包,渗透测试。

- 查找关键字

- api(接口)的作用,允许不登录访问,未授权访问漏洞。

- info(信息)如:version_info表示版本信息。

2.2 小程序的默认下载位置

- 安卓手机:/data/data/com.tencent.mm/MicroMsg/

- Windows系统:C:\Program Files (x86)\Tencent\WeChat\WeChatApp

- Mac系统:/Applications/微信.app/Contents/Resources/miniprogram

解包工具

- wxapkg_1.5.0_windows_amd64

- 使用微信开发者工具打开反编译的小程序,寻找url地址

- wxapkg_1.5.0_windows_amd64.exe scan

3. 安装证书

burp证书格式不能直接安装到Android系统上,需要借助openssl工具转换证书格式。

3.1 openssl配置环境变量

3.2 安装证书

高版本安卓不信任bp,安装证书

开启代理然后url中输入https://

执行如下命令

openssl x509 -inform DER -in cacert.der -out cacert.pem

openssl x509 -inform PEM -subject_hash -in cacert.pem

运行后发现生成了一个cacert.pem文件,将7bf17d07对该文件进行重命名设置后缀名为0。

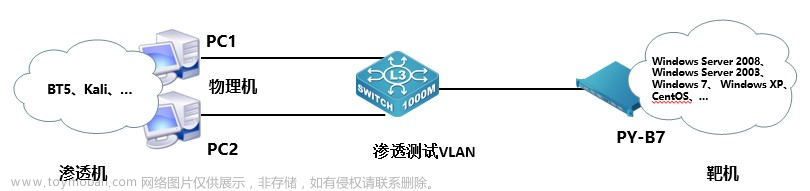

nox是夜神模拟器,adb可以进入安卓系统的模拟shell,可以以linux终端的形式进入安卓系统,也可以直接在真实机复制粘贴某些文件,直接放在虚拟程序中。

# 进入nox目录的bin目录

F:\ruanjian\夜神模拟器\Nox\bin> adb.exe devices # 查看模拟器是否启动

adb.exe root

adb.exe remount

# 将证书放到夜神模拟器的目录下

adb.exe push ./7bf17d07.0 /system/etc/security/cacerts/

adb.exe shell # 获取shell

chmod 644 /system/etc/security/cacerts/7bf17d07.0 # 权限修改

reboot

配置BurpSuite

重新启动夜神模拟器,点击设置,选择无线网络。

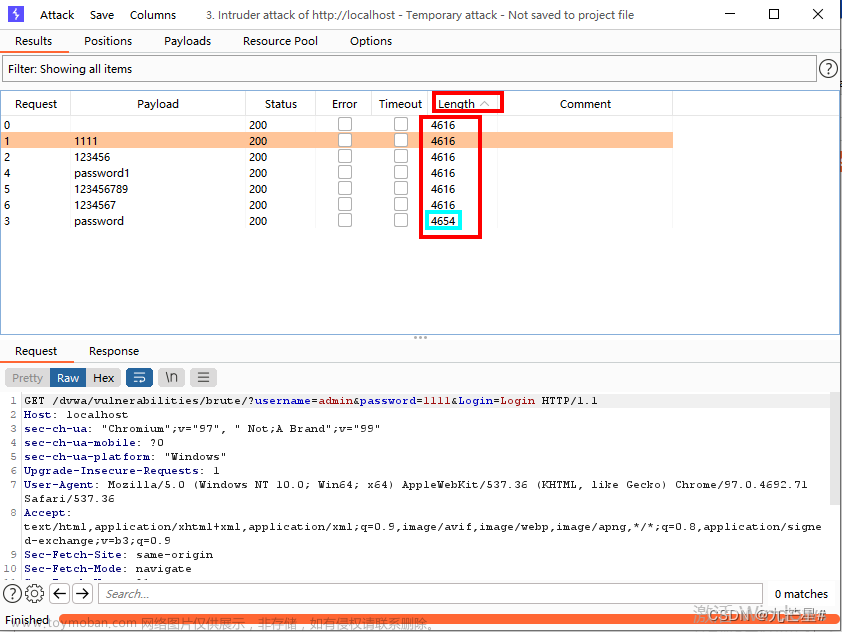

只需要点击模拟器上的小程序即可

BurpSuite中就会有相应的数据包文章来源:https://www.toymoban.com/news/detail-721368.html

文章来源地址https://www.toymoban.com/news/detail-721368.html

文章来源地址https://www.toymoban.com/news/detail-721368.html

到了这里,关于APK与小程序渗透的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[渗透测试]—5.1 网络设备的安全漏洞](https://imgs.yssmx.com/Uploads/2024/02/502199-1.jpg)