全部配置好ip, 接口名称,安全等级,asa防火墙配置一个默认路由向外

route outside 0.0.0.0 0.0.0.0 100.1.1.2

内网pat转换到公网

asa全局模式

nat (inside) 1 192.168.1.0 255.255.255.0

nat + (inside接口名称e0/1)+组号+内网网段 + 子网掩码

global (outside) 1 interface

global +(outside外网名称e0/0)+组号+ interface = 转换到接口使用接口的公网ip对外转发

如果购买了别的公网ip比如100.1.1.4 可以使用以下命令

global (outside) 1 100.1.1.4 netmask 255.255.255.0

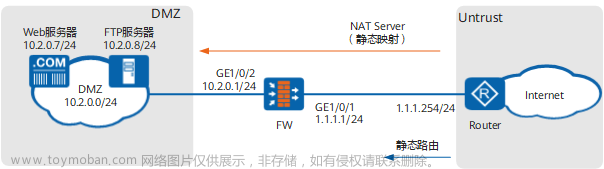

DMZ区域静态转换到公网

static (dmz,outside) 100.1.1.3 192.168.2.1

static + (dmze0/2从那个区域,转换到出方向outside e0/0)+ 把那个公网ip + 转换到那个内网ip

虽然他们都是转换公网ip了,但是防火墙没有记录,依旧是不让进可以使用acl让200.1.1.1 和 公网 100.1.1.3 服务器进行相互访问

access-list 1 permit ip host 200.1.1.1 host 100.1.1.3

access-group 1 in interface outside

文章来源:https://www.toymoban.com/news/detail-721841.html

文章来源:https://www.toymoban.com/news/detail-721841.html

文章来源地址https://www.toymoban.com/news/detail-721841.html

到了这里,关于ASA思科防火墙:地址nat转换(pat,静态转换)&& (DMZ)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!