安装环境

进入vulhb目录下的weblogic,复现CVE-2018-2894漏洞:

cd /vulhub/shiro/CVE-2010-3863

查看docker-compose的配置文件:

cat docker-compose.yml

如图,里面有一个镜像文件的信息和服务名,以及它的端口号(后面要用):

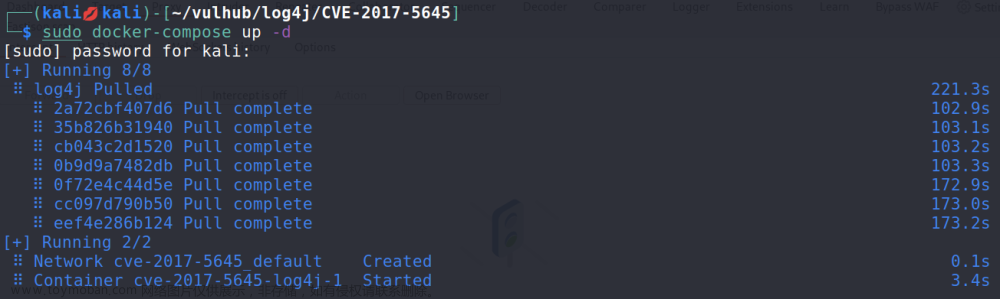

然后使用下面命令,搭建docker-compose并启动:

sudo docker-compose up -d && sudo docker-compose up -d

如图,安装成功: 文章来源:https://www.toymoban.com/news/detail-725276.html

文章来源:https://www.toymoban.com/news/detail-725276.html

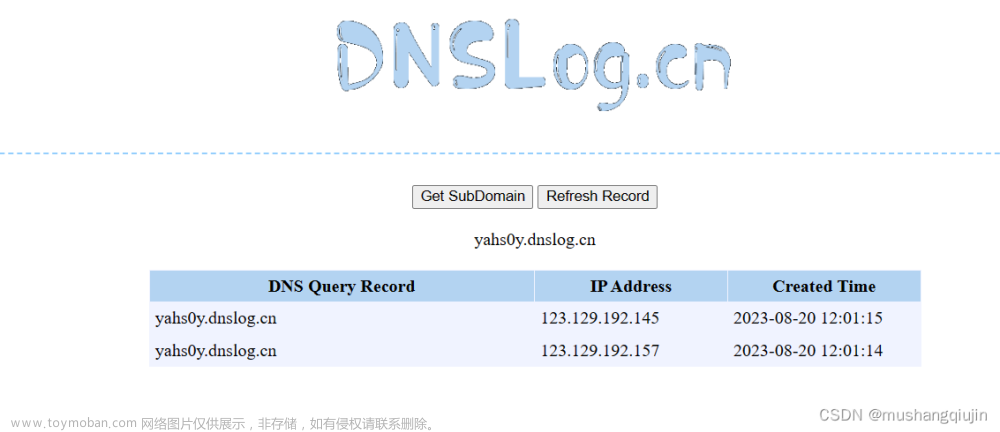

shiro漏洞验证

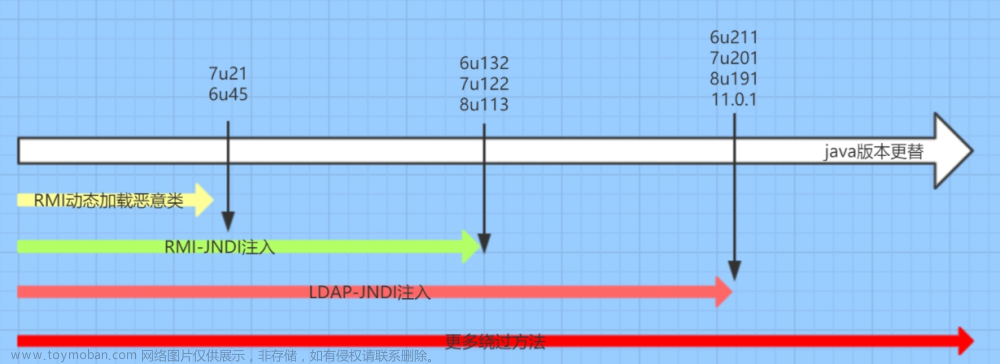

原理如下文章来源地址https://www.toymoban.com/news/detail-725276.html

到了这里,关于shiro反序列化和log4j的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[Java反序列化]—Shiro反序列化(一)](https://imgs.yssmx.com/Uploads/2024/02/463631-1.png)