APT攻击

当谈到网络安全时,APT(高级持续性威胁)攻击是最为复杂和难以检测的攻击类型之一。APT攻击通常涉及到高度的技术和策略性,而且它们的目标是深入地渗透和长时间地隐藏在目标网络中。

1. 什么是APT攻击?

高级持续性威胁(APT)是一种网络攻击,其中攻击者为了长期目的而非短期益处进入网络。攻击者通常与国家级别的资助和/或背景有关,并拥有高级的攻击技能。

包含三个要素:高级、长期、威胁。

高级是指执行APT攻击需要比传统攻击更高的定制程度和复杂程度,需要花费大量时间和资源来研究确定系统内部的漏洞;长期是为了达到特定目的,过程中“放长线”,持续监控目标,对目标保有长期的访问权;威胁强调的是人为参与策划的攻击,攻击目标是高价值的组织,攻击一旦得手,往往会给攻击目标造成巨大的经济损失或政治影响,乃至于毁灭性打击。

2. APT的特点:

- 目标明确:APT攻击通常针对具体的组织或企业,如政府机构、大型企业或关键基础设施。

- 资源丰富:攻击者通常有大量的资源,这可能包括高级的恶意软件、零日漏洞等。

- 持续性:一旦攻击者进入了目标网络,他们可能会在其中停留数月或数年。

- 隐蔽性:APT攻击者专注于隐蔽行动,以避免被检测。

- 多阶段:APT攻击通常包括多个阶段,从初始渗透到数据探索和最终的数据提取。

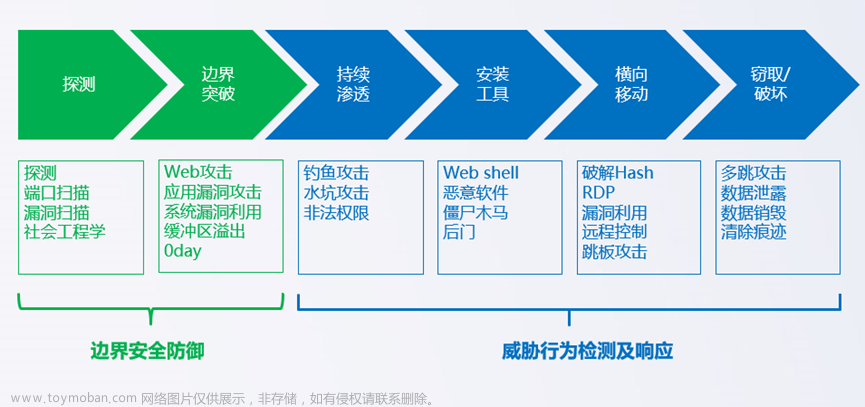

3. APT攻击的生命周期:

- 侦查:攻击者研究和选择目标。

- 初始渗透:通过诱导目标点击恶意链接、下载恶意附件或利用未知漏洞来进入目标网络。

- 建立持久性:一旦进入网络,攻击者会尝试维持其存在,这可能包括创建后门、增加恶意服务或植入rootkits。

- 网络内部侦查:攻击者搜索网络以找到宝贵的数据或目标。

- 收集数据:攻击者开始从内部网络收集数据。

- 数据外泄:收集的数据被发送回攻击者。

- 保持活动:攻击者可能会继续在网络中运行,直到被检测和清除。

4. 如何防御APT攻击?

- 多层防御策略:从网络边缘到内部,都应使用安全措施。

- 定期安全评估:定期进行渗透测试和安全评估,以检测潜在的弱点。

- 员工培训:大多数APT攻击从一个成功的网络钓鱼开始,教育员工是关键。

- 定期更新和补丁:保持系统、应用程序和防御工具的最新状态。

- 入侵检测和响应系统:这些系统可以检测并对异常活动作出反应。

5. 总结

APT攻击是高度复杂的,并且它们针对的是长期的目标,而不仅仅是短期的益处。它们通常涉及到具有深厚背景和资源的团体或个人。为了防御这些攻击,组织需要采取多种策略,并始终保持警觉。

零日攻击

1. 什么是零日攻击?

维基百科

在电脑领域中,零日漏洞或零时差漏洞(英语:zero-day vulnerability、0-day vulnerability)通常是指还没有补丁的安全漏洞,而零日攻击或零时差攻击(英语:zero-day exploit、zero-day attack)则是指利用这种漏洞进行的攻击。提供该漏洞细节或者利用程序的人通常是该漏洞的发现者。零日漏洞的利用程序对网络安全具有巨大威胁,因此零日漏洞不但是黑客的最爱,掌握多少零日漏洞也成为评价黑客技术水准的一个重要参数。

当我们谈论零日攻击时,我们是在描述一个针对计算机软件中未知的漏洞的攻击。这些漏洞是软件发布者、开发者甚至是大多数安全研究人员都不知道的,因此它们是特别危险的。

“零日”的来源

“零日”这个术语的含义是,开发者在第一次了解到这个漏洞时,已经有攻击正在发生。这意味着开发者有“零天”的时间来修复它,因为攻击已经开始了。

2. 为什么零日攻击如此危险?

未知性:由于这些漏洞是未知的,因此没有可用的修复程序或补丁来解决它们。

无法防御:传统的安全措施,如杀毒软件,可能无法检测或防止针对未知漏洞的攻击。

高价值:零日漏洞的利用程序(通常简称为“零日利用”或“0-day exploit”,专门设计用来利用尚未被公开或尚未被修复的特定软件漏洞的代码或技术)在黑市上很有价值,因为它们可以绕过大多数防御措施。

3. 零日攻击的来源?

漏洞研究人员、黑客、政府机构或其它有意图的实体可能会发现这些漏洞。一旦发现这些漏洞,它们可能会:

私下报告给开发者。

在黑市上出售。

用于其它有恶意意图的行为。

4. 零日攻击的实例

一个著名的例子是Stuxnet蠕虫,它利用了多个零日漏洞针对伊朗的核设施发动攻击。

5. 如何防范零日攻击?

尽管零日攻击是难以预测的,但仍有一些方法可以减少受到这种攻击的风险:

多层防御策略:不仅仅依赖于单一的安全措施。

保持软件更新:及时安装所有的安全补丁和更新。

限制权限:不要使用超级用户或管理员权限运行应用程序或浏览网页。

隔离和分割网络:使潜在的攻击者难以深入。文章来源:https://www.toymoban.com/news/detail-726000.html

安全意识培训:确保员工知道如何避免常见的威胁,如网络钓鱼。文章来源地址https://www.toymoban.com/news/detail-726000.html

到了这里,关于APT攻击与零日漏洞的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[渗透测试]—6.2 无线网络安全漏洞和攻击技术](https://imgs.yssmx.com/Uploads/2024/02/507618-1.jpg)