流量采集模式

通过分光器将流量直接镜像到攻击检测器,收包采用DPDK库。

当前整机流量、源IP信息、连接数 、连接内容(五元组等)的信息汇聚

当发生告警时采样原始数据包, 采用固定采样算法

基于检测对象的TCP syn ack psh ack established的个数、流量信息汇聚

基于检测对象的UDP 流量 报文数

基于检测对象的DNS query response数量的汇聚信息

基于检测对象的NTP数量信息汇聚

基于检测对象的http get post 、响应码、url信息汇聚

基于检测对象的ICMP 流量、报文数、信息汇聚

抓包取证

攻击检测

Syn flood

对pps做汇聚统计,当超过阈值时触发告警,告警内容包括:攻击类型、起始时间、流量大小pps,目标IP,目标端口

Ack flood

对pps或bps汇聚统计,当超过阈值时触发告警,告警内容包括:攻击类型、起始时间、流量大小pps,bps,目标IP,目标端口

Udp flood

对pps或bps汇聚统计,当超过阈值时触发告警,告警内容包括:攻击类型、起始时间、流量大小pps,bps,目标IP,目标端口

ICMP flood

对pps或bps汇聚统计,当超过阈值时触发告警,告警内容包括:攻击类型、起始时间、流量大小pps,bps,目标IP,目标端口

Http get flood

对pps或bps汇聚统计,当超过阈值时触发告警,告警内容包括:攻击类型、起始时间、流量大小pps、bps,目标IP,目标端口

Http post flood

对pps或bps汇聚统计,当超过阈值时触发告警,告警内容包括:攻击类型、起始时间、流量大小pps,目标IP,目标端口

Https

对就445端口的psh+ack报文pps汇聚统计,当超过阈值时触发告警,告警内容包括:攻击类型、起始时间、流量大小pps,目标IP,目标端口

DNS Flood

对bps或pps汇聚统计,当超过阈值时触发告警,告警内容包括:攻击类型、起始时间、流量大小pps、bps,目标IP,目标端口

NTP 放大攻击

对源端口123 的报文pps汇聚统计,超过阈值告警触发,告警内容包括:攻击类型、起始时间、流量大小pps、bps,目标IP,目标端口

HTTP慢速攻击

对http访问异常的报文数据进行统计,发现异常产生告警。

连接攻击

当并发和累计连接数超出阈值时产生告警

空路由

当流量超过设备阈值,产生空路由告警,并通知第三方设备完成黑洞路由流量清洗的功能

智能检测

自动检测到payload异常,并能够形成防护规则

流量基线学习

流量学习包括bps,pps

tcp协议各种标记位的学习,包括syn,ack,rst,fin, psh+ack,单位pps

各种协议流量的学习,包括tcp,udp,icmp,other ,单位bps,pps

应用层防护流量的学习,包括http get, dns query, 单位qps,pps

包长比例的学习,0-50,50-100,100-500,500-1000,1000-15000

流量自学习能够自动生成防护对象的策略参数上传到管理平台

HTTP协议分析

统计周期内的get,post,put各种方法的统计

在统计周期内response的各种返回的code统计,包括1xx,2xx,3xx,4xx,5xx,other

TOPn URL访问统计分析

TOPN 源IP流量访问统计,包括bps,pps,total

DNS协议分析

统计周期内dns query统计,单位bps/pps

攻击周期内容dns reponse报文类型统计

连接分析

在统计周期内的并发连接数和新建连接数的统计分析

长连接的流量分析,显示连接的5元组信息以及bps,pps流量数据,并topn排序

源IP流量分析

基于防护对象源IP流量在统计周期内的topn分析文章来源:https://www.toymoban.com/news/detail-726071.html

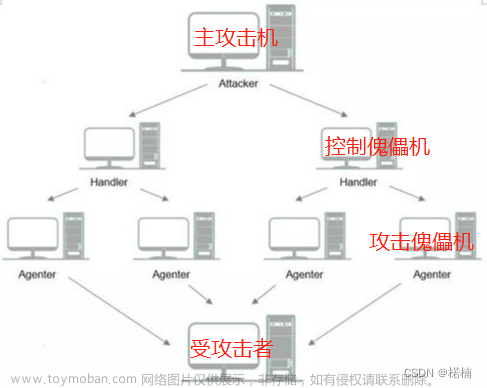

联动方式

将判断是攻击的IP相关信息通告给管理平台,能够将告警信息同步给防护引擎完成流量牵引和检测,或者是通知第三方设备进行黑洞空路由。文章来源地址https://www.toymoban.com/news/detail-726071.html

到了这里,关于DDoS检测防御实现方案的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!