今天练习使用华为sNSP模拟网络设备上的访问控制,这样的操作我经常在华为的S7706、S5720、S5735或者H3C的S5500、S5130、S7706上进行,在网络设备上根据情况应用访问控制的策略是一个网管必须熟练的操作,只是在真机上操作一般比较谨慎,现在模拟器上试验就轻松了许多。

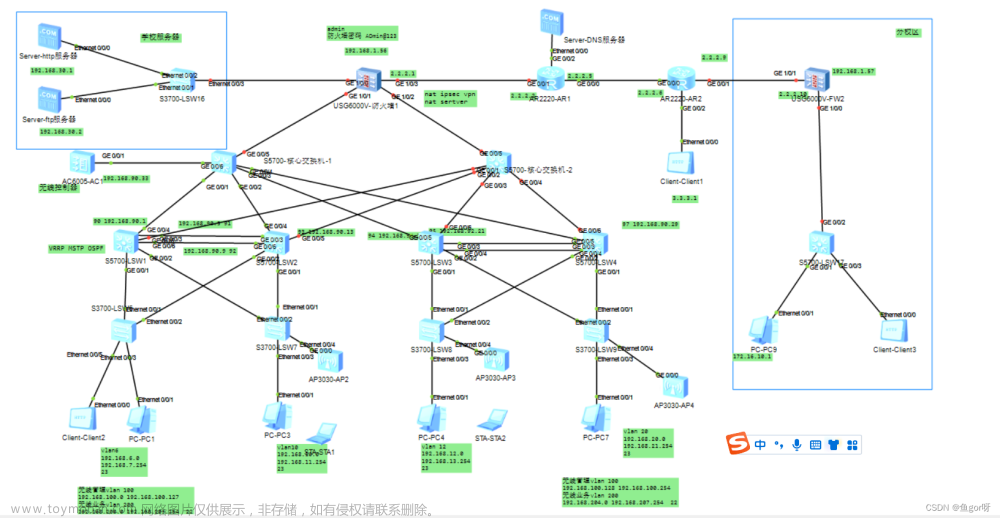

先准备一个全网通的环境:

上面是全网通的环境,验证:

路由器Router1的静态路由:

ip route-static 1.1.1.1 255.255.255.255 11.11.12.1

ip route-static 3.3.3.3 255.255.255.255 11.11.11.2

ip route-static 4.4.4.4 255.255.255.255 11.11.11.2

ip route-static 5.5.5.5 255.255.255.255 11.11.11.2

ip route-static 11.11.13.0 255.255.255.0 11.11.11.2

ip route-static 11.11.14.0 255.255.255.0 11.11.11.2

ip route-static 172.16.2.0 255.255.255.0 11.11.11.2

ip route-static 172.16.11.0 255.255.255.0 11.11.11.2

ip route-static 192.168.9.0 255.255.255.0 11.11.12.1

ip route-static 192.168.19.0 255.255.255.0 11.11.12.1

ip route-static 192.168.29.0 255.255.255.0 11.11.12.1路由器Router2的静态路由:

ip route-static 1.1.1.1 255.255.255.255 11.11.11.1

ip route-static 2.2.2.2 255.255.255.255 11.11.11.1

ip route-static 4.4.4.4 255.255.255.255 11.11.13.1

ip route-static 5.5.5.5 255.255.255.255 11.11.14.1

ip route-static 11.11.12.0 255.255.255.0 11.11.11.1

ip route-static 172.16.2.0 255.255.255.0 11.11.13.1

ip route-static 172.16.11.0 255.255.255.0 11.11.14.1

ip route-static 192.168.9.0 255.255.255.0 11.11.11.1

ip route-static 192.168.19.0 255.255.255.0 11.11.11.1

ip route-static 192.168.29.0 255.255.255.0 11.11.11.1一、基于MAC地址拒绝网络设备上网

这个方式可以通过访问控制列表限制IP、将这个IP放入黑洞、禁用接口等来实现,下面通过流策略来完成操作。

假如限制IP地址为192.168.9.3的计算机,我们可以得到它的Mac地址为54-89-98-B4-4C-48。

①在交换机SW1上创建访问控制列表4019;

acl number 4019

rule 10 deny source-mac 5489-98b4-4c48②在交换机SW1上创建流分类tc1,并且匹配访问控制列表4019;

traffic classifier tc1 operator and

if-match acl 4019③在交换机SW1上创建流行为tb1,并且设置为拒绝;

traffic behavior tb1

deny④在交换机SW1上创建流策略tp1并且绑定流分类tc1和流行为tb1;

traffic policy tp1

classifier tc1 behavior tb1⑤在交换机SW1的端口GigabitEthernet0/0/0的入口处绑定流策略tp1。

interface GigabitEthernet0/0/2

port link-type access

port default vlan 10

traffic-policy tp1 inbound简单的写,也可以直接在端口上绑定访问控制列表:

interface GigabitEthernet0/0/2

port link-type access

port default vlan 10

traffic-filter inbound acl 4019也可以达到限制该计算机的上网,效果是一样的。

二、限制访问目的设备

假定172.16.2.5是服务器地址,拒绝192.168.9.0网段访问,但是允许192.168.19.0和192.168.29.0的网段访问。

①在交换机SW2上创建访问控制列表3019;

acl number 3019

rule 10 deny ip source 192.168.9.0 0.0.0.255 destination 172.16.2.5 0②在交换机SW2上创建流分类tc1,并且匹配访问控制列表3019;

traffic classifier tc1 operator and

if-match acl 3019③在交换机SW2上创建流行为tb1,并且设置为允许;

traffic behavior tb1

permit④在交换机SW2上创建流策略tp1并且绑定流分类tc1和流行为tb1;

traffic policy tp1

classifier tc1 behavior tb1⑤在交换机SW2的端口GigabitEthernet0/0/1的入口处绑定流策略tp1。

interface GigabitEthernet0/0/1

port link-type access

port default vlan 300

traffic-policy tp1 inbound上面的操作等价于:

interface GigabitEthernet0/0/1

port link-type access

port default vlan 300

traffic-filter inbound acl 3019 但是显然流策略可以实现的目的更广泛,虽然ACL可以实现的目的也很多。

上面的写法可以变化,访问控制列表为允许,那么流行为就是禁止,效果也是一样的。

三、限制上网速度

假定现在要限制IP地址为192.168.9.0的网段的网速,可以通过下面的设置来完成。

①在交换机SW1上创建访问控制列表3019;

acl number 3019

rule 10 permit ip source 192.168.9.0 0.0.0.255②在交换机SW1上创建流分类tc1,并且匹配访问控制列表3019;

traffic classifier tc1 operator and

if-match acl 3019③在交换机SW1上创建流行为tb1,并且设定网速的限制;

traffic behavior tb1

car cir 1024 pir 4096 cbs 128000 pbs 512000 green pass yellow pass red discard

statistic enable限定网速为1M,最大为4M。

④在交换机SW1上创建流策略tp1并且绑定流分类tc1和流行为tb1;

traffic policy tp1

classifier tc1 behavior tb1⑤在交换机SW1的端口GigabitEthernet0/0/0的入口处绑定流策略tp1。

interface GigabitEthernet0/0/3

port link-type access

port default vlan 20

traffic-policy tp1 inbound四、策略路由

可以根据不同的IP决定数据流走不同的路由,有一些应用对不同的路由选择有需求,这个时候可以使用流策略来完成。

实验图:

上面的图示中,192.168.9.3最终访问172.16.1.2,192.168.19.3访问172.16.2.2,从而通过策略路由来达到隔离访问的目的,也可以限定网速,比如一条线路为高速,一条线路为一般速度,可以根据源IP来决定是否走高速。

路由器R0:

[V200R003C00]

#

sysname Router0

#

snmp-agent local-engineid 800007DB03000000000000

snmp-agent

#

clock timezone China-Standard-Time minus 08:00:00

#

portal local-server load portalpage.zip

#

drop illegal-mac alarm

#

undo info-center enable

#

set cpu-usage threshold 80 restore 75

#

acl number 3010

rule 10 permit ip source 192.168.9.0 0.0.0.255

acl number 3020

rule 10 permit ip source 192.168.19.0 0.0.0.255

#

traffic classifier tc20 operator or

if-match acl 3020

traffic classifier tc10 operator or

if-match acl 3010

#

traffic behavior tb20

redirect ip-nexthop 11.11.13.2

traffic behavior tb10

redirect ip-nexthop 11.11.11.2

#

traffic policy tp10

classifier tc10 behavior tb10

classifier tc20 behavior tb20

#

aaa

authentication-scheme default

authorization-scheme default

accounting-scheme default

domain default

domain default_admin

local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$

local-user admin service-type http

#

firewall zone Local

priority 15

#

interface GigabitEthernet0/0/0

ip address 11.11.11.1 255.255.255.252

#

interface GigabitEthernet0/0/1

ip address 11.11.13.1 255.255.255.252

#

interface GigabitEthernet0/0/2

ip address 11.11.9.2 255.255.255.252

traffic-policy tp10 inbound

#

interface NULL0

#

ip route-static 192.168.9.0 255.255.255.0 11.11.9.1

ip route-static 192.168.19.0 255.255.255.0 11.11.9.1

#

user-interface con 0

authentication-mode password

user-interface vty 0 4

user-interface vty 16 20

#

wlan ac

#

return路由器R1:

[V200R003C00]

#

sysname Router1

#

snmp-agent local-engineid 800007DB03000000000000

snmp-agent

#

clock timezone China-Standard-Time minus 08:00:00

#

portal local-server load flash:/portalpage.zip

#

drop illegal-mac alarm

#

undo info-center enable

#

wlan ac-global carrier id other ac id 0

#

set cpu-usage threshold 80 restore 75

#

aaa

authentication-scheme default

authorization-scheme default

accounting-scheme default

domain default

domain default_admin

local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$

local-user admin service-type http

#

firewall zone Local

priority 15

#

interface GigabitEthernet0/0/0

ip address 11.11.11.2 255.255.255.252

arp-proxy enable

#

interface GigabitEthernet0/0/1

ip address 172.16.1.1 255.255.255.0

arp-proxy enable

#

interface GigabitEthernet0/0/2

#

interface NULL0

#

interface LoopBack0

ip address 2.2.2.2 255.255.255.255

#

ospf 1 router-id 2.2.2.2

import-route static

area 0.0.0.0

network 2.2.2.2 0.0.0.0

network 11.11.11.2 0.0.0.0

network 11.11.12.2 0.0.0.0

#

ip route-static 192.168.9.0 255.255.255.0 11.11.11.1

ip route-static 192.168.19.0 255.255.255.0 11.11.11.1

#

user-interface con 0

authentication-mode password

user-interface vty 0 4

user-interface vty 16 20

#

wlan ac

#

return

路由器R2:文章来源:https://www.toymoban.com/news/detail-728198.html

[V200R003C00]

#

snmp-agent local-engineid 800007DB03000000000000

snmp-agent

#

clock timezone China-Standard-Time minus 08:00:00

#

portal local-server load portalpage.zip

#

drop illegal-mac alarm

#

undo info-center enable

#

set cpu-usage threshold 80 restore 75

#

aaa

authentication-scheme default

authorization-scheme default

accounting-scheme default

domain default

domain default_admin

local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$

local-user admin service-type http

#

firewall zone Local

priority 15

#

interface GigabitEthernet0/0/0

ip address 11.11.13.2 255.255.255.252

#

interface GigabitEthernet0/0/1

ip address 172.16.2.1 255.255.255.0

#

interface GigabitEthernet0/0/2

#

interface NULL0

#

interface LoopBack0

ip address 3.3.3.3 255.255.255.255

#

ospf 1 router-id 3.3.3.3

import-route static

area 0.0.0.0

network 3.3.3.3 0.0.0.0

network 11.11.13.2 0.0.0.0

network 11.11.14.2 0.0.0.0

#

ip route-static 192.168.9.0 255.255.255.0 11.11.13.1

ip route-static 192.168.19.0 255.255.255.0 11.11.13.1

#

user-interface con 0

authentication-mode password

user-interface vty 0 4

user-interface vty 16 20

#

wlan ac

#

return

通过流策略还可以做很多其他的事情,比如限制协议、限制私密访问、限制端口、隔离特殊应用等等,这些在特殊条件下可以根据需要可以使用流策略来完成。文章来源地址https://www.toymoban.com/news/detail-728198.html

到了这里,关于使用华为eNSP组网试验⑸-访问控制的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![华为[ENSP]ACL配置实例(访问控制列表配置实例)](https://imgs.yssmx.com/Uploads/2024/02/424494-1.png)