计算机网络复习系列文章传送门:

第一章 计算机网络概述

第二章 物理层

第三章 数据链路层

第四章 网络层

第五章 传输层

第六章 应用层

第七章 网络安全

计算机网络整理-简称&缩写

前言

给大家整理了一下计算机网络中的重点概念,以供大家期末复习和考研复习的时候使用。

参考资料是王道的计算机操作系统和西电的计算机操作系统。

七、网络安全

7.1网络安全

网络安全(Cyber Security)是指网络系统的硬件,软件及其系统中的数据受到保护,不因偶然的或者恶意的原因而遭到破坏,更改,泄露。系统连续可靠正常的运行,网络服务不中断。

7.2 网络威胁

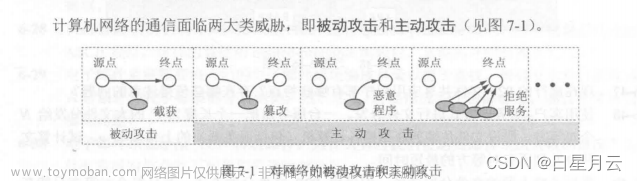

主动攻击:主动的去做一些在网络基础上的恶意行为。恶意串改信息数据,发布恶意程序脚本等,如篡改、恶意程序、拒绝服务等。被动攻击:被动攻击主要是收集信息而不是进行访问,不改变数据本身的结构,也不对软硬件数据造成影响,如截取、窃听、流量分析等。

7.3 加密

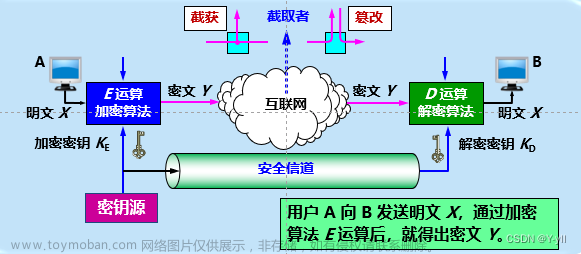

是以某种特殊的算法改变原有的信息数据,使得未授权的用户即即使获得了已加密的信息,但因不知解密的方法,仍然无法了解信息的内容。

7.3.1 对称加密

采用单钥密码系统的加密方式,同一个秘钥可以同时用作信息的加密和解密,这种加密方法称为对称加密,也称为单秘钥加密。

7.3.2 非对称加密

使用非对称的加密方式时,会产生两把钥匙。发送方利用自己的公钥加密,接收方利用自己的私钥解密。

7.4 数字签名

数字签名的四大特点:1、防止重放攻击(在数字签名中,如果采用了对签名报文加盖时间戳等或添加流水号等技术,就可以有效防止重放攻击)。2、防止数据伪造(其他人不能伪造对消息的签名,因为私有秘钥只能签名者自己知道,所有其他人不可以构造出正确的签名结果数据)。3、防止数据篡改(数字签名与原始文件或摘要一起发送给接受者,一旦信息被篡改,接受者可以通过计算摘要和验证签名来判断该文件无效,从而保证了文件的完整性)。4、防止数据抵赖(数字签名既可以作为身份认证的依据,也可以作为签名者签名操作的证据。可以在数字签名系统中要求接收者返回一个自己的签名的表示收到报文,给发送者或者信任第三方)。文章来源:https://www.toymoban.com/news/detail-732071.html

下一章 计算机网络中的简称及缩写

计算机网络整理-简称&缩写文章来源地址https://www.toymoban.com/news/detail-732071.html

到了这里,关于计算机网络重点概念整理-第七章 网络安全【期末复习|考研复习】的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!