引言

在当今数字化时代,计算机网络扮演着重要的角色。然而,网络安全威胁也随之而来。其中,SMURF攻击被认为是一种具有破坏性的攻击方式。本文将深入解析SMURF攻击,并探讨其工作原理、对网络的影响以及如何应对。

什么是SMURF攻击?

SMURF攻击是一种基于ICMP(Internet Control Message Protocol)协议的拒绝服务(DoS)攻击。攻击者利用ICMP Echo Request报文的特性,通过伪造源IP地址向目标网络中的广播地址发送大量的Echo Request报文,导致目标网络被淹没,无法正常工作。

SMURF攻击的工作原理

SMURF攻击利用了两个重要概念:IP地址欺骗和ICMP回应放大。攻击者首先伪造自己的源IP地址为目标网络中的广播地址,然后向该广播地址发送大量的Echo Request报文。由于广播地址会将报文转发给目标网络内的所有主机,这导致目标网络中的所有主机都会向攻击目标发送Echo Reply报文。当目标网络中有大量主机响应时,网络带宽和系统资源将被消耗殆尽,从而使得网络服务无法正常运行。

SMURF攻击的影响

SMURF攻击会对受攻击的网络造成以下影响:

- 带宽消耗:大量的Echo Request和Echo Reply报文充斥着目标网络,导致网络带宽被消耗殆尽,使得合法用户无法访问网络资源。

- 网络拥堵:目标网络的路由器和服务器处理大量的报文,使得其性能下降,甚至导致网络崩溃。

- 服务不可用:由于网络拥堵和带宽消耗,网络服务无法正常提供,给目标组织带来经济和声誉损失。

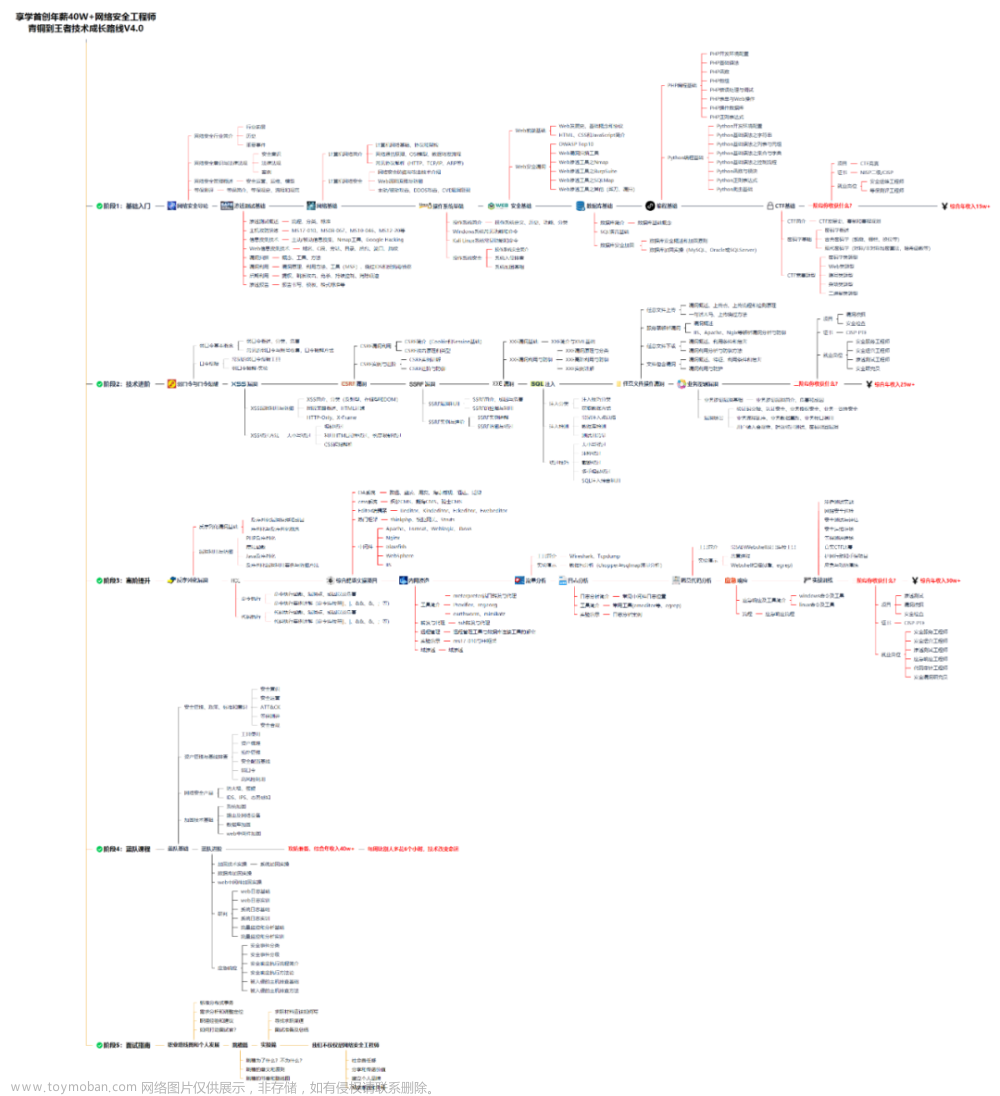

如何应对SMURF攻击?

针对SMURF攻击,可以采取以下防御措施:文章来源:https://www.toymoban.com/news/detail-733437.html

- 过滤广播地址:在网络的出口路由器上配置过滤规则,禁止广播地址的流量通过,阻止攻击者的Echo Request报文进入目标网络。

- 启用反向路径过滤(Reverse Path Filtering):通过验证数据包的源IP地址是否为网络出口合法的路径返回地址,来过滤掉源IP地址伪造的报文。

- 使用流量限制措施:通过使用防火墙和入侵检测系统(IDS)等技术,对网络流量进行监控和管理,及时发现并限制异常流量。

- 升级网络设备:确保网络设备的固件和软件及时更新至最新版本,以修复已知漏洞,提升网络安全性。

结论

SMURF攻击作为一种拒绝服务攻击方式,对网络安全构成威胁。了解其工作原理、影响及相应的防御措施对于确保网络的正常运行至关重要。通过采取有效的防御手段,我们可以更好地保护网络免受SMURF攻击的危害。让我们共同努力,构建一个更加安全可靠的网络环境。文章来源地址https://www.toymoban.com/news/detail-733437.html

到了这里,关于网络安全威胁之SMURF攻击解析,完整详细!的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!