紧接上一篇,是通过 cs 生成 shellcode 并直接用python 调用动态链接库执行 shellcode 。

生成后的exe文件未进行任何处理。

现在学习一些可以绕过静态免杀的方法。即将文件上传到目标不会被杀软查杀,但这只是静态方面。

动态免杀方面还涉及到很多东西,像进程注入手段。

使用加花器

花指令(junk code,垃圾代码)

加花,对抗反汇编引擎。在真实代码中插入一些垃圾代码,不影响程序逻辑,保证原有程序的正确执行,而程序无法很好地反编译,难以理解程序内容, 达到混淆视听的效果.。

杀毒软件是从头到脚按顺序来查找病毒。如果我们把病毒的头和脚颠倒位置。杀毒软件就找不到病毒了。

网上的花指令因为是公布出来的,可能免杀周期不长,公布出来不久就会被杀毒软件查杀,但是只要简简单单的修改一两句就可以达到免杀了。

工具

牧马游民超级加花器

怒剑狂花加花器

加花之后显示这么大。

单独加花过了360

文件捆绑器

用文件捆绑器可以把木马和正常文件捆绑

传统捆绑器。 将B.exe附加到A.exe的末尾。这样当A.exe被执行的时候,B.exe也跟着执行了。

超级文件捆绑器版本很老了,捆绑之后会被查杀

其他捆绑工具参考:

红队技术-免杀木马捆绑器分享-腾讯云开发者社区-腾讯云

————————

加壳

几个加壳工具:

DRMsoft EncryptEXE 、EXECryptor、VProject

upx加壳

加壳后文件变小了一点

只加upx壳后过360

————————

加数字签名

给exe文件添加信任的数字签名,杀毒软件是不会拦截的。而要买数字签名太贵,可以利⽤dll劫持,把有数字签名的文件劫持了,利用白加黑文件的形式就可以轻松的利用别人的数字签名软件运行我们的木马。

工具:Sign-Stacker

Sign-Sacker(签名掠夺者):一款数字签名复制器,可将其他官方exe中数字签名复制到没有签名的exe中。

下载: https://github.com/langsasec/Sign-Sacker

在属性中将有一项数字签名

单独加这个签名 360 就不杀了。

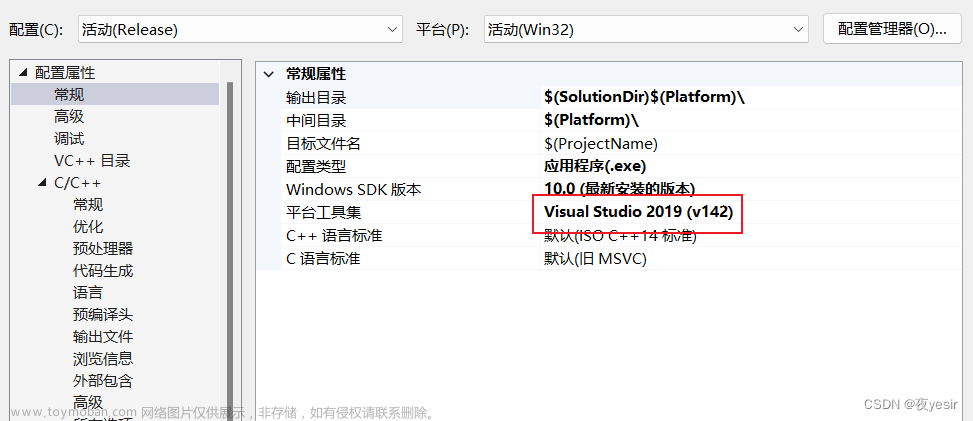

dll 劫持

dll是动态链接库。执行某个程序时,相应dll 文件会被调用。可以理解为dll中有程序需要使用到的代码函数。

一个应用程序可使用多个DLL文件,一个DLL文件也可能被不同的应用程序使用,这样的DLL文件被称为共享DLL文件。

劫持有数字签名的文件。利用有数字签名的软件执行我们的木马

先生成免杀dll

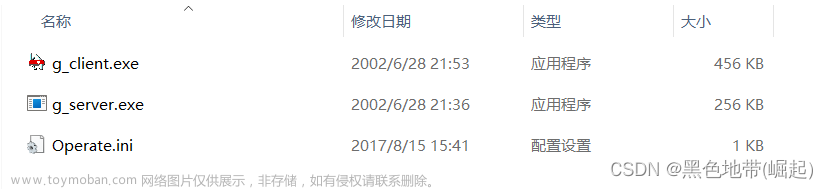

注入到指定exe文件,生成一个新的exe文件,原exe文件会进行备份

将生成的dll和exe文件放到原exe文件的路径下,点击被劫持的exe文件(生成的新exe文件),我们的shellcode dll 也会被运行

————————

也有直接将dll注入到进程的

在一个进程中创建线程,注入shellcode

文章参考:新人开源一个自己开发的DLL注入和汇编注入器(简单的讲解) - 『原创发布区』 - 吾爱破解 - LCG - LSG |安卓破解|病毒分析|www.52pojie.cn

win10最强DLL注入,远程线程注入、消息钩子注入、输入法注入、EIP注入、注册表注入、APC注入(APC好像不能用)_输入法注入器-CSDN博客

将木马注入到其他程序,要选择什么样的白名单程序。

选择的白名单程序,可以是有 Microsoft 签名的二进制文件,可以是第三方认证签名程序,对渗透方有用的功能,有特别功能可执行恶意代码绕过uac 等。文章来源:https://www.toymoban.com/news/detail-734352.html

比如 rundll32.exe、msiexec.exe 等文章来源地址https://www.toymoban.com/news/detail-734352.html

到了这里,关于木马免杀(篇三)静态免杀方法的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!