环境配置

到学校了 原来的桥接配置要改

这里记录几个点备忘

1.virtualbox 桥接 未指定

重新安装驱动VBoxNetLwf.inf

2.配置完靶机启动失败

手动安装VBoxNetLwf.inf

不要用virtualbox自带的netlwfinstall

3.配置完nmap扫不到

rw init=/bin/bash

进去看看网卡配置

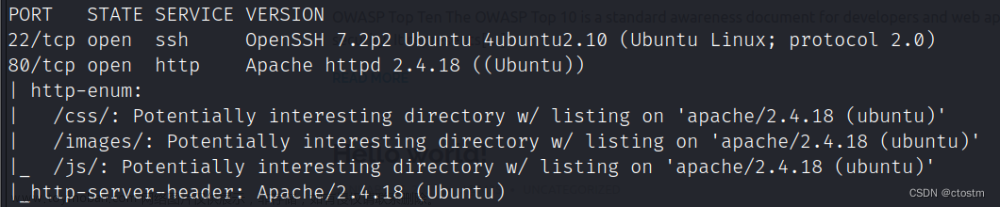

信息收集

漏洞发现

一个没什么功能点的web

在main.js下发现opus-details.php

可以传参id

然后会原封不动的展示

可以xss 没啥用

尝试对cookie解密

没解出来

这里卡了半小时

后面去看别人的wp

发现就是得解 不知道为什么cyberchef解不出来 python也解不出来

直接拿main.js的代码解

解出来的东西看着像用户名-密码

因为开方了22端口 可以尝试ssh登录

登录失败

那么尝试以这个做个字典再用hydra跑

跑出来密码是auxerre-alienum##

提权

通过linpeas遍历了一下脆弱性

没发现什么明显的利用点

通过pyps64查看到redis进程

通过keys *

发现存在key rootpassget rootpass

得到密码

然后su过去就行了文章来源:https://www.toymoban.com/news/detail-734644.html

这块由于我第一次见redis 练了一些redis的命令给key整没了所以没图文章来源地址https://www.toymoban.com/news/detail-734644.html

到了这里,关于vulnhub momentum 靶机复盘的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!