一、DNS概念

1、DNS是什么?

- 域名系统(英文:Domain Name System,缩写:DNS) 是互联网的一项服务。

- 作为将域名和IP地址相互映射的一个分布式数据库,能够使人更方便地访问互联网。DNS使用TCP和UDP端口53。

- 我们本地的计算机在接入网络的时候,都会自动分配一个DNS服务器的IP地址,这个DNS服务器叫做本地域名服务器,一般是由网络服务商提供的。

2、DNS欺骗是什么?

- 攻击者(黑客)冒充域名服务器进行欺骗的一种行为。

- 如果可以

冒充域名服务器,然后把查询的IP地址设为攻击者的IP地址。这样的话,用户上网就只能看到攻击者的主页,而不是用户想要取得的网站的主页了,这就是DNS欺骗的基本原理。 - DNS欺骗其实并不是真的“黑掉”了对方的网站,而是

冒名顶替、招摇撞骗罢了。

二、DNS欺骗复现

1、环境:

- 受害者:Windows 10,IP:192.168.50.244/24,MAC:00-0C-29-9F-6C-7F;

- 攻击者:Kali Linux,IP:192.168.50.86/24,MAC:00:0c:29:f4:02:e8;

- 网关:192.168.50.1,MAC:58-11-22-16-28-f0

2、使用工具:

- Ettercap

3、开始复现

3.1、开启攻击者的web服务

systemctl start apache2

检查是否开启成功

netstat -alnp | grep apache2

3.2、修改/etc/ettercap/etter.dns

vim /etc/ettercap/etter.dns

3.3、启动ettercap,配置目标

ettercap -G

扫描局域网存活的IP

配置攻击目标

3.4、开始攻击

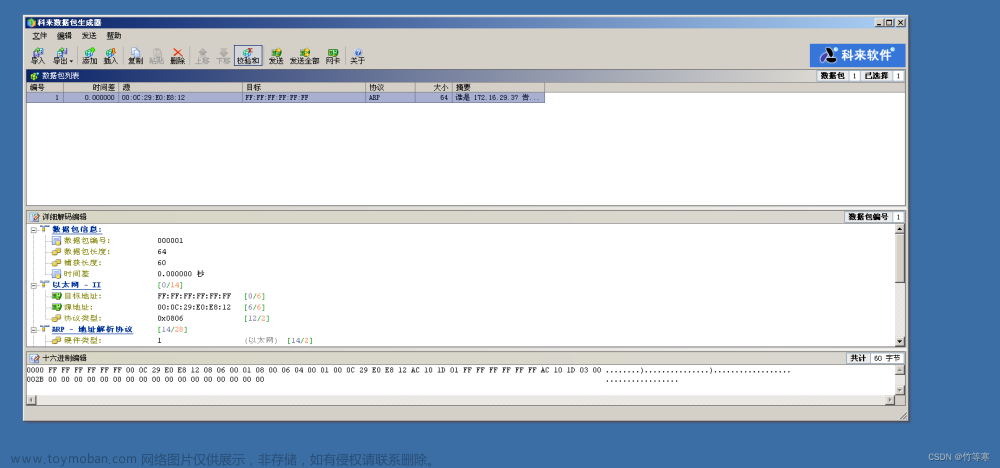

先进行arp欺骗

然后开始dns欺骗

3.5、检查成果

受害者尝试ping以下任意域名

使用浏览器登录查看,会直接重定向到apache服务的主页 文章来源:https://www.toymoban.com/news/detail-735008.html

文章来源:https://www.toymoban.com/news/detail-735008.html

假如需要修改apache的主页,路径如下:/var/www/html

这样就完成一次简单的DNS欺骗文章来源地址https://www.toymoban.com/news/detail-735008.html

三、实验过程中的一些问题

1、受害者在实验介绍后访问该域名还是指向实验网站

受害者主机刷新DNS,命令如下:

ipconfig /flushdns

2、实验过程中利用www.baidu.com 等著名域名访问无法成功

- 浏览器问题,大部分的浏览器都带有防止DNS欺骗的功能

到了这里,关于网络安全入门学习第十课——DNS欺骗的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!